Así de categórico se ha mostrado el amigo Linus después de todo lo que está pasando y especialmente de las declaraciones que suele verter la FSF y el señor Stallman

Parece que los tiempos están revueltos en las comunidades del pingüino. Hace dos días vimos como estaba el temita con lo del acuerdo Novell & Spectra y todo el bonito intercambio de Cartas de Amor, con Mark intentando robar desarrolladores de OpenSuse para Ubunto, y las palabras finales de Mister S. para aún fortificar más la GPL. ¿He dicho fortificar? O ¿Liberar? Para evitar este tipo de acuerdos.

Bien, ese temita, el de la GPLv3 tiene, desde hace tiempo, las espadas en alto, con la publicación del Draft y el posicionamiento en contra por parte de los desarrolladores del kernel. Tras todo eso apareció otra cartita de Mister Linus que dice perlas como:

“you do have to realize that Linux has never been an FSF project, and in fact has never even been a "Free Software" Project”

“the fact that rms and the FSF has tried to paint Linux as a GNU project (going as far as trying to rename it "GNU/Linux" at every opportunity they get) is their confusion, not ours.”

“Linux is "Open Source". It was never a FSF project, and it was always about giving source code back and keeping it open, not about anything else.”

“Thinking that Linux has followed FSF goals is incorrect. IT NEVER DID!”

Esto se llama decir las cosas por activa, por pasiva y en latín. Lo puede decir más alto, pero más claro….

“The whole "Open Source" renaming was done largely _exactly_ because people wanted to distance themselves from the FSF”

Al estómago.

“people who claim that that means that I (or anybody else) should care what the FSF thinks on other issues are just being totally silly.”

Joder!

Os pongo la frase de cierre, que es muy clarita.

“It's not a democracy. Copyright is a _right_. Authors matter.”

Toma, toma. Léete la cartita completa o una traducción.

Y yo me pregunto, Si se montó la que se montó con el dichoso Logo de Firefox que desembocó en el famoso IceWeasel, ¿qué pasaría si Linus no acepta la GPLv3? ¿Exigiría Debian a Linus la GPLv3 o lo quitaría de la distro? ¿GNU/Hurd y palante?

jueves, noviembre 30, 2006

miércoles, noviembre 29, 2006

Proteger una red Wireless (II de III)

***************************************************************************************************

Artículo publicado en PCWorld

- Proteger una red Wireless (I de III)

- Proteger una red Wireless (II de III)

- Proteger una red Wireless (III de III)

***************************************************************************************************

El artículo del mes anterior dejó a la gente un poco preocupada ya que en él no se habló de cómo securizar ninguna red wireless sino de lo sencillo que es, técnicamente hablando, para un atacante vulnerar la protección de nuestra red.

Riesgos

A pesar de esto la gente sigue pensando en que no hay demasiados riesgos, así que este mes, vamos a ver que puede realizar un hacker con una red wireless ajena.

Parásito

Al estilo de Venom, el traje alienigena de Spiderman, muchas de las redes Wireless de hoy en día tienen a su/s parásitos viviendo con ellos, es decir, ese o esos vecinos que alegremente se ahorran unos euros a base de utilizar tu conexión. Suele ser el menor de los problemas y a la vez el más incomodo, es como tener una dolencia crónica en nuestra conexión de Internet.

Ejecución de delitos

En este país existen diferentes grupos de investigación de delitos telemáticos dentro de los cuerpos de seguridad. Estos cuerpos se encargan de perseguir las intrusiones de los hackers de gorra negra, o los defacements (grafittis de páginas web) de los crackers o los ataques de denegación de servicio (DOS = Denial Of Service) o “doseos” de los crashers, o….. Su misión es encontrar evidencias de donde puede haber sido la procedencia del ataque y para ello se busca la dirección IP del atacante. Si el hacker ha utilizado técnicas de anonimato basadas en proxys anónimos o redes TOR (The Onion Routing), las direcciones IP serán de exóticos países que impedirán seguir fácilmente la investigación a los equipos de seguridad, pero,... esas técnicas de anónimato suelen ser lentas, la forma más cómoda es bajarse al parque, disfrutar del buen tiempo y usar la dirección IP del router wireless desprotegido de turno. Cuando la Policia y/o la Guardia Civil lleguen a casa del vecino y le precinten el ordenador ya se explicará. ¿Os imagináis que llegan a vuestra casa a precintaros el ordenador por algo que no habéis hecho? Luego a partir de ahí se realiza un análisis forense offline con alguna herramienta tipo Encase y … A lo mejor encuentran, por una tontería cosas que no deberían o… bueno, que me voy, sigamos.

Acceso a Información

Al estar en tu red Wireless, la conexión funciona como un hub, luego todas las comunicaciones que se emitan, si están en el radio de visibilidad de la señal, podrán ser capturadas por el atacante. Así, podrán verse conversaciones de MSN Messenger (que no van cifradas), las transferencias de ficheros que se hagan por estos programitas (fotos, documentos office, música, etc…) e incluso podrán grabar tus conversaciones de voz sobre IP en ficheros mp3 con programas con Ethereal (que graba en .au), orekaudio, el mismo Cain o vomit.

Imagen: Grabando una conversación con Ethereal en fichero .au

Robo de Identidades

Si están en vuestra red wireless ya pueden capturar todo el tráfico que se realice entre vuestro ordenador y el Acces Point, luego, si te conectas a Hotmail, o a un banco o a tu correo electrónico de la empresa o a cualquier sitio con credenciales, el atacante puede robar tus contraseñas con programitas como CAIN, que ya viene con la suite completa para el crackeo de las mismas en caso de que vayan cifradas.

Imágen: Robo de Contraseñas con un Cain “repletito”.

Vale, supongo que esta información ayudará a que queramos securizar las redes wireless y como hemos visto en la primera parte, el mes pasado, la utilización de WEP no es aceptable, así que sigamos viendo las alternativas.

WPA (Wireless Protected Access)

La Wifi Alliance, en el periodo mientras se aprobaba el estándar 802.11i que vendría a sustituir definitivamente a WEP proponía el uso de las siguientes tecnologías de seguridad que ya venían descritas en el borrador de lo que sería el estándar definitivo. José Manuel Alarcón escribió en PCW número 232 de Junio de este año un extenso artículo sobre WPA, así que aquí vamos a ir un poco más directos.

Cifrado WPA

El sistema de cifrado que se utiliza en WPA cambia respecto de WEP (RC4 con claves 64 y 128 bits) a usar TKIP (Temporal Key Integrity Protocol). TKIP sigue usando el protocolo RC4, pero en este caso se minimiza la exposición al ataque utilizando las siguientes modificaciones.

- El Vector de Inicialización (IV) es demasiado corto en WEP, de 24 bits. En TKIP se utilizan IVs de 48 bits. Esto, a priori solo alargaría el proceso, pero seguiría siendo válido el mismo tipo de ataque.

- Integridad datos. En WEP se podía modificar bits en los datos y cambiar el CRC32, es decir, se podían modificar los datos. Para ello se utiliza un nuevo protocolo “Michael” MIC (Messatge Integrity Code) que es cifrado con TKIP.

- WEP utiliza la clave principal para cifrar y autenticar. En TKIP se genera una Clave Maestra de 256 bits cuando el cliente se autentica que recibe el nombre de Pairwise Master Key (PMK). Usando PMK más la dirección MAC del AP, la dirección MAC del Cliente y dos números aleatorios, creados uno por el AP y otro por el cliente se generan las claves derivadas. En total TKIP utiliza 6 claves derivadas:

o Data Encryption Key: de 128 bits y utilizada para cifrar los mensajes.

o Date Integrity Key: de 128 bits y utilizada en el protocolo MIC para garantizar la integridad (no modificación) del mensaje.

o EAPOL-Key Encryption Key: Los mensajes EAPOL son los que se usan para autenticar la conexión, y cuando se realizan los procesos de autenticación se utilizan claves especiales.

o EAPOL-Key Integrity Key: De igual forma se utiliza una clave para MIC a parte en los mensajes de autenticación.

o Multicast Encryption Key: 128 bits para cifrar los datos multicast.

o Multicast Integrity Key: 128 bits para garantizar la integridad de los mensajes multicast.

- WEP siempre utiliza las mismas claves. En TKIP se genera un proceso de rekeying periódicamente para generar nuevas claves temporales.

- WEP no tiene protección contra Reinyección de paquetes. Es decir, un paquete puede ser capturado y reinyectado en la red, permitiendo aumentar el tráfico. En TKIP esto no se puede hacer porque se usa el IV como contador de protección.

Resumiendo TKIP

El funcionamiento de TKIP se puede resumir de la siguiente forma. Cuando el cliente se autentica se genera una Clave Maestra (PMK) de 256 bits. A partir de ella, utilizando las direcciones MAC del cliente, del AP y dos números aleatorios generados por el cliente y el AP, se determinan 6 claves temporales. Estas claves se usan para cifrar y garantizar los datos transmitidos y además se diferencia entre los mensajes de datos y los de control de autenticación. Cada vez que un cliente se vuelve a autenticar se genera una nueva PMK y periódicamente se cambian las claves derivadas. Además hay control de “replay” de paquetes usando el IV que se ha incrementado de 24 a 48 bits. Hasta aquí sería una fortificación del protocolo WEP, pero además la forma de cifrar y descifrar ha cambiado un poco.

Proceso de Cifrado

Paso 1: Con el IV, la dirección de destino y la Data Encryption Key se genera con un algoritmo de mezcla la Clave de Cifrado de Paquete (Per Packer Encryption Key).

Paso 2: Con la dirección de destino, la dirección de origen, la prioridad del paquete, los datos a enviar y la Data Integrity Key se calcula con el algoritmo Michael el MIC.

Paso 3: Se calcula el ICV (Integrity Check Value a partir del CRC-32).

Paso 4: Con el IV y la Clave de Cifrado de Paquete se genera, con el algoritmo RC4 PRNG el keystream de cifrado que será del mismo tamaño que los datos, el MIC y el ICV.

Paso 5: Se realiza XOR entre el RC4 Keystream y los datos, MIC e ICV para producir el mensaje cifrado.

Paso 6: Se añade el IV al paquete.

La principal diferencia es la utilización de una clave distinta por paquete, que es derivada de una clave temporal (que cambia periódicamente) que a su vez es derivada de la Clave Maestra, que se cambia en cada proceso de autenticación.

Proceso de Descifrado

Paso 1: Se extrae el IV y junto con la Dirección de Destino y la Data Encryption Key se genera la Clave de Cifrado de Paquete.

Paso 2: Con la Clave de Cifrado de Paquete y el IV se genera el RC4 Keystream

Paso 3: Se hace XOR entre el RC4 Keystream y el mensaje cifrado para obtener el mensaje descifrado.

Paso 4: Se calcula el ICV y se compara con el que venía en el paquete para aceptar o descartar el paquete.

Paso 5: Con la Dirección de Destino, la Dirección de Origen, los datos y la Data Integrity Key usamos Michael para calcular el MIC.

Paso 6: Se compara el MIC recibido y el MIC calculado. Si no son iguales se descarta el paquete.

El proceso de descifrado, como se puede ver, es simétrico al de cifrado.

Autenticación WPA

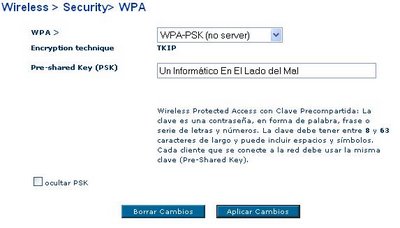

Para autenticar las conexiones Wireless vamos a tener 2 entornos diferenciados, un entorno doméstico y un entorno empresarial.

WPA-PSK

En entornos domésticos solemos tener únicamente un Punto de Acceso (AP) y uno varios clientes. No usamos servidores externos por lo que no vamos a desplegar una infraestructura compleja (¿o sí?). En este entorno utilizaremos una solución basada en clave compartida (Pre-Shared Key) que configuraremos en los clientes y en el Punto de Acceso.

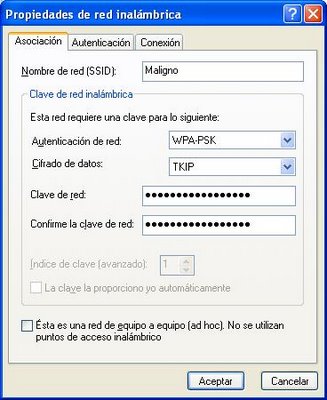

Imagen: WPA en el AP

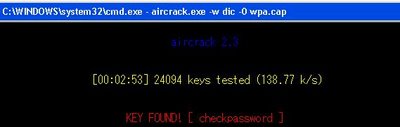

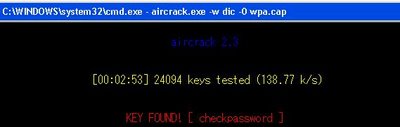

La elección de la Clave Compartida (PSK) debe ser lo más larga y aleatoria que se pueda (no como la que tenemos en la captura de la pantalla). Esta PSK deberá ser configurada en los clientes y se utilizará para autenticar las conexiones y para generar la Clave Maestra. Un atacante puede, a partir de un paquete de autenticación de un cliente aplicar un algoritmo de fuerza bruta obtener la PSK que le permitirá al usuario autenticarse, pero no le valdrá para obtener la información que está transmitiendo otro cliente ya que los datos de otro cliente irán cifrados por las claves temporales y por lo tanto tendría que averiguar las claves temporales para poder averiguar las claves por paquete y descifrar el tráfico. Estas claves temporales pueden ser averiguadas a posteriori y averiguar el tráfico que ha sido transmitido. Si utilizamos una clave de 63 caracteres aleatorios el tiempo de ruptura por fuerza bruta hace inviable este tipo de ataques. Si por el contrario la contraseña es corta, un atacante que capturase el paquete de autenticación (handsake o saludo) podría lanzar un ataque de diccionario o fuerza fruta con el programa AirCrack.

Imagen: Ataque de diccionario Aircrak a WPA-PSK

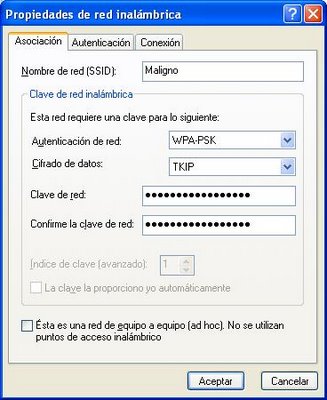

Configuración del Cliente WPA-PSK

Para configurar un cliente WPA-PSK en MS Windows XP bastará con configurar las propiedades de una nueva red inalámbrica seleccionando la opción WPA-PSK como sistema de autenticado, TKIP como sistema de cifrado y establecer la Clave Compartida en cada uno de los clientes:

Imagen: Cliente WPA PSK

EAP (Extensible Authentication Protocol)

EAP nació como una evolución de PPP (Point to Point Protocol) que permitiera negociar el sistema de autenticación entre el Cliente o también llamado Suplicante y el Servidor de Autenticación. A diferencia de PPP, en EAP primero se establece la conexión, después se negocia el método de autenticación (EAP Method) entre el Suplicante y el Servidor de Autenticación y por último se concede el acceso o se deniega la conexión. Esto permite que los clientes puedan ser autenticados de diferentes formas por un mismo servidor siempre y cunado ambos estén de acuerdo en el método de autenticación. EAP permite diversos métodos de autenticación pero los más comunes son:

- EAP – MD5 – CHAP: En este método utilizamos un desafío respuesta con la contraseña cifrada en MD5 y mecanismo CHAP. Este mecanismo no se suele utilizar en conexiones inseguras (redes públicas) y se reserva solo a líneas dedicadas y por motivos de compatibilidad con versiones antiguas debido a que CHAP ha sido vulnerado.

- EAP–TLS: Utilizamos como credencial de cliente un certificado de usuario. Así, cualquier usuario que quiera autenticarse no deberá presentar su contraseña sino un certificado digital.

- Protected EAP (PEAP): Con este método, previamente a la negociación EAP entre el cliente o suplicante y el servidor de autenticación se establece un canal seguro TLS, similar al que se utiliza en HTTPs, por lo que es necesario que nuestro Servidor de Autenticación posea un certificado de servidor. Una vez establecido ese canal se procederá a la sesión EAP, que podrá ser:

o PEAP–MSCHAP v2: Al igual que en el método anterior primero se establece un canal TLS entre el Suplicante y el Servidor de Autenticación y después comenzará una sesión desafío respuesta con MS CHAPv2 para autenticar al cliente.

o PEAP–TLS: De nuevo estamos ante un método que utiliza el canal seguro TLS antes de enviar la credencial del suplicante. En este caso la credencial que presentará el cliente será un certificado digital. En este método tendremos que utilizar un certificado de servidor para establecer el canal TLS previo a la sesión EAP y luego un certificado digital para el cliente para poder autenticarlo.

Estos son los métodos que podemos utilizar para autenticar nuestras conexiones, para cada uno de los que elijamos deberemos establecer los mecanismos adecuados, así, si utilizamos EAP–TLS deberemos instalar un certificado digital en cada uno de los Suplicantes para autenticarlos, si usamos PEAP-MSCHAPv2 tendremos que tener un certificado digital en el Servidor de Autenticación y si usamos PEAP-TLS serán necesarios certificados digitales en todos los participantes de la comunicación.

Servidor RADIUS (Remote Authentication Dial-In User Service)

RADIUS es un protocolo de autenticación que se ha convertido en un estándar de la industria para validad usuarios a través de diferentes métodos. Las transacciones en cada una de las comunicaciones entre el cliente y el servidor van cifradas con una clave compartida. Esta clave compartida nunca se envía por la red, así, cada petición de autenticación entre un cliente RADIUS y un Servidor RADIUS debe ir cifrada con esa clave compartida.

Cuando queremos establecer un sistema de autenticación de clientes Wireless a una red el cliente RADIUS será el Punto de Acceso y el Servidor RADIUS contendrá la base de datos de clientes que pueden conectarse. Para ello, en el Punto de Acceso deberemos configurar:

- La dirección IP del servidor RADIUS

- El puerto del Servidor RADIUS, generalmente el 1812.

- La Clave compartida.

Imagen: Configuración Servidor RADIUS en el AP

El Servidor RADIUS tendrá configurada la clave compartida para cada uno de los clientes que pueden realizar una petición RADIUS. En el mes que viene acabaremos de montar al infraestructura y veremos como se configura el Servidor Microsoft Internet Authentication Server (MS IAS), que es el servidor RADIUS de Microsoft.

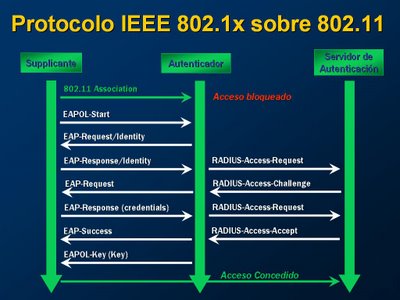

802.1x

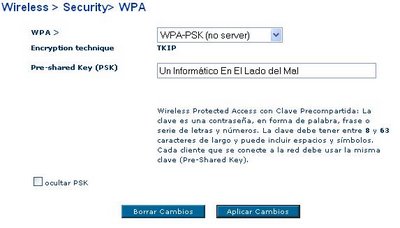

Para poder utilizar el sistema EAP en conexiones Wireless es necesario utilizar un protocolo que permita encapsular el tráfico desde la conexión inalámbrica al Servidor de Autenticación. En un entorno común tendremos un Servidor de Autenticación, que tendrá configurada la política de qué Suplicantes pueden o no conectarse a la organización, y que se encontrará dentro de una zona protegida de nuestra red. El Punto de Acceso Wireless tendrá conexión directa al Servidor de Autenticación y es el que demandará un proceso de Autenticación para un determinado Suplicante. 802.1x nace como forma de poder permitir a cualquier elemento de la red (switches, APs, ….) pedir un proceso de autenticación para una conexión que se acaba de producir. 802.1x utiliza EAPOL (EAP Over Lan) porque lo que va a realizar es una encapsulación del protocolo EAP sobre la red privada para llegar al Servidor de Autenticación. Así, como se ve en el gráfico, el proceso sería el siguiente:

Paso 1: Un cliente se asocia al AP utilizando el protocolo 802.11

Paso 2: El Suplicante inicia el proceso de autenticación 802.1x porque el AP no le concede acceso a la red y se elige el EAP-Method.

Paso 3: El Autenticador requiere la Identidad al Suplicante

Paso 4: El Suplicante le entrega la Identidad al Autenticador que retransmitirá al Servidor de Autenticación. Como se puede ver, el Servidor de Autenticación es un servidor RADIUS que pedirá las credenciales para esa identidad al Autentcador.

Paso 5: El Autenticador pide las Credenciales al Suplicante.

Pado 6: Suplicante entrega las Credenciales al Autenticador que se retransmiten al Servidor de Autenticación (Servidor RADIUS)

Paso 7: Servidor RADIUS valida las credenciales y Acepta la conexión.

Paso 6: El Autenticador entrega tras aceptar la conexión la EAPOL-Key que no es más que una secuencia de bits que utilizaremos como Clave Maestra en el proceso de cifrado del algoritmo TKIP. Así, cada vez que tenemos un proceso de autenticación o re-autenticación se genera una nueva Clave Maestra.

Imágen: Autenticación EAPOL

Resumen

Hasta el momento hemos visto los riesgos de seguridad que tiene una infraestructura basada en WEP, las características de WPA (Cifrado TKIP, Integridad Michael y autenticado mediante WPA PSK o mediante EAP, RADIUS y 802.1x). El mes que viene terminaremos de montar la infraestructura con el servidor IAS y veremos las características de WPA2 con AES.

***************************************************************************************************

Artículo publicado en PCWorld

- Proteger una red Wireless (I de III)

- Proteger una red Wireless (II de III)

- Proteger una red Wireless (III de III)

***************************************************************************************************

Artículo publicado en PCWorld

- Proteger una red Wireless (I de III)

- Proteger una red Wireless (II de III)

- Proteger una red Wireless (III de III)

***************************************************************************************************

El artículo del mes anterior dejó a la gente un poco preocupada ya que en él no se habló de cómo securizar ninguna red wireless sino de lo sencillo que es, técnicamente hablando, para un atacante vulnerar la protección de nuestra red.

Riesgos

A pesar de esto la gente sigue pensando en que no hay demasiados riesgos, así que este mes, vamos a ver que puede realizar un hacker con una red wireless ajena.

Parásito

Al estilo de Venom, el traje alienigena de Spiderman, muchas de las redes Wireless de hoy en día tienen a su/s parásitos viviendo con ellos, es decir, ese o esos vecinos que alegremente se ahorran unos euros a base de utilizar tu conexión. Suele ser el menor de los problemas y a la vez el más incomodo, es como tener una dolencia crónica en nuestra conexión de Internet.

Ejecución de delitos

En este país existen diferentes grupos de investigación de delitos telemáticos dentro de los cuerpos de seguridad. Estos cuerpos se encargan de perseguir las intrusiones de los hackers de gorra negra, o los defacements (grafittis de páginas web) de los crackers o los ataques de denegación de servicio (DOS = Denial Of Service) o “doseos” de los crashers, o….. Su misión es encontrar evidencias de donde puede haber sido la procedencia del ataque y para ello se busca la dirección IP del atacante. Si el hacker ha utilizado técnicas de anonimato basadas en proxys anónimos o redes TOR (The Onion Routing), las direcciones IP serán de exóticos países que impedirán seguir fácilmente la investigación a los equipos de seguridad, pero,... esas técnicas de anónimato suelen ser lentas, la forma más cómoda es bajarse al parque, disfrutar del buen tiempo y usar la dirección IP del router wireless desprotegido de turno. Cuando la Policia y/o la Guardia Civil lleguen a casa del vecino y le precinten el ordenador ya se explicará. ¿Os imagináis que llegan a vuestra casa a precintaros el ordenador por algo que no habéis hecho? Luego a partir de ahí se realiza un análisis forense offline con alguna herramienta tipo Encase y … A lo mejor encuentran, por una tontería cosas que no deberían o… bueno, que me voy, sigamos.

Acceso a Información

Al estar en tu red Wireless, la conexión funciona como un hub, luego todas las comunicaciones que se emitan, si están en el radio de visibilidad de la señal, podrán ser capturadas por el atacante. Así, podrán verse conversaciones de MSN Messenger (que no van cifradas), las transferencias de ficheros que se hagan por estos programitas (fotos, documentos office, música, etc…) e incluso podrán grabar tus conversaciones de voz sobre IP en ficheros mp3 con programas con Ethereal (que graba en .au), orekaudio, el mismo Cain o vomit.

Imagen: Grabando una conversación con Ethereal en fichero .au

Robo de Identidades

Si están en vuestra red wireless ya pueden capturar todo el tráfico que se realice entre vuestro ordenador y el Acces Point, luego, si te conectas a Hotmail, o a un banco o a tu correo electrónico de la empresa o a cualquier sitio con credenciales, el atacante puede robar tus contraseñas con programitas como CAIN, que ya viene con la suite completa para el crackeo de las mismas en caso de que vayan cifradas.

Imágen: Robo de Contraseñas con un Cain “repletito”.

Vale, supongo que esta información ayudará a que queramos securizar las redes wireless y como hemos visto en la primera parte, el mes pasado, la utilización de WEP no es aceptable, así que sigamos viendo las alternativas.

WPA (Wireless Protected Access)

La Wifi Alliance, en el periodo mientras se aprobaba el estándar 802.11i que vendría a sustituir definitivamente a WEP proponía el uso de las siguientes tecnologías de seguridad que ya venían descritas en el borrador de lo que sería el estándar definitivo. José Manuel Alarcón escribió en PCW número 232 de Junio de este año un extenso artículo sobre WPA, así que aquí vamos a ir un poco más directos.

Cifrado WPA

El sistema de cifrado que se utiliza en WPA cambia respecto de WEP (RC4 con claves 64 y 128 bits) a usar TKIP (Temporal Key Integrity Protocol). TKIP sigue usando el protocolo RC4, pero en este caso se minimiza la exposición al ataque utilizando las siguientes modificaciones.

- El Vector de Inicialización (IV) es demasiado corto en WEP, de 24 bits. En TKIP se utilizan IVs de 48 bits. Esto, a priori solo alargaría el proceso, pero seguiría siendo válido el mismo tipo de ataque.

- Integridad datos. En WEP se podía modificar bits en los datos y cambiar el CRC32, es decir, se podían modificar los datos. Para ello se utiliza un nuevo protocolo “Michael” MIC (Messatge Integrity Code) que es cifrado con TKIP.

- WEP utiliza la clave principal para cifrar y autenticar. En TKIP se genera una Clave Maestra de 256 bits cuando el cliente se autentica que recibe el nombre de Pairwise Master Key (PMK). Usando PMK más la dirección MAC del AP, la dirección MAC del Cliente y dos números aleatorios, creados uno por el AP y otro por el cliente se generan las claves derivadas. En total TKIP utiliza 6 claves derivadas:

o Data Encryption Key: de 128 bits y utilizada para cifrar los mensajes.

o Date Integrity Key: de 128 bits y utilizada en el protocolo MIC para garantizar la integridad (no modificación) del mensaje.

o EAPOL-Key Encryption Key: Los mensajes EAPOL son los que se usan para autenticar la conexión, y cuando se realizan los procesos de autenticación se utilizan claves especiales.

o EAPOL-Key Integrity Key: De igual forma se utiliza una clave para MIC a parte en los mensajes de autenticación.

o Multicast Encryption Key: 128 bits para cifrar los datos multicast.

o Multicast Integrity Key: 128 bits para garantizar la integridad de los mensajes multicast.

- WEP siempre utiliza las mismas claves. En TKIP se genera un proceso de rekeying periódicamente para generar nuevas claves temporales.

- WEP no tiene protección contra Reinyección de paquetes. Es decir, un paquete puede ser capturado y reinyectado en la red, permitiendo aumentar el tráfico. En TKIP esto no se puede hacer porque se usa el IV como contador de protección.

Resumiendo TKIP

El funcionamiento de TKIP se puede resumir de la siguiente forma. Cuando el cliente se autentica se genera una Clave Maestra (PMK) de 256 bits. A partir de ella, utilizando las direcciones MAC del cliente, del AP y dos números aleatorios generados por el cliente y el AP, se determinan 6 claves temporales. Estas claves se usan para cifrar y garantizar los datos transmitidos y además se diferencia entre los mensajes de datos y los de control de autenticación. Cada vez que un cliente se vuelve a autenticar se genera una nueva PMK y periódicamente se cambian las claves derivadas. Además hay control de “replay” de paquetes usando el IV que se ha incrementado de 24 a 48 bits. Hasta aquí sería una fortificación del protocolo WEP, pero además la forma de cifrar y descifrar ha cambiado un poco.

Proceso de Cifrado

Paso 1: Con el IV, la dirección de destino y la Data Encryption Key se genera con un algoritmo de mezcla la Clave de Cifrado de Paquete (Per Packer Encryption Key).

Paso 2: Con la dirección de destino, la dirección de origen, la prioridad del paquete, los datos a enviar y la Data Integrity Key se calcula con el algoritmo Michael el MIC.

Paso 3: Se calcula el ICV (Integrity Check Value a partir del CRC-32).

Paso 4: Con el IV y la Clave de Cifrado de Paquete se genera, con el algoritmo RC4 PRNG el keystream de cifrado que será del mismo tamaño que los datos, el MIC y el ICV.

Paso 5: Se realiza XOR entre el RC4 Keystream y los datos, MIC e ICV para producir el mensaje cifrado.

Paso 6: Se añade el IV al paquete.

La principal diferencia es la utilización de una clave distinta por paquete, que es derivada de una clave temporal (que cambia periódicamente) que a su vez es derivada de la Clave Maestra, que se cambia en cada proceso de autenticación.

Proceso de Descifrado

Paso 1: Se extrae el IV y junto con la Dirección de Destino y la Data Encryption Key se genera la Clave de Cifrado de Paquete.

Paso 2: Con la Clave de Cifrado de Paquete y el IV se genera el RC4 Keystream

Paso 3: Se hace XOR entre el RC4 Keystream y el mensaje cifrado para obtener el mensaje descifrado.

Paso 4: Se calcula el ICV y se compara con el que venía en el paquete para aceptar o descartar el paquete.

Paso 5: Con la Dirección de Destino, la Dirección de Origen, los datos y la Data Integrity Key usamos Michael para calcular el MIC.

Paso 6: Se compara el MIC recibido y el MIC calculado. Si no son iguales se descarta el paquete.

El proceso de descifrado, como se puede ver, es simétrico al de cifrado.

Autenticación WPA

Para autenticar las conexiones Wireless vamos a tener 2 entornos diferenciados, un entorno doméstico y un entorno empresarial.

WPA-PSK

En entornos domésticos solemos tener únicamente un Punto de Acceso (AP) y uno varios clientes. No usamos servidores externos por lo que no vamos a desplegar una infraestructura compleja (¿o sí?). En este entorno utilizaremos una solución basada en clave compartida (Pre-Shared Key) que configuraremos en los clientes y en el Punto de Acceso.

Imagen: WPA en el AP

La elección de la Clave Compartida (PSK) debe ser lo más larga y aleatoria que se pueda (no como la que tenemos en la captura de la pantalla). Esta PSK deberá ser configurada en los clientes y se utilizará para autenticar las conexiones y para generar la Clave Maestra. Un atacante puede, a partir de un paquete de autenticación de un cliente aplicar un algoritmo de fuerza bruta obtener la PSK que le permitirá al usuario autenticarse, pero no le valdrá para obtener la información que está transmitiendo otro cliente ya que los datos de otro cliente irán cifrados por las claves temporales y por lo tanto tendría que averiguar las claves temporales para poder averiguar las claves por paquete y descifrar el tráfico. Estas claves temporales pueden ser averiguadas a posteriori y averiguar el tráfico que ha sido transmitido. Si utilizamos una clave de 63 caracteres aleatorios el tiempo de ruptura por fuerza bruta hace inviable este tipo de ataques. Si por el contrario la contraseña es corta, un atacante que capturase el paquete de autenticación (handsake o saludo) podría lanzar un ataque de diccionario o fuerza fruta con el programa AirCrack.

Imagen: Ataque de diccionario Aircrak a WPA-PSK

Configuración del Cliente WPA-PSK

Para configurar un cliente WPA-PSK en MS Windows XP bastará con configurar las propiedades de una nueva red inalámbrica seleccionando la opción WPA-PSK como sistema de autenticado, TKIP como sistema de cifrado y establecer la Clave Compartida en cada uno de los clientes:

Imagen: Cliente WPA PSK

EAP (Extensible Authentication Protocol)

EAP nació como una evolución de PPP (Point to Point Protocol) que permitiera negociar el sistema de autenticación entre el Cliente o también llamado Suplicante y el Servidor de Autenticación. A diferencia de PPP, en EAP primero se establece la conexión, después se negocia el método de autenticación (EAP Method) entre el Suplicante y el Servidor de Autenticación y por último se concede el acceso o se deniega la conexión. Esto permite que los clientes puedan ser autenticados de diferentes formas por un mismo servidor siempre y cunado ambos estén de acuerdo en el método de autenticación. EAP permite diversos métodos de autenticación pero los más comunes son:

- EAP – MD5 – CHAP: En este método utilizamos un desafío respuesta con la contraseña cifrada en MD5 y mecanismo CHAP. Este mecanismo no se suele utilizar en conexiones inseguras (redes públicas) y se reserva solo a líneas dedicadas y por motivos de compatibilidad con versiones antiguas debido a que CHAP ha sido vulnerado.

- EAP–TLS: Utilizamos como credencial de cliente un certificado de usuario. Así, cualquier usuario que quiera autenticarse no deberá presentar su contraseña sino un certificado digital.

- Protected EAP (PEAP): Con este método, previamente a la negociación EAP entre el cliente o suplicante y el servidor de autenticación se establece un canal seguro TLS, similar al que se utiliza en HTTPs, por lo que es necesario que nuestro Servidor de Autenticación posea un certificado de servidor. Una vez establecido ese canal se procederá a la sesión EAP, que podrá ser:

o PEAP–MSCHAP v2: Al igual que en el método anterior primero se establece un canal TLS entre el Suplicante y el Servidor de Autenticación y después comenzará una sesión desafío respuesta con MS CHAPv2 para autenticar al cliente.

o PEAP–TLS: De nuevo estamos ante un método que utiliza el canal seguro TLS antes de enviar la credencial del suplicante. En este caso la credencial que presentará el cliente será un certificado digital. En este método tendremos que utilizar un certificado de servidor para establecer el canal TLS previo a la sesión EAP y luego un certificado digital para el cliente para poder autenticarlo.

Estos son los métodos que podemos utilizar para autenticar nuestras conexiones, para cada uno de los que elijamos deberemos establecer los mecanismos adecuados, así, si utilizamos EAP–TLS deberemos instalar un certificado digital en cada uno de los Suplicantes para autenticarlos, si usamos PEAP-MSCHAPv2 tendremos que tener un certificado digital en el Servidor de Autenticación y si usamos PEAP-TLS serán necesarios certificados digitales en todos los participantes de la comunicación.

Servidor RADIUS (Remote Authentication Dial-In User Service)

RADIUS es un protocolo de autenticación que se ha convertido en un estándar de la industria para validad usuarios a través de diferentes métodos. Las transacciones en cada una de las comunicaciones entre el cliente y el servidor van cifradas con una clave compartida. Esta clave compartida nunca se envía por la red, así, cada petición de autenticación entre un cliente RADIUS y un Servidor RADIUS debe ir cifrada con esa clave compartida.

Cuando queremos establecer un sistema de autenticación de clientes Wireless a una red el cliente RADIUS será el Punto de Acceso y el Servidor RADIUS contendrá la base de datos de clientes que pueden conectarse. Para ello, en el Punto de Acceso deberemos configurar:

- La dirección IP del servidor RADIUS

- El puerto del Servidor RADIUS, generalmente el 1812.

- La Clave compartida.

Imagen: Configuración Servidor RADIUS en el AP

El Servidor RADIUS tendrá configurada la clave compartida para cada uno de los clientes que pueden realizar una petición RADIUS. En el mes que viene acabaremos de montar al infraestructura y veremos como se configura el Servidor Microsoft Internet Authentication Server (MS IAS), que es el servidor RADIUS de Microsoft.

802.1x

Para poder utilizar el sistema EAP en conexiones Wireless es necesario utilizar un protocolo que permita encapsular el tráfico desde la conexión inalámbrica al Servidor de Autenticación. En un entorno común tendremos un Servidor de Autenticación, que tendrá configurada la política de qué Suplicantes pueden o no conectarse a la organización, y que se encontrará dentro de una zona protegida de nuestra red. El Punto de Acceso Wireless tendrá conexión directa al Servidor de Autenticación y es el que demandará un proceso de Autenticación para un determinado Suplicante. 802.1x nace como forma de poder permitir a cualquier elemento de la red (switches, APs, ….) pedir un proceso de autenticación para una conexión que se acaba de producir. 802.1x utiliza EAPOL (EAP Over Lan) porque lo que va a realizar es una encapsulación del protocolo EAP sobre la red privada para llegar al Servidor de Autenticación. Así, como se ve en el gráfico, el proceso sería el siguiente:

Paso 1: Un cliente se asocia al AP utilizando el protocolo 802.11

Paso 2: El Suplicante inicia el proceso de autenticación 802.1x porque el AP no le concede acceso a la red y se elige el EAP-Method.

Paso 3: El Autenticador requiere la Identidad al Suplicante

Paso 4: El Suplicante le entrega la Identidad al Autenticador que retransmitirá al Servidor de Autenticación. Como se puede ver, el Servidor de Autenticación es un servidor RADIUS que pedirá las credenciales para esa identidad al Autentcador.

Paso 5: El Autenticador pide las Credenciales al Suplicante.

Pado 6: Suplicante entrega las Credenciales al Autenticador que se retransmiten al Servidor de Autenticación (Servidor RADIUS)

Paso 7: Servidor RADIUS valida las credenciales y Acepta la conexión.

Paso 6: El Autenticador entrega tras aceptar la conexión la EAPOL-Key que no es más que una secuencia de bits que utilizaremos como Clave Maestra en el proceso de cifrado del algoritmo TKIP. Así, cada vez que tenemos un proceso de autenticación o re-autenticación se genera una nueva Clave Maestra.

Imágen: Autenticación EAPOL

Resumen

Hasta el momento hemos visto los riesgos de seguridad que tiene una infraestructura basada en WEP, las características de WPA (Cifrado TKIP, Integridad Michael y autenticado mediante WPA PSK o mediante EAP, RADIUS y 802.1x). El mes que viene terminaremos de montar la infraestructura con el servidor IAS y veremos las características de WPA2 con AES.

***************************************************************************************************

Artículo publicado en PCWorld

- Proteger una red Wireless (I de III)

- Proteger una red Wireless (II de III)

- Proteger una red Wireless (III de III)

***************************************************************************************************

martes, noviembre 28, 2006

Cartas de Amor. ¡pero qué bonito!

¡Qué bonito estar namorao! Estar todo el día pensando en el otro, coger un papel y empezar a escribir cosas bonitas. Sniff. ¡Qué lindo! Esto de las cartas es algo que no se debería perder, como por ejemplo carta que escribieron Spectra y Novell anunciando su amora los cuatro vientos.

Claro, en esto del amor, siempre están los celos, así que la despechada comunidad se sintió traicionada, ay amor no correspondido. Así que la gente de Samba saltó dolida.

“El que Novell haya aceptado este acuerdo demuestra un profundo desprecio hacia la relación que mantiene con la comunidad de software libre (Free Software)…”

A lo que Novell, contestó "ofendida":

“Querida comunidad: [traducción]

“Desde nuestro anuncio, algunos se han pronunciado sobre este acuerdo de patentes de manera perniciosa, y con una perspectiva que no compartimos. Desafiamos vigorosamente esos dichos.

Disentimos con las afirmaciones recientes hechas por Microsoft sobre el tema de Linux y las patentes. Resaltamos que nuestro acuerdo con Microsoft no es de ninguna manera una aceptación de que Linux infrinja alguna propiedad intelectual de Microsoft.”

Pero la conciencia de la comunidad no se cree tales excusas. ¿Cómo que no te acuerdas? ¿cómo que solo fueron cuatro besos? ¡No te creo, promiscu@!

Así, uno de los programadores de SL, Bruce Perens, creador de un par de proyectos contestó, con mucho desagravio y dolor.

[traducción]:

“Tal como el convenio se encuentra actualmente, traiciona a los autores del software que ustedes re-empaquetan y a sus usuarios de todo el mundo, sólo para el beneficio comercial de Novell.”

A lo cual, tras tal avalancha de amistad, amor, celos y pasión, entró el dinero del “amigo de la novia”, que encontrándose a la chica con guardia baja quiere arrimar el ascua a su sardina, el dinero de Mark Shuttleworth, el turista spacial, intentando recoger algún programador de Open Suse para su comunidad y escribió la siguietne carta:

“If you are an OpenSUSE developer who is concerned about the long term consequences of this pact, you may be interested in some of the events happening next week as part of the Ubuntu Open Week:

We are hosting a series of introductory sessions for people who want to join the Ubuntu community - in any capacity, including developers and package maintainers.

Ubuntu is structured to empower our community to get things done, and to maximise the opportunity for collaboration between teams that share a common vision (even if it’s not 100% of their vision, such as between the Gnome, KDE and XFCE desktop teams). While we’re always open to new members, we thought it would be a good idea to identify a dedicated week where new members would be the focus for our whole project.

If you have an interest in being part of a vibrant community that cares about keeping free software widely available and protecting the rights of people to get it free of charge, free to modify, free of murky encumbrances and “undisclosed balance sheet liabilities”, then please do join us.”

[Parece un anuncio de Infojobs. Jeje.]

A lo cual la fulgurante familia de la novia ha salido a defender su actitud y criticar este intento de ¿“rapiñeo” comunitario?

“Its your right to disagree with the MS/Novell agreement, but this tactic is extremely underhanded because its not in the spirit of community and cooperation at all.”

A lo cual, “el gran padrino” de la relación inicial ha dicho:

"(...) Resulta que quizá sea una buena cosa que Microsoft haya hecho esto ahora, porque descubrimos que el texto que habíamos escrito para la versión 3 del GLP no lo habría bloqueado, sino que es demasiado atrasado y vamos a cerciorarnos de que cuando salga la versión 3 del GLP realmente bloqueará tales maniobras (...)"

A lo cual los programadores OpenSuse, “la familia de la díscola”, han decidido dar todas las explicaciones mediante una sesión IRC:

a lo que.... BASTA!! BASTA!!!, ¿aquí no curra nadie? Tanto leer me va a matar.

¿Por qué no se sientan todos y lo arreglan vía esta bonita "herramienta de amor”?

En fin, ya veremos si esto acaba en divorcio y vemos como reparten los amigos y el perro.

Claro, en esto del amor, siempre están los celos, así que la despechada comunidad se sintió traicionada, ay amor no correspondido. Así que la gente de Samba saltó dolida.

“El que Novell haya aceptado este acuerdo demuestra un profundo desprecio hacia la relación que mantiene con la comunidad de software libre (Free Software)…”

A lo que Novell, contestó "ofendida":

“Querida comunidad: [traducción]

“Desde nuestro anuncio, algunos se han pronunciado sobre este acuerdo de patentes de manera perniciosa, y con una perspectiva que no compartimos. Desafiamos vigorosamente esos dichos.

Disentimos con las afirmaciones recientes hechas por Microsoft sobre el tema de Linux y las patentes. Resaltamos que nuestro acuerdo con Microsoft no es de ninguna manera una aceptación de que Linux infrinja alguna propiedad intelectual de Microsoft.”

Pero la conciencia de la comunidad no se cree tales excusas. ¿Cómo que no te acuerdas? ¿cómo que solo fueron cuatro besos? ¡No te creo, promiscu@!

Así, uno de los programadores de SL, Bruce Perens, creador de un par de proyectos contestó, con mucho desagravio y dolor.

[traducción]:

“Tal como el convenio se encuentra actualmente, traiciona a los autores del software que ustedes re-empaquetan y a sus usuarios de todo el mundo, sólo para el beneficio comercial de Novell.”

A lo cual, tras tal avalancha de amistad, amor, celos y pasión, entró el dinero del “amigo de la novia”, que encontrándose a la chica con guardia baja quiere arrimar el ascua a su sardina, el dinero de Mark Shuttleworth, el turista spacial, intentando recoger algún programador de Open Suse para su comunidad y escribió la siguietne carta:

“If you are an OpenSUSE developer who is concerned about the long term consequences of this pact, you may be interested in some of the events happening next week as part of the Ubuntu Open Week:

We are hosting a series of introductory sessions for people who want to join the Ubuntu community - in any capacity, including developers and package maintainers.

Ubuntu is structured to empower our community to get things done, and to maximise the opportunity for collaboration between teams that share a common vision (even if it’s not 100% of their vision, such as between the Gnome, KDE and XFCE desktop teams). While we’re always open to new members, we thought it would be a good idea to identify a dedicated week where new members would be the focus for our whole project.

If you have an interest in being part of a vibrant community that cares about keeping free software widely available and protecting the rights of people to get it free of charge, free to modify, free of murky encumbrances and “undisclosed balance sheet liabilities”, then please do join us.”

[Parece un anuncio de Infojobs. Jeje.]

A lo cual la fulgurante familia de la novia ha salido a defender su actitud y criticar este intento de ¿“rapiñeo” comunitario?

“Its your right to disagree with the MS/Novell agreement, but this tactic is extremely underhanded because its not in the spirit of community and cooperation at all.”

A lo cual, “el gran padrino” de la relación inicial ha dicho:

"(...) Resulta que quizá sea una buena cosa que Microsoft haya hecho esto ahora, porque descubrimos que el texto que habíamos escrito para la versión 3 del GLP no lo habría bloqueado, sino que es demasiado atrasado y vamos a cerciorarnos de que cuando salga la versión 3 del GLP realmente bloqueará tales maniobras (...)"

A lo cual los programadores OpenSuse, “la familia de la díscola”, han decidido dar todas las explicaciones mediante una sesión IRC:

a lo que.... BASTA!! BASTA!!!, ¿aquí no curra nadie? Tanto leer me va a matar.

¿Por qué no se sientan todos y lo arreglan vía esta bonita "herramienta de amor”?

En fin, ya veremos si esto acaba en divorcio y vemos como reparten los amigos y el perro.

domingo, noviembre 26, 2006

Secretos en Red (II de VII)

Demo 2: Transmitiendo ficheros

En el caso de chatear con mensajes de texto todo está más claro, por lo que hay herramientas para chatear como si fuera el mismo Messenger (caso de GAIM), pero la transmisión de ficheros es otro cantar.

La transmisión de ficheros en Messenger tiene una complicación añadida. En este caso nos encontramos con que los ficheros se pueden transmitir por TCP o UDP y en conexión directa o a través de los servidores MSN. No es público cual es el algoritmo de decisión a la hora de transferir un fichero, pero sí hay cierto trabajo realizado ya en ingeniería inversa. Nosotros usamos como referencia previa el trabajo que se ha realizado en la siguiente web:

http://www.hypothetic.org/docs/msn/general/overview.php

Lo que sí es cierto es que en cualquiera de los casos primero se transmite el nombre del fichero codificado en base64 y un icono de pre-visualización si es un archivo gráfico. Una vez aceptada la transmisión se parte el ficherito y se va enviando en paquetes hasta completar el fichero. Evidente ¿no?

En este caso hay que tener en cuenta todas las posibilidades a la hora de capturar los paquetes por lo que es recomendable, desde el punto de vista de una prueba de concepto que se haga un envenenamiento entre el receptor y el emisor del fichero por si la comunicación es directa, pero también entre el receptor y la puerta de enlace por si este fichero es transmitido a través de Internet usando los servidores MSN.

En las primeras pruebas nosotros capturamos todos los paquetes y usando Ethereal, realizamos un TCP Stream de Messenger. Esto nos permitía ver todos los mensajes de la conexión TCP de Messenger ordenados según la conversación. Si el fichero era enviado por TCP era perfecto, (si era por UDP, jodido pq tenias tú que ir buscando uno a uno los paquetitos). Cortábamos los paquetes y nos quedábamos con la parte de cada uno de ellos que lleva datos del fichero (hay que quitar 53 bytes, creo, pero mirad el protocolo). Para hacer esto, el TCP Stream era exportado a un fichero txt mediante los filtros de ethereal, luego se cortaban con el Ultraedit-32 y por último los peqábamos en binario con el editor WinHex. Et voila.

El problema es que para conexiones UDP era mucho más difícil y cuando los ficheros son grandes el trabajo es ingente. Conclusión: Hay que automatizar este proceso. Así que Rodol, después de probar con procesadores de ficheros exportados txt (idea original) se decidió a tirar con ficheros winpcap y ya puestos, que fuera en realtime, así que, se ha creado una herramienta que funciona al igual que SIMS. El script para una Prueba de Concepto sería:

1) Envenenar entre emisor y receptor y entre emisor o receptor y puerta de enlace.

2) Capturar con el ethereal la conexión.

3) Seleccionar un paquete de MSN y hacer un Follow TCP/Stream

4) Exportar a fichero de txt.

5) Cortar y copiar la parte de datos con ultraedit.

6) Pegar en editor Hexaedit en binario.

7) ¿Automatizar con una tool?

Demo 3: Mensajes de voz

Una de las características que permite Messenger es la de enviar mensajes de voz. En este caso se aprieta la tecla F2 y se graba un fichero que es transmitido por la red al destinatario para que lo pueda reproducir y oir. Como es una transmisión de un fichero, el procedimiento de captura del mismo es exactamente igual que la Demo 2.

En el caso de chatear con mensajes de texto todo está más claro, por lo que hay herramientas para chatear como si fuera el mismo Messenger (caso de GAIM), pero la transmisión de ficheros es otro cantar.

La transmisión de ficheros en Messenger tiene una complicación añadida. En este caso nos encontramos con que los ficheros se pueden transmitir por TCP o UDP y en conexión directa o a través de los servidores MSN. No es público cual es el algoritmo de decisión a la hora de transferir un fichero, pero sí hay cierto trabajo realizado ya en ingeniería inversa. Nosotros usamos como referencia previa el trabajo que se ha realizado en la siguiente web:

http://www.hypothetic.org/docs/msn/general/overview.php

Lo que sí es cierto es que en cualquiera de los casos primero se transmite el nombre del fichero codificado en base64 y un icono de pre-visualización si es un archivo gráfico. Una vez aceptada la transmisión se parte el ficherito y se va enviando en paquetes hasta completar el fichero. Evidente ¿no?

En este caso hay que tener en cuenta todas las posibilidades a la hora de capturar los paquetes por lo que es recomendable, desde el punto de vista de una prueba de concepto que se haga un envenenamiento entre el receptor y el emisor del fichero por si la comunicación es directa, pero también entre el receptor y la puerta de enlace por si este fichero es transmitido a través de Internet usando los servidores MSN.

En las primeras pruebas nosotros capturamos todos los paquetes y usando Ethereal, realizamos un TCP Stream de Messenger. Esto nos permitía ver todos los mensajes de la conexión TCP de Messenger ordenados según la conversación. Si el fichero era enviado por TCP era perfecto, (si era por UDP, jodido pq tenias tú que ir buscando uno a uno los paquetitos). Cortábamos los paquetes y nos quedábamos con la parte de cada uno de ellos que lleva datos del fichero (hay que quitar 53 bytes, creo, pero mirad el protocolo). Para hacer esto, el TCP Stream era exportado a un fichero txt mediante los filtros de ethereal, luego se cortaban con el Ultraedit-32 y por último los peqábamos en binario con el editor WinHex. Et voila.

El problema es que para conexiones UDP era mucho más difícil y cuando los ficheros son grandes el trabajo es ingente. Conclusión: Hay que automatizar este proceso. Así que Rodol, después de probar con procesadores de ficheros exportados txt (idea original) se decidió a tirar con ficheros winpcap y ya puestos, que fuera en realtime, así que, se ha creado una herramienta que funciona al igual que SIMS. El script para una Prueba de Concepto sería:

1) Envenenar entre emisor y receptor y entre emisor o receptor y puerta de enlace.

2) Capturar con el ethereal la conexión.

3) Seleccionar un paquete de MSN y hacer un Follow TCP/Stream

4) Exportar a fichero de txt.

5) Cortar y copiar la parte de datos con ultraedit.

6) Pegar en editor Hexaedit en binario.

7) ¿Automatizar con una tool?

Demo 3: Mensajes de voz

Una de las características que permite Messenger es la de enviar mensajes de voz. En este caso se aprieta la tecla F2 y se graba un fichero que es transmitido por la red al destinatario para que lo pueda reproducir y oir. Como es una transmisión de un fichero, el procedimiento de captura del mismo es exactamente igual que la Demo 2.

sábado, noviembre 25, 2006

Competiciones Deportivas

Me encanta el sistema americano de comentar los partidos de la NBA, la NFL, el Baseball, etc… o los deportes del motor como la F1, indy, superbikes, World Series, el Campeonato del mundo de Rallys y las motos de 125,250 y GP. Me encanta seguirlos durante todo el año viendo la competición desde todos los puntos de vista clasificatorios, quién es el que más tiros de 3 mete en el último cuarto o qué piloto hace mejor qué parcial de un circuito o quién es el que más penaltis falla en la primera parte. Me gusta, porque viendo esos datos se puede ver como los deportistas intentan mejorar los resultados globales a base de apurarse en los resultados parciales. A lo largo del año ver como fluctúan las clasificaciones es divertido. Espero no llegar a caer en la perdida total de la perspectiva estética y terminar viendo las carreras de la F1 solo mirando el cuadro de tiempos y los monitores de telemetría como Pedro de la Rosa o Fernando Alonso (nota, si os hacéis el reto hacker echadle un ojo a sus webs). Cuando queda poco para que se acabe la temporada, las últimas, carreras o los últimos encuentros tienen la emoción de ver quien es el campeón matemático, es decir, el que ya no puede ser campeón o quién lo es ya.

Desde que este año tuviésemos el Mes de los Fallos de los Navegadores (Month of Browser Bugs “MoBB”) esto se parece a una competición deportiva. El proceso consiste en que cada día nos van contando un fallo no conocido ni arreglado para un navegador. Así durante el mes de Julio fue divertido ir viendo día a día quien iba a ser el “campeón” en tener más fallos nuevos. Sí, le toco al de siempre, cariño que le tiene mucha gente. Tanto gustó la iniciativa que durante este mes de noviembre estamos siguiendo con pasión y curiosidad muchos el camino diario de la siguiente competición. Así, si el Giro de Italia lo gano el IE6, ¿quién ganará el Tour de Francia en el Mes de los Fallos del Kernel (Month of Kernel Bugs “MoKB”)?

Durante este mes estamos siguiendo un bug diario en un kernel y ya, a punto de terminar la competición, podemos decir alguna cosa clara, el Kernel 2.6 (9 días) y el MAC OS X (6) están en cabeza, FreeBSD (2), SunOS 5.1 (1), Windows XP y 2000 (1) también han puntuado en un parcial. A 7 días vista del final parece que el ganador solo está entre dos. Sólo es un juego y no es nada real, pero lo que si me llama la atención es que Windows Server 2003 o Windows Vista no hayan puntuado. Supongo que esto se lo habrá dicho ya mucha gente por lo que es más que probable que nos guarden una sorpresita para el final y en estos cuatro día veamos alguna noticia de esas que dan la vuelta al mundo, ya veremos. Pero apostaría que la noticia será: ¡Fallo en X, la gallina caponata no sabe programar! O ¡Fallo en X, se dejó aposta para poder espiar a los usuarios!. A mi me tiene intrigado el final de este Tour.

Tanto ha enganchado este tipo de juegos que para el mes de diciembre nos han preparado un Criterium Internacional, pero en este caso sin contemplaciones, se llama La Semana de los Fallos de Oracle Database (The Week of Oracle Database Bugs "WoODB”), por lo que más que una competición podría asemejarse a una carrera de exhibición donde, durante siete días nos van a deleitar con fallos de seguridad de Oracle. A la gente de Oracle les llueve ya sobre mojado y la verdad es que creo que están empezando a cambiar sus iniciativas para llevar un proceso de seguridad similar al que hace por ejemplo Microsoft, pero durante estos años anteriores han hecho bastantes amigos, como David Litchfield o el amigo Cerrudo, quien, después de dar en Black Hat 2005 sus sesión de comparación de seguridad entre Oracle y SQL Server 2000 es el capitán de la prueba. No os perdáis las motivaciones de porqué se hace esto.

Desde que este año tuviésemos el Mes de los Fallos de los Navegadores (Month of Browser Bugs “MoBB”) esto se parece a una competición deportiva. El proceso consiste en que cada día nos van contando un fallo no conocido ni arreglado para un navegador. Así durante el mes de Julio fue divertido ir viendo día a día quien iba a ser el “campeón” en tener más fallos nuevos. Sí, le toco al de siempre, cariño que le tiene mucha gente. Tanto gustó la iniciativa que durante este mes de noviembre estamos siguiendo con pasión y curiosidad muchos el camino diario de la siguiente competición. Así, si el Giro de Italia lo gano el IE6, ¿quién ganará el Tour de Francia en el Mes de los Fallos del Kernel (Month of Kernel Bugs “MoKB”)?

Durante este mes estamos siguiendo un bug diario en un kernel y ya, a punto de terminar la competición, podemos decir alguna cosa clara, el Kernel 2.6 (9 días) y el MAC OS X (6) están en cabeza, FreeBSD (2), SunOS 5.1 (1), Windows XP y 2000 (1) también han puntuado en un parcial. A 7 días vista del final parece que el ganador solo está entre dos. Sólo es un juego y no es nada real, pero lo que si me llama la atención es que Windows Server 2003 o Windows Vista no hayan puntuado. Supongo que esto se lo habrá dicho ya mucha gente por lo que es más que probable que nos guarden una sorpresita para el final y en estos cuatro día veamos alguna noticia de esas que dan la vuelta al mundo, ya veremos. Pero apostaría que la noticia será: ¡Fallo en X, la gallina caponata no sabe programar! O ¡Fallo en X, se dejó aposta para poder espiar a los usuarios!. A mi me tiene intrigado el final de este Tour.

Tanto ha enganchado este tipo de juegos que para el mes de diciembre nos han preparado un Criterium Internacional, pero en este caso sin contemplaciones, se llama La Semana de los Fallos de Oracle Database (The Week of Oracle Database Bugs "WoODB”), por lo que más que una competición podría asemejarse a una carrera de exhibición donde, durante siete días nos van a deleitar con fallos de seguridad de Oracle. A la gente de Oracle les llueve ya sobre mojado y la verdad es que creo que están empezando a cambiar sus iniciativas para llevar un proceso de seguridad similar al que hace por ejemplo Microsoft, pero durante estos años anteriores han hecho bastantes amigos, como David Litchfield o el amigo Cerrudo, quien, después de dar en Black Hat 2005 sus sesión de comparación de seguridad entre Oracle y SQL Server 2000 es el capitán de la prueba. No os perdáis las motivaciones de porqué se hace esto.

viernes, noviembre 24, 2006

Que de gilipolleces digo!

Disclaimer: Todo esto es un estupidez, así que no lo leas, no pierdas el tiempo, todo es mentira, nada vale para nada, es todo mentira. NO LO LEAS.

Parece que nuestro querido Tecnicoless no solo no tiene poca idea de seguridad informática sino que encima ha perdido el porte elegante y magnánimo. Pero tío!, que los beatles sacan LOVE!.

Sus coloreados artículos que, como el que creo mi relación de devoción hacia su arte con la pluma “La Decadencia de Microsoft” han pasado al despropósito y la bajeza en su último comentario (no post, no artículo, se confirma que es un comentario). Es que no ha llevado bien la crítica. ÉL!, que es un crítico ácido! :P

Se siente ofendidísimo porque se critica su trabajo pero él se permite el lujo de criticar el trabajo de mucha gente simplemente sacando el dedito chupadito y viendo por donde sopla el viento.

Lo más triste y lo que no ha entendido compañeros es que no es un tema de mobs de Microsoft (es que mi herencia bronxtolita no me permite escribir esto sin descojonarme) contra él, por ser, en su calenturienta imaginación, un defensor de las libertades. No, lo siento amiguete, no se que buscas posicionar en tu mente del bien y del mal, para justificártelo; esto es que mucha gente está harta de tecnicoless que nos hacen afirmaciones técnicas como si fueran dioses. Si no tienes ni puta idea de seguridad, mejor no hables o habla de tus cosas, de negocios, abogados o de cacharrines. Ahorrate cosas del tipo A es mucho más mejor que B o Spectra tiene problemas recurrentes de seguridad. Deja hablar a Michael Howard, David LitchField, Don Box, Linus Torvalds, Andrew Morton, Crispin Cowan, Tanenbaum, o los de este pueblo de castellano-parlantes que también saben. No es una guerra Spectra-Tú.

Mi blog está en google, no en msn, uso google como buscador, el pornotube lo veo con Firefox porque me va mejor que el IE6 en esa web y el porno es sagrado tronco… pero que no es eso tron, que no es eso, que no te enteras contreras.

Sí, creo que nos hemos vuelto todos gilipollas,… o a lo mejor, solo tal vez, somos todos menos tú (como dice Sabinita). Yo digo gilipolleces, TODO EL MUNDO LO SABE, pero por eso pido siempre disculpas cuando doy una sesión, y justo por eso no te debería molestar por que no es verdad lo que yo digo ¿no?, pero …. ¿tú te lees? Jajaja. (perdón, es la herencia bronxtolita)

¿CIO? Ja,ja,ja. En que gran estima te tienes (¿Cola de León o cabeza de Ratón?). ¿Bien asesorado? Cojonudo, que hable tu CTO de seguridad y sistemas (ponle un blog), no tú guaperas (y esto último va en serio, que eres un tío guapo). Tú sigue jugando a CIO.

Cuando digas que algo tiene problemas de seguridad, coño, por lo menos aprende que es un expediente de seguridad y a contar, que para estudiar una carrera había que aprobar mates de sexto de EGB. Te recomiendo a los clásicos, Petete y David el Gnomo.

Un besote de un tal chemita alonso.

PD: Siento que no te guste mi estilo de vestir. Sniff

(toy llorando en serio, tío, me has hecho daño)

¡Tecnicoless, no te quejes que te vas a hacer famoso, coño! ;)

Parece que nuestro querido Tecnicoless no solo no tiene poca idea de seguridad informática sino que encima ha perdido el porte elegante y magnánimo. Pero tío!, que los beatles sacan LOVE!.

Sus coloreados artículos que, como el que creo mi relación de devoción hacia su arte con la pluma “La Decadencia de Microsoft” han pasado al despropósito y la bajeza en su último comentario (no post, no artículo, se confirma que es un comentario). Es que no ha llevado bien la crítica. ÉL!, que es un crítico ácido! :P

Se siente ofendidísimo porque se critica su trabajo pero él se permite el lujo de criticar el trabajo de mucha gente simplemente sacando el dedito chupadito y viendo por donde sopla el viento.

Lo más triste y lo que no ha entendido compañeros es que no es un tema de mobs de Microsoft (es que mi herencia bronxtolita no me permite escribir esto sin descojonarme) contra él, por ser, en su calenturienta imaginación, un defensor de las libertades. No, lo siento amiguete, no se que buscas posicionar en tu mente del bien y del mal, para justificártelo; esto es que mucha gente está harta de tecnicoless que nos hacen afirmaciones técnicas como si fueran dioses. Si no tienes ni puta idea de seguridad, mejor no hables o habla de tus cosas, de negocios, abogados o de cacharrines. Ahorrate cosas del tipo A es mucho más mejor que B o Spectra tiene problemas recurrentes de seguridad. Deja hablar a Michael Howard, David LitchField, Don Box, Linus Torvalds, Andrew Morton, Crispin Cowan, Tanenbaum, o los de este pueblo de castellano-parlantes que también saben. No es una guerra Spectra-Tú.

Mi blog está en google, no en msn, uso google como buscador, el pornotube lo veo con Firefox porque me va mejor que el IE6 en esa web y el porno es sagrado tronco… pero que no es eso tron, que no es eso, que no te enteras contreras.

Sí, creo que nos hemos vuelto todos gilipollas,… o a lo mejor, solo tal vez, somos todos menos tú (como dice Sabinita). Yo digo gilipolleces, TODO EL MUNDO LO SABE, pero por eso pido siempre disculpas cuando doy una sesión, y justo por eso no te debería molestar por que no es verdad lo que yo digo ¿no?, pero …. ¿tú te lees? Jajaja. (perdón, es la herencia bronxtolita)

¿CIO? Ja,ja,ja. En que gran estima te tienes (¿Cola de León o cabeza de Ratón?). ¿Bien asesorado? Cojonudo, que hable tu CTO de seguridad y sistemas (ponle un blog), no tú guaperas (y esto último va en serio, que eres un tío guapo). Tú sigue jugando a CIO.

Cuando digas que algo tiene problemas de seguridad, coño, por lo menos aprende que es un expediente de seguridad y a contar, que para estudiar una carrera había que aprobar mates de sexto de EGB. Te recomiendo a los clásicos, Petete y David el Gnomo.

Un besote de un tal chemita alonso.

PD: Siento que no te guste mi estilo de vestir. Sniff

(toy llorando en serio, tío, me has hecho daño)

¡Tecnicoless, no te quejes que te vas a hacer famoso, coño! ;)

jueves, noviembre 23, 2006

Secretos en Red (I de VII)

Así se llamaba la última sesión de la Gira Technet de Seguridad que se ha realizado de septiembre a Octubre de 2006. En esa gira hemos pasado por 8 ciudades que nos han “aguantado” durante al menos una mañana. Ahora el Cervi está con su niña preocupado por la seguridad y el LOVE (Lanzamiento de Office, Vista y Exchange) mientras que yo sigo con el SEX (Security Enhanced eXperience)XD.

En dicha sesión intentamos, una vez, concienciar a los asistentes de los peligros de no tener una infraestructura de PKI desplegada, en este caso, atacando a los sistemas de comunicación más comunes utilizados hoy por hoy. En este documento solo quiero reflejar el trabajo que se ha realizado para preparar estas demos y como se pueden replantear dichas demostraciones. Son 7, así que patience, que las iré poniendo poco a poco.

Demo 1: Chateando en red

La primera de las demos trata de capturar las conversaciones que se producen mediante la transmisión de mensajes de texto con el cliente MSN Messenger (cualquiera de sus versiones). Es importante no confundir el MSN Messenger, o Windows Live Messenger, ahora con las versiones Comunicator, que son los clientes empresariales de Live Comunications Server, servidor de Microsoft para comunicaciones de Voz sobre IP y mensajería instantánea, es decir, servicios Messenger pero en la empresa.

La aclaración entre MNS Messenger o Windows Live Messenger y su versión empresarial radica en la imposibilidad de poder interpretar, que no capturar, los mensajes que se transmiten en la versión empresarial ya que estos se envían cifrados.

El entorno de esta demo es el siguiente. La victima se encuentra en la misma red que el atacante, es decir, es un ataque que se produce aprovechándose de fallos en la seguridad de la red local. El objetivo del atacante es capturar e interpretar los mensajes de Messenger que alguien esta transmitiendo, para ello lo primero es conseguir que el tráfico de red pase por su equipo. Formas de conseguir esto:

1.- Red Wireless: En una red Wireless los mensajes que un cliente envía llegan a todos los equipos que se encuentren en la misma distancia, independientemente de si los receptores están o no dados de alta en la red. Si la red utiliza cifrado WEP o directamente no utiliza nada, un atacante podría, sin necesidad de conectarse a la red capturar los mensajes de Messenger. Si la red usa WPA o se ha desplegado una infraestructura de PKI este ataque no se puede realizar.

2.- Red local con Hub: En este caso el atacante se aprovecha de que los hubs por defecto envían los mensajes a todos los puertos del mismo, es decir, el mensaje que un cliente envía a otro equipo es enviado a todos los destinatarios y solo lo procesará aquel cuya MAC sea la de destino. Esto propicia a un atacante a activar el modo promiscuo de la tarjeta y capturar y procesar los mensajes que no vayan destinados a él. Existen en el mercado una evolución de los hubs que lo que hacen es filtrar quien es el destinatario y por los puertos de los No destinatarios envían ruido, ¿por qué envían ruido en lugar de no enviar nada como hace un Switch? Pues porque no tienen suficiente memoria para gestionar correctamente las comunicaciones concurrentes cruzadas en él y por tanto al transmitir ruido se garantiza el uso de la gestión de control CSMA/CD como en los hubs tradicionales. Si el Hub es un hub que emite ruido el ataque se realiza igual que en el punto 3.

3.- Red local con Switch: en este entorno nos encontramos con una rede switcheada que no ha desplegado una infraestructura de PKI. Para realizar este ataque el atacante se aprovecha de los ataques de envenenamiento ARP (Poisoning ARP) o de Robo de Puerto (Port Stealing) para conseguir que las comunicaciones pasen por su equipo. Programas como CAIN o Ettercap posibilitan este tipo de ataques. Este tipo de ataque se puede detectar mediante el uso de sistemas de detección de intrusos.

Vale, el objetivo uno es conseguir que el tráfico pase por la máquina del atacante. En cualquiera de eso tres entornos se puede conseguir. Una vez que se ha conseguido que el tráfico pase por el equipo solo hay que activar el sniffer para realizar una captura del tráfico. Cualquier Sniffer valdría, Iris, Ethereal, wireshark, SnifferPro, etc… y podemos buscar los mensajes transmitidos. En el caso del Messenger nos encontramos con un protocolo que a priori no es público y que además ha tenido variaciones a lo largo de las diferentes versiones del producto, pero que en el caso de los mensajes de texto está bastante documentadito y la mayoría de los sniffers detectan los paquetes y se pueden leer. No obstante, si queremos una tool más sencilla podemos utilizar el Shadow Instant Messages Sniffer de la empresa Safety-lab.com, responsables también de, para mi, la "bestia parda" en los Scanners de vulnerabilidades durante bastante tiempo (ahora lo dudo) Shadow Security Scanner (SSS) evolución de la hacking Tool Shadow Scanner.

Shadow IM Sniffer funciona con las librerias Winpcap, luego, podemos hacer el envenenamiento con CAIN del equipo al que se quiere espiar la conversación y luego arrancar SIMS y simplemente ir leyendo los mensajes.

El script de una demo como Prueba de Concepto sería tan sencillo como:

1) Arrancar dos clientes Messenger con dos sesiones de usuario

2) Envenenar la conexión de una de las máquinas con la puerta de enlace de conexión a Internet. Los mensajes van a través de los servidores de MSN a pesar de que estén en red de área local, por eso se hace con la puerta de enlace.

3) En la máquina atacante que está envenenado se arranca SIMS y se leen las conversaciones.

Nota: Durante el proceso de autenticación de un usuario en los servidores Messenger se realiza una autenticación de la máquina servidora, luego no se envían credenciales hasta que no se ha comprobado quien es la máquina receptora. Esto impide que ningún cliente se logue en el sistema si alguien está en medio.

En dicha sesión intentamos, una vez, concienciar a los asistentes de los peligros de no tener una infraestructura de PKI desplegada, en este caso, atacando a los sistemas de comunicación más comunes utilizados hoy por hoy. En este documento solo quiero reflejar el trabajo que se ha realizado para preparar estas demos y como se pueden replantear dichas demostraciones. Son 7, así que patience, que las iré poniendo poco a poco.

Demo 1: Chateando en red

La primera de las demos trata de capturar las conversaciones que se producen mediante la transmisión de mensajes de texto con el cliente MSN Messenger (cualquiera de sus versiones). Es importante no confundir el MSN Messenger, o Windows Live Messenger, ahora con las versiones Comunicator, que son los clientes empresariales de Live Comunications Server, servidor de Microsoft para comunicaciones de Voz sobre IP y mensajería instantánea, es decir, servicios Messenger pero en la empresa.

La aclaración entre MNS Messenger o Windows Live Messenger y su versión empresarial radica en la imposibilidad de poder interpretar, que no capturar, los mensajes que se transmiten en la versión empresarial ya que estos se envían cifrados.

El entorno de esta demo es el siguiente. La victima se encuentra en la misma red que el atacante, es decir, es un ataque que se produce aprovechándose de fallos en la seguridad de la red local. El objetivo del atacante es capturar e interpretar los mensajes de Messenger que alguien esta transmitiendo, para ello lo primero es conseguir que el tráfico de red pase por su equipo. Formas de conseguir esto:

1.- Red Wireless: En una red Wireless los mensajes que un cliente envía llegan a todos los equipos que se encuentren en la misma distancia, independientemente de si los receptores están o no dados de alta en la red. Si la red utiliza cifrado WEP o directamente no utiliza nada, un atacante podría, sin necesidad de conectarse a la red capturar los mensajes de Messenger. Si la red usa WPA o se ha desplegado una infraestructura de PKI este ataque no se puede realizar.

2.- Red local con Hub: En este caso el atacante se aprovecha de que los hubs por defecto envían los mensajes a todos los puertos del mismo, es decir, el mensaje que un cliente envía a otro equipo es enviado a todos los destinatarios y solo lo procesará aquel cuya MAC sea la de destino. Esto propicia a un atacante a activar el modo promiscuo de la tarjeta y capturar y procesar los mensajes que no vayan destinados a él. Existen en el mercado una evolución de los hubs que lo que hacen es filtrar quien es el destinatario y por los puertos de los No destinatarios envían ruido, ¿por qué envían ruido en lugar de no enviar nada como hace un Switch? Pues porque no tienen suficiente memoria para gestionar correctamente las comunicaciones concurrentes cruzadas en él y por tanto al transmitir ruido se garantiza el uso de la gestión de control CSMA/CD como en los hubs tradicionales. Si el Hub es un hub que emite ruido el ataque se realiza igual que en el punto 3.

3.- Red local con Switch: en este entorno nos encontramos con una rede switcheada que no ha desplegado una infraestructura de PKI. Para realizar este ataque el atacante se aprovecha de los ataques de envenenamiento ARP (Poisoning ARP) o de Robo de Puerto (Port Stealing) para conseguir que las comunicaciones pasen por su equipo. Programas como CAIN o Ettercap posibilitan este tipo de ataques. Este tipo de ataque se puede detectar mediante el uso de sistemas de detección de intrusos.

Vale, el objetivo uno es conseguir que el tráfico pase por la máquina del atacante. En cualquiera de eso tres entornos se puede conseguir. Una vez que se ha conseguido que el tráfico pase por el equipo solo hay que activar el sniffer para realizar una captura del tráfico. Cualquier Sniffer valdría, Iris, Ethereal, wireshark, SnifferPro, etc… y podemos buscar los mensajes transmitidos. En el caso del Messenger nos encontramos con un protocolo que a priori no es público y que además ha tenido variaciones a lo largo de las diferentes versiones del producto, pero que en el caso de los mensajes de texto está bastante documentadito y la mayoría de los sniffers detectan los paquetes y se pueden leer. No obstante, si queremos una tool más sencilla podemos utilizar el Shadow Instant Messages Sniffer de la empresa Safety-lab.com, responsables también de, para mi, la "bestia parda" en los Scanners de vulnerabilidades durante bastante tiempo (ahora lo dudo) Shadow Security Scanner (SSS) evolución de la hacking Tool Shadow Scanner.

Shadow IM Sniffer funciona con las librerias Winpcap, luego, podemos hacer el envenenamiento con CAIN del equipo al que se quiere espiar la conversación y luego arrancar SIMS y simplemente ir leyendo los mensajes.

El script de una demo como Prueba de Concepto sería tan sencillo como:

1) Arrancar dos clientes Messenger con dos sesiones de usuario

2) Envenenar la conexión de una de las máquinas con la puerta de enlace de conexión a Internet. Los mensajes van a través de los servidores de MSN a pesar de que estén en red de área local, por eso se hace con la puerta de enlace.

3) En la máquina atacante que está envenenado se arranca SIMS y se leen las conversaciones.

Nota: Durante el proceso de autenticación de un usuario en los servidores Messenger se realiza una autenticación de la máquina servidora, luego no se envían credenciales hasta que no se ha comprobado quien es la máquina receptora. Esto impide que ningún cliente se logue en el sistema si alguien está en medio.

miércoles, noviembre 22, 2006

Bases de Datos de Seguridad o

Seguridad de Bases de Datos

Bases de Datos de Seguridad o

Seguridad de Bases de Datos

Da gusto, cuando te levantas por la mañana y entre tanto tecnico-less te llega un mensaje del Brujo, de Txipi, de Anelkaos, Silverhack, Bodescu, Duende, o alguno de estos payos que rondan por el tema técnico de la comunidad y la seguridad informática. Hay algunos que me llegan todos los días, como son las noticias de Hispasec. Desde hace mucho, mucho tiempo estoy suscrito a su boletín de noticias. Con tiempo conseguí, tras colarme de gañote en una comida conocerlos y fue una experiencia que hemos repetido varias veces. Muchas mañanas el ca*%$%$ de Sergio me da la mañana, con su impecable estilo ortográfico me despierta con alguna sorpresita (especialmente las de navegadores, pq el ca*%$%$ de tanto navegar por porno (u otras cosas) se ha hecho un experto). Yo creo que en el fondo es que me echa de menos y quiere que le llame por teléfono para saludarle. Otras veces Bernardo me cuenta cosas, como lo del MVP del Messenger Plus o como hoy, me avisa de la publicación del último estudio de David Litchfield. Gracias!

D. Litchfield es aquel payo que montó la marimorena en las Black Hat Federal Conferences de Enero de 2006 con la sesión Oracle Breakable y que ha publicado bastantes pruebas de concepto y bugs en todo tipo de bases de datos…bueno, sí, le tiene especial cariño a Oracle.