Quedan unos minutos para que empiece la fiesta de fin de año. Sí, la fiesta en Bronxtolex comienza a las 12 de la mañana tomando cervezas y acaba cuando ya no se aguanta más.

Como yo ya tengo una edad no se cuantos días tardaré en recuperarme así que os dejo el artículo de Windows TI Magazine de Diciembre, por si tardo en regresar, sobre NAP que va de lo que voy a necesitar yo después de esta noche. Hasta el año que viene.

Chequeo Médico

A finales del año 2004, gracias a ser MVP de Seguridad en Microsoft fui invitado a asistir al Security Summit que nos ofreció durante una semana la gente de Seguridad en Redmond. Allí, entre muchas cosas, nos contaron el funcionamiento de SenderID, lo que sería el WSUS y también el NAP. NAP son las siglas de Network Access Protection y es de lo que quería hablar este mes porque ya casi está aquí, entre nosotros.

La idea de Microsoft con respecto a esta tecnología consiste en aunar en la industria una forma avanzada y extensible de controlar la configuración segura de todas las máquinas que se le conectan a un sufrido administrador en su red. La idea proviene de las Redes de Cuarentena (Quarantine Networks) de las que disponíamos en las conexiones VPN. En esta tecnología, Redes de Cuarentena, cuando un cliente VPN se intenta conectar a la red principal se lanzan una serie de scripts en la máquina cliente que comprueban la configuración de la misma para ver si cumple la “Política de Salud” exigida por el administrador. A ningún administrador le gusta que se conecte a su red un equipo portátil que está rodando por el mundo, sin parchear, sin tener el firewall conectado o sin las firmas del antivirus actualizadas ya que puede ser un foco de problemas en la red principal.

Si el cliente VPN no cumple la Política de Salud marcada por el administrador entonces no se le conecta a la red principal sino a una red paralela, llamada “Red de Cuarentena” donde va a poder acceder a los “Servidores de Remediación” (Remetidation Servers) que serán, lógicamente, los necesarios para arreglar aquello que hace que un equipo no cumpla la política, es decir, el WSUS para que actualice los parches, el servidor de gestión de software si la distribución está controlada por el administrador, el correo mediante acceso Web por si es una “urgencia”, el servidor de antivirus o lo que el administrador considere necesario.

Esta idea de Redes de Cuarentena estaba bastante avanzada también por Cisco y Trend Micro, así que lo mejor sería trabajar de forma conjunta para poder ofrecer una solución interoperable de futuro. Network Admission Control de Cisco-Trend Micro y Network Access Protection de Microsoft son la evolución de las Redes de Cuarentena y son interoperables como ya nos anticiparon a principios de Septiembre de este año.

En esta nueva tecnología ya no pensamos en una conexión de un Cliente VPN sino en una conexión a nuestra red, ya sea en un Switch, en un Punto de Acceso Wireless, mediante una conexión VPN o de cualquier otra manera. En el momento que la máquina se conecta a la red el Cliente NAP que debe correr en la máquina genera un documento del “Estado de Salud” (Statement of Health “SoH”) de la máquina. Éste es enviado al “Servidor de Política de Red” (Network Policy Server “NPS”), que es el sustituto en Windows Server “Longhorn” de IAS (Internet Authentication Server) en Windows Server 2003. El “Doctor” NPS comprueba con los Servidores de Políticas si el Estado de Salud (SoH) de nuestro “paciente” es correcto para poder estar conectado a la red a la que quiere conectar. Si es un Estado de Salud correcto se le permite la conexión y si no, pues decidimos que hacer. O bien le situamos en una red de remediación o bien optamos por no permitirle la conexión o en otro caso, directamente, en reconfigurar de forma “sana” la máquina en el acto.

Esta rápida descripción del funcionamiento nos permite hacernos dos preguntas. La primera: ¿Depende de donde conectemos la máquina cliente podremos tener diferentes requerimientos de salud? La respuesta es: Por supuesto, es genial, podemos definir la red como zonas distintas de seguridad que nos exigen distintos niveles de salud. La segunda pregunta que seguro que a todos nos viene a la cabeza es: ¿Cómo forzamos la política para que no se conecte una máquina cliente que no cumple el estado de salud requerido? Para ello tenemos varias formas de hacerlo.

1.- Servidor DHCP: Es la forma más sencilla y menos “segura” pero la tecnología NAP intenta ayudar a los administradores y usuarios a no ser vulnerables, no es una tecnología para luchar contra usuarios maliciosos, aunque ayude a ello. En este entorno cuando el cliente DHCP realiza la petición el servidor comprueba el SoH y si no cumple el nivel de salud, se le configura para trabajar en la red de remediación o directamente no se le concede una configuración de red válida.

2.- Servidor VPN: Para aquellas máquinas que se conectan mediante clientes VPN se aplica un funcionamiento similar al de las predecesoras Redes de Cuarentena. Usamos el servidor VPN para configurar al cliente dentro de una red de remediación o directamente no le permitimos la conexión.

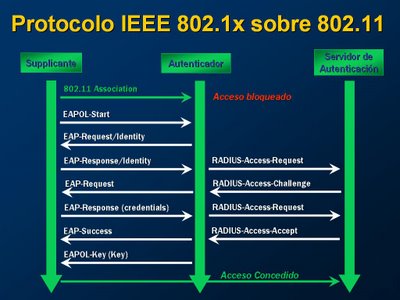

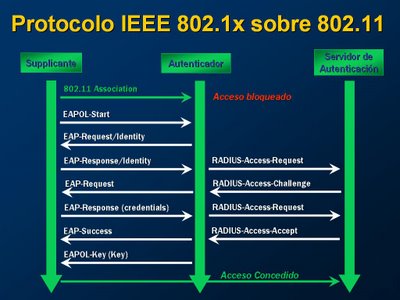

3.- 802.1x: En todos los switch de la conexión Lan o VLan de la organización, cuando algún cliente se conecta a un puerto de un switch o a un Punto de Accesso Wireless, mediante el protocolo 802.1x se envía al servidor NPS el SoH de la máquina cliente. Si no cumple la Política de Salud entonces se deniega la conexión al puerto o se le configura de forma dinámica en otra VLan para la remediación.

4.- IPSec: En este caso el certificado X.509 para IPSec se emite de forma dinámica cuando una máquina es conectada. El proceso es sencillo, primero, el agente NAP genera el SoH que es enviado al NPS que a su vez comprueba si es válido o no con el Servidor de Políticas (PS). Si la cumple un Certificador de Salud genera un certificado X.509 para comunicaciones IPSec que deberá usar el cliente. En el momento que tenga el certificado podrá comunicarse con todos equipos de la red que también tienen el certificado IPSec y si no, quedará aislado.

Al final la idea es ver como restringir a las máquinas que no están sanas de comunicarse con las sanas. Sencillo.

La solución NAP viene con Windows Server “Longhorn” para la parte servidora y preparada para clientes Windows Server “Longhorn” y Windows Vista aunque se tiene prevista una implementación NAP para Windows XP SP2. No obstante clientes compatibles NAC existen ya para Windows 2000/XP SP2. ¿Muchas Siglas? ¡Cómo los médicos!

Más info: Technet

Chema Alonso

Microsoft MVP Windows Security

domingo, diciembre 31, 2006

sábado, diciembre 30, 2006

El Burrito y Yo

La polémica sobre el dichoso Ferrari ha sido buena, incluso el Master Tecnico-less, electo campeón en este año, se hacía eco de ello. El amigo Sergio Hernando, es compañero de pescados y cubatas se hizo eco de ello gracias a que Nacho me lo puso en uno de los comentarios, así que quería comentarlo yo.

No, no me regalaron el Ferrari, snif, pero como sabéis yo estoy mucho por la zona de trabajo maldita de Spectra, así que os voy a relatar todo con lo que he mangado, a saber:

Al responsable de Technet:

- Una XBOX 360

- Un ratón Microsoft Presenter: Inalámbrico, bluetooth, con botones pasa-slides y puntero laser.

- Un móvil QTEK Smartphone con Windows Mobile

- 50 camisetas naranjas aproximadamente.

- 1 Entrada IT Forum

A la antigua responsable de Technet

- Un Creative ZenTouch con 20 GB de HD

- 20 camisas

- 2 abrigos impermeables

- 1 Teclado bluetooth

- 5 ratones bluetooth

- 50 camisetas JUST IT

- 2 Entradas TechED

- 2 Pendrives

- 1 portatil compaq (de segunda mano)

- 1 movil smartphone.

A los responsables de producto

- 5 Mochilas Exchange Server 2003

- 10 Mochilas de Portátil Windows Server

- 20 candados de maletas

- N camisetas y camisas

- Balones de fútbol

- Linternas

- Pendrives. Aproximadamente 5.

Al equipo MSN

- Un sacacorchos de vino hiperpijo con presión de aire

- Camisetas, polos y camisas

- Un abrigo .NET

- Camisetas University Tour

- 1 pendrive

Al equipo de Seguridad

- 2 Abrigos de la nieve

- Un coche teledirigido

- 3 pendrives

- 1 Servidor SUN

Al equipo de XBOX

- 20 juegos XBOX

- 10 juegos XBOX 360

- 20 juegos PC

Sin contar, comidas, cachondeos, disfraces, etc…. Y los regalos de clientes y amigos. Ayer sin ir más lejos, entradas para ver a Fito & Fitipaldis, en zona de Prensa, por ser blogger (jajaja) no,no, por la cara. Lo cual me recuerda que ...

Fito & Fitipaldis.

En fin, no se que pasa en este mundo. [No estuvo mal, pero después de verlo en más de 20 ocasiones en los últimos 5 años, me sigo quedando con el burrito y yo, que fue lo más grande que pude ver sobre un escenario.]

En fin, el poder del goodie es fuerte. Aún me quedan muchos (la mayoría los voy regalando) así que siempre llevo algo en la mochila para entregar en las conferencias. Para el que me vaya a pedir la XBOX 360: NI DE COÑA, que tb me han regalado el Gears War y tengo que morir primero.

No, no me regalaron el Ferrari, snif, pero como sabéis yo estoy mucho por la zona de trabajo maldita de Spectra, así que os voy a relatar todo con lo que he mangado, a saber:

Al responsable de Technet:

- Una XBOX 360

- Un ratón Microsoft Presenter: Inalámbrico, bluetooth, con botones pasa-slides y puntero laser.

- Un móvil QTEK Smartphone con Windows Mobile

- 50 camisetas naranjas aproximadamente.

- 1 Entrada IT Forum

A la antigua responsable de Technet

- Un Creative ZenTouch con 20 GB de HD

- 20 camisas

- 2 abrigos impermeables

- 1 Teclado bluetooth

- 5 ratones bluetooth

- 50 camisetas JUST IT

- 2 Entradas TechED

- 2 Pendrives

- 1 portatil compaq (de segunda mano)

- 1 movil smartphone.

A los responsables de producto

- 5 Mochilas Exchange Server 2003

- 10 Mochilas de Portátil Windows Server

- 20 candados de maletas

- N camisetas y camisas

- Balones de fútbol

- Linternas

- Pendrives. Aproximadamente 5.

Al equipo MSN

- Un sacacorchos de vino hiperpijo con presión de aire

- Camisetas, polos y camisas

- Un abrigo .NET

- Camisetas University Tour

- 1 pendrive

Al equipo de Seguridad

- 2 Abrigos de la nieve

- Un coche teledirigido

- 3 pendrives

- 1 Servidor SUN

Al equipo de XBOX

- 20 juegos XBOX

- 10 juegos XBOX 360

- 20 juegos PC

Sin contar, comidas, cachondeos, disfraces, etc…. Y los regalos de clientes y amigos. Ayer sin ir más lejos, entradas para ver a Fito & Fitipaldis, en zona de Prensa, por ser blogger (jajaja) no,no, por la cara. Lo cual me recuerda que ...

Fito & Fitipaldis.

En fin, no se que pasa en este mundo. [No estuvo mal, pero después de verlo en más de 20 ocasiones en los últimos 5 años, me sigo quedando con el burrito y yo, que fue lo más grande que pude ver sobre un escenario.]

En fin, el poder del goodie es fuerte. Aún me quedan muchos (la mayoría los voy regalando) así que siempre llevo algo en la mochila para entregar en las conferencias. Para el que me vaya a pedir la XBOX 360: NI DE COÑA, que tb me han regalado el Gears War y tengo que morir primero.

viernes, diciembre 29, 2006

Dos Dycs por Dos

Curioseando por la red he dado con una traducción del informe de cibercriminología virtual de Mcafee que habla sobre amenazas, riesgos, etc… os dejo algúna noticia que lo comenta, pero me ha llamado la atención un parrafo sobe los hackers.

[Torrente con un dyc on]

Tras leer una traducción del informe de cibercriminología virtual de Mcafee nos queda claro que estos “macarrillas” del tres al cuarto y baja estofa pueden hacer. Pero lo mejor es que sepais quienes son estos patéticos personajillos.

[/Torrente]

"Los hackers persiguen la admiración en su mundo virtual. […]. Tienden a ser hombres jóvenes y con carencias afectivas, pese a que un número cada vez mayor de mujeres se están uniendo a sus filas."

[Torrente con dos dycs on]

Estos inadaptados no han visto a una mujer en su vida, si tocaran más pelo tendriamos menos problemas y los hombres de bien no nos tendríamos que preocupar de esta lacra de gafotas virginales. ¿Qué ahora se unen mujeres? ¡Serán feas o lesbianas, que todo puede ser, que si la gente follara más, no habría tantas guerras! O tú que prefirirás ¿sexo o doble click?

[/Torrente]

"John Suler, psicólogo especialista en ciberespacio de Rider University, destaca: “¿Qué motiva al hacker? Algunos se sienten cautivados por el desafío y la emoción de aventurarse en territorios prohibidos, en tanto que la motivación de otros es simplemente su carácter rebelde."

[Torrente con tres dycs on]

Dos hostias bien dadas es lo que les falta a estos rebeldes aventureros. ¿Qué se creen Indiana Jones?. Más estudiar historia, arte y religión y menos ver porno por la pantallita.

[/Torrente]

"En casos extremos, un hacker (y, especialmente, el aspirante a hacker) siente la urgencia de demostrar que es mejor y más inteligente que los demás. La bravuconería y la necesidad desesperada de probarse a sí mismo puede ser una de característica más común en el aspirante a hacker que en el hacker experimentado".

[Torrente con cuatro dycs on]

Encima los hay esquimales. Vamos que....Macarras, eso es lo que son. Tuercepollas. Cometrancas. Rascamuños. Ciempollados. La mili, eso es lo que tenían que hacer. La mili. Afeitarse, cortarse esos pelos, lavarse y arreglarse joder. Y dejarse de masturbar ¡coño!, ¡qué se van a quedar ciegos!. ¿Qué creeis, que llevan gafas por las pantallas de ordenador? Noooo, ¡es pq son unos güeinkars!

[/Torrente]

Joder, se me va la almendra. Menos mal que se acaba el año y voy a estar borracho.

[Torrente con un dyc on]

Tras leer una traducción del informe de cibercriminología virtual de Mcafee nos queda claro que estos “macarrillas” del tres al cuarto y baja estofa pueden hacer. Pero lo mejor es que sepais quienes son estos patéticos personajillos.

[/Torrente]

"Los hackers persiguen la admiración en su mundo virtual. […]. Tienden a ser hombres jóvenes y con carencias afectivas, pese a que un número cada vez mayor de mujeres se están uniendo a sus filas."

[Torrente con dos dycs on]

Estos inadaptados no han visto a una mujer en su vida, si tocaran más pelo tendriamos menos problemas y los hombres de bien no nos tendríamos que preocupar de esta lacra de gafotas virginales. ¿Qué ahora se unen mujeres? ¡Serán feas o lesbianas, que todo puede ser, que si la gente follara más, no habría tantas guerras! O tú que prefirirás ¿sexo o doble click?

[/Torrente]

"John Suler, psicólogo especialista en ciberespacio de Rider University, destaca: “¿Qué motiva al hacker? Algunos se sienten cautivados por el desafío y la emoción de aventurarse en territorios prohibidos, en tanto que la motivación de otros es simplemente su carácter rebelde."

[Torrente con tres dycs on]

Dos hostias bien dadas es lo que les falta a estos rebeldes aventureros. ¿Qué se creen Indiana Jones?. Más estudiar historia, arte y religión y menos ver porno por la pantallita.

[/Torrente]

"En casos extremos, un hacker (y, especialmente, el aspirante a hacker) siente la urgencia de demostrar que es mejor y más inteligente que los demás. La bravuconería y la necesidad desesperada de probarse a sí mismo puede ser una de característica más común en el aspirante a hacker que en el hacker experimentado".

[Torrente con cuatro dycs on]

Encima los hay esquimales. Vamos que....Macarras, eso es lo que son. Tuercepollas. Cometrancas. Rascamuños. Ciempollados. La mili, eso es lo que tenían que hacer. La mili. Afeitarse, cortarse esos pelos, lavarse y arreglarse joder. Y dejarse de masturbar ¡coño!, ¡qué se van a quedar ciegos!. ¿Qué creeis, que llevan gafas por las pantallas de ordenador? Noooo, ¡es pq son unos güeinkars!

[/Torrente]

Joder, se me va la almendra. Menos mal que se acaba el año y voy a estar borracho.

jueves, diciembre 28, 2006

La Luz

Bueno, esto se acabó.

Después de estar en unas conferencias de Linux y Software Libre he visto la luz y he decidido hacer un fin en la carrera del mal y dedicarme a colaborar con los proyectos de difusión de las distros locales aceptando la oferta que me ha hecho la gente de Ubuntu y Debian.

Mi función será la de enganche en un comite que relacionará a todas las distros regionales para conseguir una interconexión de las plataformas, más allá de las barreras de los partidos políticos e ideológicas, y con las dos distros citadas, Ubuntu y Debian. También estaremos encargados de competir con Spectra y un poco contra Novell, aprovechando para ello, toda la experiencia que acarrea mi reciente pasado.

Un saludo compañeros. Comienza una nueva lucha.

Ah, por cierto, el comité se llamará "Ensamble Libre".

Feliz Diciembre!

Después de estar en unas conferencias de Linux y Software Libre he visto la luz y he decidido hacer un fin en la carrera del mal y dedicarme a colaborar con los proyectos de difusión de las distros locales aceptando la oferta que me ha hecho la gente de Ubuntu y Debian.

Mi función será la de enganche en un comite que relacionará a todas las distros regionales para conseguir una interconexión de las plataformas, más allá de las barreras de los partidos políticos e ideológicas, y con las dos distros citadas, Ubuntu y Debian. También estaremos encargados de competir con Spectra y un poco contra Novell, aprovechando para ello, toda la experiencia que acarrea mi reciente pasado.

Un saludo compañeros. Comienza una nueva lucha.

Ah, por cierto, el comité se llamará "Ensamble Libre".

Feliz Diciembre!

miércoles, diciembre 27, 2006

La Aspirina

Mi mami, que ya sabéis que me llama “josemaricariño” siempre que tengo algo me receta una aspirina. ¿Te duele la cabeza? Tomate una aspirina, ¿te duele un pie? Tomate una aspirina ¿tas cansado? Tomate una aspirina. A veces pienso si también valdría para cuando no se folla o cuando pierde tu equipo al fútbol.

En el mundo de las tecnologías de la información hubo una época en un pasado muy, muy lejano (unos dos años) en el que la solución a todos los males iba a ser el software libre. Hoy en día las cosas están ya mucho más en su sitio y la utilización de software como servicio, software propietario y software libre conviven en una mejor armonía.

Al final, una de las cosas que más se habló fue de la barrera tecnológica para acceder a Internet. Y se le echó mucha culpa al software propietario. Recuerdo con especial cariño una comida con el concejal de tecnología de una comunidad que tiene un Linux propio que defendía el derecho del ciudadano a tener el photoshop. (estuvo muy gracioso el tema).

Bien, el jueves 21 recortaron del País esta columna en la que habla del estudio general de medios.

Bien, el jueves 21 recortaron del País esta columna en la que habla del estudio general de medios.

El último estudio del Estudio General de Medios, identifica a Extremadura como la comunidad con menor número de internautas, decreciendo año a año casi en caída libre (2004: 28%; 2005: 22,3%; 2006: 20%)

Lo relevante es tanto el estudio en sí, como la interpretación que sugiere El País. El propio periodista liga esta circunstancia con la de ser la “comunidad abanderada del Software libre”:

“ … y Extremadura. En esta última comunidad, abanderada del software libre, en el último mes solo se conectó el 20% de su población, seis puntos menos que hace 2 años según la misma estadística.

Extremadura es la comunidad española con menos internautas, a gran distancia de Galicia (31,32%) y de Andalucía (32%), otra de las comunidades que han impulsado fuertemente el Software libre”

Si es que la barrera tecnológica tiene más cosas y no se arregla solo con una aspirina, ¿no?

En el mundo de las tecnologías de la información hubo una época en un pasado muy, muy lejano (unos dos años) en el que la solución a todos los males iba a ser el software libre. Hoy en día las cosas están ya mucho más en su sitio y la utilización de software como servicio, software propietario y software libre conviven en una mejor armonía.

Al final, una de las cosas que más se habló fue de la barrera tecnológica para acceder a Internet. Y se le echó mucha culpa al software propietario. Recuerdo con especial cariño una comida con el concejal de tecnología de una comunidad que tiene un Linux propio que defendía el derecho del ciudadano a tener el photoshop. (estuvo muy gracioso el tema).

Bien, el jueves 21 recortaron del País esta columna en la que habla del estudio general de medios.

Bien, el jueves 21 recortaron del País esta columna en la que habla del estudio general de medios. El último estudio del Estudio General de Medios, identifica a Extremadura como la comunidad con menor número de internautas, decreciendo año a año casi en caída libre (2004: 28%; 2005: 22,3%; 2006: 20%)

Lo relevante es tanto el estudio en sí, como la interpretación que sugiere El País. El propio periodista liga esta circunstancia con la de ser la “comunidad abanderada del Software libre”:

“ … y Extremadura. En esta última comunidad, abanderada del software libre, en el último mes solo se conectó el 20% de su población, seis puntos menos que hace 2 años según la misma estadística.

Extremadura es la comunidad española con menos internautas, a gran distancia de Galicia (31,32%) y de Andalucía (32%), otra de las comunidades que han impulsado fuertemente el Software libre”

Si es que la barrera tecnológica tiene más cosas y no se arregla solo con una aspirina, ¿no?

martes, diciembre 26, 2006

Predictor

En varias ocasiones me han preguntado como veo el futuro de la informática y nunca he tenido la suficiente fuerza para dar una predicción. Supongo que la fase esa en la que se lee con claridad el destino de un sector no ha llegado aún a mi vida.

El caso es que sí que hay gente que hace predicciones, y como no, al igual que la prensa rosa lo hace sobre quien va a ser la estrella del corazón en el año que viene o se hacen las quinielas de quien es el siguiente tipo que palmará en la lista de la muerte, pues también se hace en el mundo de la seguridad informática.

“Según Reuters, los hackers informáticos abrirán "un nuevo frente" en ese mercado multimillonario de la "ciberguerra" en 2007, y tendrán como objetivo los teléfonos móviles, los clientes de mensajería instantánea y páginas de comunidades virtuales como MySpace.“

En vez de ir directamente a por la pasta de los bancos, se va a por la información de las cuentas de los usuarios, bueno, es una alternativa. Ya se hizo en Second Life ¿no?

“Trend Micro predice que los hackers también tendrán como objetivo a la gente que usa la mensajería instantánea, los teléfonos móviles o las llamadas VoIP.”

Vaya, como decía Cervi, vamos a tener que repetir la misma gira de seguridad de este año, el año que viene.

Voy a hacer mi predicción particular. El año que viene se seguirán atacando páginas web mal diseñadas.

Puedes leer la noticia en este link. Uy, no,no,no,no, en ese no, en este otro link. Perdón.

Bies!

El caso es que sí que hay gente que hace predicciones, y como no, al igual que la prensa rosa lo hace sobre quien va a ser la estrella del corazón en el año que viene o se hacen las quinielas de quien es el siguiente tipo que palmará en la lista de la muerte, pues también se hace en el mundo de la seguridad informática.

“Según Reuters, los hackers informáticos abrirán "un nuevo frente" en ese mercado multimillonario de la "ciberguerra" en 2007, y tendrán como objetivo los teléfonos móviles, los clientes de mensajería instantánea y páginas de comunidades virtuales como MySpace.“

En vez de ir directamente a por la pasta de los bancos, se va a por la información de las cuentas de los usuarios, bueno, es una alternativa. Ya se hizo en Second Life ¿no?

“Trend Micro predice que los hackers también tendrán como objetivo a la gente que usa la mensajería instantánea, los teléfonos móviles o las llamadas VoIP.”

Vaya, como decía Cervi, vamos a tener que repetir la misma gira de seguridad de este año, el año que viene.

Voy a hacer mi predicción particular. El año que viene se seguirán atacando páginas web mal diseñadas.

Puedes leer la noticia en este link. Uy, no,no,no,no, en ese no, en este otro link. Perdón.

Bies!

sábado, diciembre 23, 2006

Echando Fud Como el gato

Un fud es algo así como un globo sonda, algo que el lado del mal escupe por su podrida boca para engañar al pobre incauto. Para robar su alma y enviársela al mismísimo Satanás.

Esto ha hecho, que al igual que las religiones se protejan contra los engaños del maligno, que toma muchas formas para robar las almas inmortales, el lado del bien ha creado sus propias herramientas. ¿El agua bendita? ¿La cruz? ¿Los ajos? ¿Un dyc con cola caducao?

No, el FUD. Es como en Mary Poppins, solo tienes que decir la palabra mágica y todo desaparece, solo tienes que decir Supercalifragilisticoespialidoso o ésta que mi papi me enseño de pequeño y nunca se me olvido: Fotocromohuecoitoheliografía. Tu la dices, y al igual que con un conjuro de Harry Potter tu recuperas toda tu stammina y el enemigo queda herido.

Todo lo que no te gusta es un FUD. Esto es un FUD, ello es un FUD, yo soy un FUD, aquello es un FUD. Si no te gusta que dos más dos sean cuatro fudealo con tu fuder y asunto arreglado.

Como decía una de las máximas de la P.A.J.A ¿Para que vais a perder el tiempo analizando las cosas si ya las analizamos nosotros y os damos la opinión?, como la verdad es única vosotros vais a llegar a la misma conclusión, así que para que perder el tiempo, opinar, ya opinamos nosotros por vosotros que al final es la misma opinión y es como si opinarais vosotros, y si alguien os dice algo distinto es un FUD.

Así que cuando algo no te mole, sal echando FuD como el gato.

Según la wikipedia:

“Los partidarios del software libre ahora aplican de manera regular la etiqueta de FUD a las personas a las que ellos creen que atacan a GNU/Linux u otros productos de código abierto como Mozilla Firefox.”

“Esto se agrava por la agresiva y hasta rabiosa postura anti-Microsoft que muchos partidarios del software libre adoptan, en especial en sitios como Slashdot y Barrapunto. Inclusive, los miembros menos radicales de las comunidades del software abierto y del software cerrado han afirmado que las posiciones anti-propietarias y anti-Microsoft generalmente usan tácticas FUD.”

Yo creo que este mensaje de la wikipedia también es un FUD ¿no?

Saludos Malignos!

Esto ha hecho, que al igual que las religiones se protejan contra los engaños del maligno, que toma muchas formas para robar las almas inmortales, el lado del bien ha creado sus propias herramientas. ¿El agua bendita? ¿La cruz? ¿Los ajos? ¿Un dyc con cola caducao?

No, el FUD. Es como en Mary Poppins, solo tienes que decir la palabra mágica y todo desaparece, solo tienes que decir Supercalifragilisticoespialidoso o ésta que mi papi me enseño de pequeño y nunca se me olvido: Fotocromohuecoitoheliografía. Tu la dices, y al igual que con un conjuro de Harry Potter tu recuperas toda tu stammina y el enemigo queda herido.

Todo lo que no te gusta es un FUD. Esto es un FUD, ello es un FUD, yo soy un FUD, aquello es un FUD. Si no te gusta que dos más dos sean cuatro fudealo con tu fuder y asunto arreglado.

Como decía una de las máximas de la P.A.J.A ¿Para que vais a perder el tiempo analizando las cosas si ya las analizamos nosotros y os damos la opinión?, como la verdad es única vosotros vais a llegar a la misma conclusión, así que para que perder el tiempo, opinar, ya opinamos nosotros por vosotros que al final es la misma opinión y es como si opinarais vosotros, y si alguien os dice algo distinto es un FUD.

Así que cuando algo no te mole, sal echando FuD como el gato.

Según la wikipedia:

“Los partidarios del software libre ahora aplican de manera regular la etiqueta de FUD a las personas a las que ellos creen que atacan a GNU/Linux u otros productos de código abierto como Mozilla Firefox.”

“Esto se agrava por la agresiva y hasta rabiosa postura anti-Microsoft que muchos partidarios del software libre adoptan, en especial en sitios como Slashdot y Barrapunto. Inclusive, los miembros menos radicales de las comunidades del software abierto y del software cerrado han afirmado que las posiciones anti-propietarias y anti-Microsoft generalmente usan tácticas FUD.”

Yo creo que este mensaje de la wikipedia también es un FUD ¿no?

Saludos Malignos!

viernes, diciembre 22, 2006

Abandonar

Muchas veces me preguntan ¿no te cansas de viajar tanto? ¿de estar siempre por ahi? hoy quería dejaros un post, para este finde navideño explicandoos pq no me canso de esto. Que ya está bien de petas y rollos técnicos..... por un día!

Valladolid:

Burgos:

Pamplona:

Santander People:

Albacete:

Rumania:

Valencia:

.jpg)

Barcelona:

Vigo:

Vigo también (quien es el de la pata tumbao?):

Madrid:

Albarracín:

Melilla:

Sevilla:

.JPG)

Huesca:

Codecamp en el Escorial:

Y por supuesto BronXtoleX:

Solo son algunas pocas razones.¿Cuando creeis que lo voy a dejar? Por cierto pájaros. Se que algunos tenéis fotos mias, ¡mandadme una copia!

Valladolid:

Burgos:

Pamplona:

Santander People:

Albacete:

Rumania:

Valencia:

.jpg)

Barcelona:

Vigo:

Vigo también (quien es el de la pata tumbao?):

Madrid:

Albarracín:

Melilla:

Sevilla:

.JPG)

Huesca:

Codecamp en el Escorial:

Y por supuesto BronXtoleX:

Solo son algunas pocas razones.¿Cuando creeis que lo voy a dejar? Por cierto pájaros. Se que algunos tenéis fotos mias, ¡mandadme una copia!

jueves, diciembre 21, 2006

El marrano gordo

En una de mis piniculas preferidas uno de los protagonistas en mitad de un programa de televisión le dice a otro, “Venga tío, si tu eres uno de esos que suplican por sexo”, a lo cual el otro se ofende muchísimo y contesta “¡¡¡¿Cómo te atreves a decir eso?!!!!” tras lo que el protagonista de esta anécdota responde con rapidez y seguridad “Uno siempre reconoce a sus iguales”.

Viajando en el AVE como he ido hoy con el portátil he mirado alrededor a ver que portátiles usaba la gente, ya sabéis, sólo por curiosidad profesional y por voyeurismo personal (y a ver si podía mangarle pila a alguno que estaba en las últimas), con lo que he podido constatar que era el único que tenía un portátil de más de dos kilos, bueno y de tres, mi cabezón está rellenito, pero me gustan sus carnes. Todos los demás contaban, a mi alrededor, con bonitos Toshiba, IBM e incluso un i-book. El único que llevaba un gordo DELL soy yo. Bueno, he de confesar que viajo en Preferente, como un rey, o como un subnormal que ha comprado el billete a última hora (os dejo elegir).

El caso es que no sólo era el peso del portátil sino también la forma de teclear. En primer lugar mi manera es hiper ruidosa, acostumbrada a aporrear los teclados mecánicos de mi 8088, las máquinas de escribir Olivetti donde comencé a llevarme bien con esta mágica combinación estelar llamada qwerty, y mi Amstrad 6128 con el Ikari Warriors y el Kung-fu Master. En segundo lugar las muñecas, ya que ellos no las apoyan en el portátil (estará sucio) y yo restrego mis tendones sobre la superficie (por lo que no llevo reloj, muñequeras, anillos, ni nada que me moleste) logrando que coja un bonito color diferente y que mi mami calificaría de color “mugre”.

Así es, a mi me gustan los marranos gordos y a ellos los que no pesan. Pero cuando he paseado, saliendo de mi paraíso en la zona preferente a juntarme con la gentuza de mala ralea de los vagones de turista (esta es mi grandeza), por eso de estirar las piernas y mezclarme con el populacho, he visto a un chavalote con el pelo medio desgreñao con una cinta al pelo de color morada haciendo ruido con las teclas de otro ordenador, los cascos enchufados a su portátil y escribiendo algo en su ordenador. Uno bien gordo, un HP gordo. Al pasar en visto la huella de un pie en el escritorio. (je)

Uno siempre reconoce a alguien que como yo suplicaría por sexo. ¿Qué portátil tienes tú?

Saludos Malignos!

Viajando en el AVE como he ido hoy con el portátil he mirado alrededor a ver que portátiles usaba la gente, ya sabéis, sólo por curiosidad profesional y por voyeurismo personal (y a ver si podía mangarle pila a alguno que estaba en las últimas), con lo que he podido constatar que era el único que tenía un portátil de más de dos kilos, bueno y de tres, mi cabezón está rellenito, pero me gustan sus carnes. Todos los demás contaban, a mi alrededor, con bonitos Toshiba, IBM e incluso un i-book. El único que llevaba un gordo DELL soy yo. Bueno, he de confesar que viajo en Preferente, como un rey, o como un subnormal que ha comprado el billete a última hora (os dejo elegir).

El caso es que no sólo era el peso del portátil sino también la forma de teclear. En primer lugar mi manera es hiper ruidosa, acostumbrada a aporrear los teclados mecánicos de mi 8088, las máquinas de escribir Olivetti donde comencé a llevarme bien con esta mágica combinación estelar llamada qwerty, y mi Amstrad 6128 con el Ikari Warriors y el Kung-fu Master. En segundo lugar las muñecas, ya que ellos no las apoyan en el portátil (estará sucio) y yo restrego mis tendones sobre la superficie (por lo que no llevo reloj, muñequeras, anillos, ni nada que me moleste) logrando que coja un bonito color diferente y que mi mami calificaría de color “mugre”.

Así es, a mi me gustan los marranos gordos y a ellos los que no pesan. Pero cuando he paseado, saliendo de mi paraíso en la zona preferente a juntarme con la gentuza de mala ralea de los vagones de turista (esta es mi grandeza), por eso de estirar las piernas y mezclarme con el populacho, he visto a un chavalote con el pelo medio desgreñao con una cinta al pelo de color morada haciendo ruido con las teclas de otro ordenador, los cascos enchufados a su portátil y escribiendo algo en su ordenador. Uno bien gordo, un HP gordo. Al pasar en visto la huella de un pie en el escritorio. (je)

Uno siempre reconoce a alguien que como yo suplicaría por sexo. ¿Qué portátil tienes tú?

Saludos Malignos!

miércoles, diciembre 20, 2006

El carné por puntos

Ayer me fui a ver la obra de teatro de Echanove “Plataforma” y estuve impactado durante toda la obra desde el minuto 1. Un montaje espectacular con porno duro desde el principioi para hablar sobre el turismo sexual en Tailandia, la explotación infantil, la incomunicación de occidente, la hipocresía. Joder, la caña. Cuando digo porno explicito digo explicito. Estuve impactado y tapándome la cara toda la obra. Supongo que el sexo es así, violencia que nos atrae. La mejor escena es cuando se masturba con “la Tapadera” de John Grisham y escupe al público simulando que es semen mientras se la sacude por dentro del calzoncillo.

Estaba yo pensando en hacer lo mismo con este artículo de mi amigo. Esta intriga es como la de la Tapadera a lo menos. Extraigo de él, al igual que los libros del Capitán Alatistre al final, unas perlas de ingenio:

“Microsoft ha aplastado a sus competidores y se ha impuesto de manera incontestable en el mercado, convirtiéndose en un monopolio de facto en sistemas operativos y suites ofimáticas.“

Hecho: Ya no lo neguemos ¿eh? Spectra tiene la cuota más alta y además no decrece, si quieres te doy datos. Al igual que IBM es líder en su sector (hosts, mainframes, etc…) y Oracle en el suyo, cada uno a sus cosas. Y sí, es así y OpenOffice y Linux para Desktop no le han quitado cuota a Spectra se la han quitado a otras suites (Wordperfect, unix, y otras cosillas).

“La empresa de Gates no ha escatimado esfuerzos a la hora de librarse de los competidores, […] copiando descaradamente su tecnología”

Comentario: Vamos tio, que me pones links en el artículo incluso a tus posts antiguos y este hecho no lo referencias. Además no solo es copiando, no,no. Además con alevosia y mala leche porque es “descaradamente”. De hecho existe el Windows XP “Desperadamente copiado” Edition.

No quiero polemizar en este apartado porque le quiero dedicar un análisis más largo en algún momento, pero cosas como lo de Reactos o como la “curiosidad” esta de que OpenOffice 2.1 haya tenido “exactamente” la misma vulnerabilidad que el 0 Days de Word de estos días siendo programas que se han desarrollado sin que ninguno sepa nada del otro.

Te pongo un comentario de un programador, ya sabes, esa gente aburrida que quiere datos.

“Can someone explain to me, and keep in mind I am a developer, generically speaking how would an independently developed project have the exact same vulnerabilities? I mean this boggles my mind.”

Seguimos con tu obra:

"Microsoft ha conseguido un dominio inigualable en el mundo del software."

Comentario: En todo no, en el mundo del desktop y office, que es su nicho. En el resto hay muchas empresas “en el mundo del software” No te las cito porque te las sabrás.

"Al menos hasta que llegó Internet, y el sistema operativo Linux empezó, lenta e imperceptiblemente, a hacerse valer en el mundo corporativo."

Bronxtolita: Sí, lenta, muy lenta. De hecho, desde el año 1991 que nace, hasta el 2006 Spectra ha rentabilizado W 3.1, 3.11 para trabajo en grupo, 95, 98, ME (jo, este tb), NT 3.51, NT 4, 2000, XP, 2003 y ahora Vista y Longhorn y con sus versiones SP2 y R2. Es decir, ¿15 años no es un periodo un pelín largo en tecnología? Más, cuando viene de un sistema operativo llamado UNIX que ofrecía su código.

Veamos. Es un HECHO que Linux es el heredero de UNIX. ¿Hacerse valer en el mundo corporativo? Joder, tío, si cuando yo empecé a currar es que ¡¡no había otra cosa en el mundo corporativo!! Lo raro fue cuando empezó a entrar un Windows NT Server. Sí, antes no había ninguno, luego los 3.51 entraron un poquito, pero na y menos, el NT entro bastante más (un sistema operativo de unos 10 años, 6 menos que Linux) luego el NT murió y apareció 2000 que entró más aún en el mercado corporativo y luego 2003 Server. ¿qué Linux no ha hecho más que crecer? Jajaj ¿Qué crees que ha hecho Windows Server? ¿Decrecer? Venga tío que sabes la respuesta. Ha sido todo a costa de UNIX. Lo sabes tú, lo se yo, lo sabe IBM, SUN, HP, etc…

“Linux ha evolucionado de manera espectacular.”

Comentario. Te dejo este link de “lomalodelinux” (donde amantes del pinguino expresan sus pesares) para que veas que no todo es jauja (no te dejo mis comentarios sobre esto que sería demasiado egocentrico), pero … ¿No crees que la frase sería. “La tecnología ha evolucionado de forma espectacular”? ¿Crees que Spectra no ha evolucionado? Vamos tio, te paso una versión de 180 días de Vista para que juegues un poquito que te va a gustar. Con lo que te gustan los cacharrines, y luego pruebas en otras partes. Porque ... ¿no serás tú de los que te sorprendes pq la imagenes se puedan ver en una caja a través de ondas no?

“Primero, gracias al esfuerzo de miles de programadores que han hecho avanzar el sistema operativo libre hasta cotas inimaginables.”

Pájaros y Flores. Dime alguna cota donde haya llegado en competencia con Spectra y que Spectra no haya llegado. Dame datos, datos, ya se que son aburridos, pero es que a mi no me gustan las flores, se me da mal cuidarlas.

“En los últimos cinco años la empresa de Bill Gates ha intentado competir con Linux con aquellas tácticas que tan bien funcionaron en el pasado, pero han tenido escaso éxito.”

Ja,ja. A ver tío, o Spectra es líder dominante o ha fracasado, pero no me digas las cosas contrarias en el mismo artículo, vamos, vamos. ¿Ha facasado o ha crecido? ¿Quieres que te saque cuotas de venta, crecimiento y uso? Vamos, que seguro que tienes datos de Gardner, IDG, etc… si no te saco datos de ventas.

"Se encargaban estudios "imparciales" y muy bien pagados por Microsoft que demostrasen empíricamente que Linux era más inseguro, o más caro, o más inestable, o menos potente que su homólogo Windows.”

Ay,ay,ay: Veamos, veamos, veamos. Que al principio hablas bien de varias empresas que encargan estudios como IBM, RedHat, etc… (sí, ellas encargan estudios) y luego te parece mal que lo hagan. A ver, cuando se encarga un estudio es porque interesa que se aporten datos. Para eso se crea una metodología de estudio, que se debe de hacer pública, y se aportan las pruebas y los datos. Vamos, vamos. Dime algún estudio que esté mal por algún dato o que diga mentiras o falsedades. Dámelo. Yo tengo mi Porno-Desktop lleno de estudios de todos los tipos y colores, ¿quieres alguno?

“Microsoft ayudó económicamente de manera descarada a SCO en el pleito que le enfrenta –aún hoy– con IBM sobre el copyright de Linux, un caso que le va a costar la existencia a SCO porque no era más que un movimiento más de Gates contra el enemigo.”

Hecho: Es cierto, la única preocupación de Gates es gobernar el mundo, por eso deja Spectra. Te cubres de gloria tron. ¿Te has leído la Tapadera? Gisham estaría encantado con ciertas de estas teorías conspiratorias.

“El problema surge de enfrentarse a un enemigo tan amorfo como Linux: no lo pueden comprar, porque Linux es libre”

Si te oyen Stallman y Linus te pegan. Linus por decir que Linux es Libre porque el cree que los derechos de autor importan y que el copyright es un hecho y RMS pq no es Linux sino GNU o y sólo en el caso de que el kernel sea Linux, GNU/Linux. Vamos tio que no es tan difícil saber que es el Software Libre.

“si compran una empresa quedarán otras muchas, y aún comprando todas mañana podría surgir otra distribución de Linux competidora.”

Esta te va a costar 3 puntos en el carné pq te la debías saber. Spectra solo compra Startups con buena tecnología, no competidores. WhaleComunicatios, Giant Software, GeCat, Sybari, etc… no son competidoras compañero son startups que pueden aportar tecnología. ¿Comprar Spectra una empresa de distro? Mira tío en mi uni se han hecho varias distribuciones, creo que Spectra tiene tecnicos (pero esto solo lo creo, no lo he confirmado) para poder hacer una distro… si quisiera. Solo tendrían que aprenderse bien este programa, pero a lo mejor necesitamos a alguien que les enseñe, ¿alguna recomendación personal?

"La libre competición en el mercado es arriesgada, porque Linux tiene muy buenos argumentos en el campo de los servidores para enfrentarse a Windows 2003.”

Di la realidad, déjame darle la vuelta a tu frase: Windows 2003 tiene muy buenos argumentos en el campo de los servidores para enfrentarse a UNIX.

“Es difícil competir por precio, dado que miles de empresas utilizan versiones gratuitas de Linux, y las más grandes contratan servicios de soporte con las grandes empresas más económicos que los de Microsoft para sus sistemas operativos.”

Tio, no has contratado servicios en RedHat, IBM o HP sobre Linux, eso de que son más económicos no lo has comprobado, ¿te saco tarifas? Ahora con el boom de Oracle dando soporte de Linux sí es más barato, pero… ¿qué soporte? Y bueno, no te cuento lo del TCO pq un tipo de tu condición lo sabe, pero ha sido gracioso lo de Birmingham.

“Que Linux está creciendo es un hecho difícil de discutir, y en Microsoft lo saben aunque no lo reconozcan.”

Sí, está creciendo en Servers a base de quitar UNIX, Windows está creciendo mogollón en Servers también, ¡¡si hasta HP que vendía HP-UX vende Linux!! ¿¡¡cómo no va a crecer Linux!!?.

Joder tio, vaya pedazo de artículo, todo son perlas, creo que le voy a dedicar una segunda parte mañana a comentarlo pq es que cada frase es una obra en sí mismo holística.

Malignos días

Estaba yo pensando en hacer lo mismo con este artículo de mi amigo. Esta intriga es como la de la Tapadera a lo menos. Extraigo de él, al igual que los libros del Capitán Alatistre al final, unas perlas de ingenio:

“Microsoft ha aplastado a sus competidores y se ha impuesto de manera incontestable en el mercado, convirtiéndose en un monopolio de facto en sistemas operativos y suites ofimáticas.“

Hecho: Ya no lo neguemos ¿eh? Spectra tiene la cuota más alta y además no decrece, si quieres te doy datos. Al igual que IBM es líder en su sector (hosts, mainframes, etc…) y Oracle en el suyo, cada uno a sus cosas. Y sí, es así y OpenOffice y Linux para Desktop no le han quitado cuota a Spectra se la han quitado a otras suites (Wordperfect, unix, y otras cosillas).

“La empresa de Gates no ha escatimado esfuerzos a la hora de librarse de los competidores, […] copiando descaradamente su tecnología”

Comentario: Vamos tio, que me pones links en el artículo incluso a tus posts antiguos y este hecho no lo referencias. Además no solo es copiando, no,no. Además con alevosia y mala leche porque es “descaradamente”. De hecho existe el Windows XP “Desperadamente copiado” Edition.

No quiero polemizar en este apartado porque le quiero dedicar un análisis más largo en algún momento, pero cosas como lo de Reactos o como la “curiosidad” esta de que OpenOffice 2.1 haya tenido “exactamente” la misma vulnerabilidad que el 0 Days de Word de estos días siendo programas que se han desarrollado sin que ninguno sepa nada del otro.

Te pongo un comentario de un programador, ya sabes, esa gente aburrida que quiere datos.

“Can someone explain to me, and keep in mind I am a developer, generically speaking how would an independently developed project have the exact same vulnerabilities? I mean this boggles my mind.”

Seguimos con tu obra:

"Microsoft ha conseguido un dominio inigualable en el mundo del software."

Comentario: En todo no, en el mundo del desktop y office, que es su nicho. En el resto hay muchas empresas “en el mundo del software” No te las cito porque te las sabrás.

"Al menos hasta que llegó Internet, y el sistema operativo Linux empezó, lenta e imperceptiblemente, a hacerse valer en el mundo corporativo."

Bronxtolita: Sí, lenta, muy lenta. De hecho, desde el año 1991 que nace, hasta el 2006 Spectra ha rentabilizado W 3.1, 3.11 para trabajo en grupo, 95, 98, ME (jo, este tb), NT 3.51, NT 4, 2000, XP, 2003 y ahora Vista y Longhorn y con sus versiones SP2 y R2. Es decir, ¿15 años no es un periodo un pelín largo en tecnología? Más, cuando viene de un sistema operativo llamado UNIX que ofrecía su código.

Veamos. Es un HECHO que Linux es el heredero de UNIX. ¿Hacerse valer en el mundo corporativo? Joder, tío, si cuando yo empecé a currar es que ¡¡no había otra cosa en el mundo corporativo!! Lo raro fue cuando empezó a entrar un Windows NT Server. Sí, antes no había ninguno, luego los 3.51 entraron un poquito, pero na y menos, el NT entro bastante más (un sistema operativo de unos 10 años, 6 menos que Linux) luego el NT murió y apareció 2000 que entró más aún en el mercado corporativo y luego 2003 Server. ¿qué Linux no ha hecho más que crecer? Jajaj ¿Qué crees que ha hecho Windows Server? ¿Decrecer? Venga tío que sabes la respuesta. Ha sido todo a costa de UNIX. Lo sabes tú, lo se yo, lo sabe IBM, SUN, HP, etc…

“Linux ha evolucionado de manera espectacular.”

Comentario. Te dejo este link de “lomalodelinux” (donde amantes del pinguino expresan sus pesares) para que veas que no todo es jauja (no te dejo mis comentarios sobre esto que sería demasiado egocentrico), pero … ¿No crees que la frase sería. “La tecnología ha evolucionado de forma espectacular”? ¿Crees que Spectra no ha evolucionado? Vamos tio, te paso una versión de 180 días de Vista para que juegues un poquito que te va a gustar. Con lo que te gustan los cacharrines, y luego pruebas en otras partes. Porque ... ¿no serás tú de los que te sorprendes pq la imagenes se puedan ver en una caja a través de ondas no?

“Primero, gracias al esfuerzo de miles de programadores que han hecho avanzar el sistema operativo libre hasta cotas inimaginables.”

Pájaros y Flores. Dime alguna cota donde haya llegado en competencia con Spectra y que Spectra no haya llegado. Dame datos, datos, ya se que son aburridos, pero es que a mi no me gustan las flores, se me da mal cuidarlas.

“En los últimos cinco años la empresa de Bill Gates ha intentado competir con Linux con aquellas tácticas que tan bien funcionaron en el pasado, pero han tenido escaso éxito.”

Ja,ja. A ver tío, o Spectra es líder dominante o ha fracasado, pero no me digas las cosas contrarias en el mismo artículo, vamos, vamos. ¿Ha facasado o ha crecido? ¿Quieres que te saque cuotas de venta, crecimiento y uso? Vamos, que seguro que tienes datos de Gardner, IDG, etc… si no te saco datos de ventas.

"Se encargaban estudios "imparciales" y muy bien pagados por Microsoft que demostrasen empíricamente que Linux era más inseguro, o más caro, o más inestable, o menos potente que su homólogo Windows.”

Ay,ay,ay: Veamos, veamos, veamos. Que al principio hablas bien de varias empresas que encargan estudios como IBM, RedHat, etc… (sí, ellas encargan estudios) y luego te parece mal que lo hagan. A ver, cuando se encarga un estudio es porque interesa que se aporten datos. Para eso se crea una metodología de estudio, que se debe de hacer pública, y se aportan las pruebas y los datos. Vamos, vamos. Dime algún estudio que esté mal por algún dato o que diga mentiras o falsedades. Dámelo. Yo tengo mi Porno-Desktop lleno de estudios de todos los tipos y colores, ¿quieres alguno?

“Microsoft ayudó económicamente de manera descarada a SCO en el pleito que le enfrenta –aún hoy– con IBM sobre el copyright de Linux, un caso que le va a costar la existencia a SCO porque no era más que un movimiento más de Gates contra el enemigo.”

Hecho: Es cierto, la única preocupación de Gates es gobernar el mundo, por eso deja Spectra. Te cubres de gloria tron. ¿Te has leído la Tapadera? Gisham estaría encantado con ciertas de estas teorías conspiratorias.

“El problema surge de enfrentarse a un enemigo tan amorfo como Linux: no lo pueden comprar, porque Linux es libre”

Si te oyen Stallman y Linus te pegan. Linus por decir que Linux es Libre porque el cree que los derechos de autor importan y que el copyright es un hecho y RMS pq no es Linux sino GNU o y sólo en el caso de que el kernel sea Linux, GNU/Linux. Vamos tio que no es tan difícil saber que es el Software Libre.

“si compran una empresa quedarán otras muchas, y aún comprando todas mañana podría surgir otra distribución de Linux competidora.”

Esta te va a costar 3 puntos en el carné pq te la debías saber. Spectra solo compra Startups con buena tecnología, no competidores. WhaleComunicatios, Giant Software, GeCat, Sybari, etc… no son competidoras compañero son startups que pueden aportar tecnología. ¿Comprar Spectra una empresa de distro? Mira tío en mi uni se han hecho varias distribuciones, creo que Spectra tiene tecnicos (pero esto solo lo creo, no lo he confirmado) para poder hacer una distro… si quisiera. Solo tendrían que aprenderse bien este programa, pero a lo mejor necesitamos a alguien que les enseñe, ¿alguna recomendación personal?

"La libre competición en el mercado es arriesgada, porque Linux tiene muy buenos argumentos en el campo de los servidores para enfrentarse a Windows 2003.”

Di la realidad, déjame darle la vuelta a tu frase: Windows 2003 tiene muy buenos argumentos en el campo de los servidores para enfrentarse a UNIX.

“Es difícil competir por precio, dado que miles de empresas utilizan versiones gratuitas de Linux, y las más grandes contratan servicios de soporte con las grandes empresas más económicos que los de Microsoft para sus sistemas operativos.”

Tio, no has contratado servicios en RedHat, IBM o HP sobre Linux, eso de que son más económicos no lo has comprobado, ¿te saco tarifas? Ahora con el boom de Oracle dando soporte de Linux sí es más barato, pero… ¿qué soporte? Y bueno, no te cuento lo del TCO pq un tipo de tu condición lo sabe, pero ha sido gracioso lo de Birmingham.

“Que Linux está creciendo es un hecho difícil de discutir, y en Microsoft lo saben aunque no lo reconozcan.”

Sí, está creciendo en Servers a base de quitar UNIX, Windows está creciendo mogollón en Servers también, ¡¡si hasta HP que vendía HP-UX vende Linux!! ¿¡¡cómo no va a crecer Linux!!?.

Joder tio, vaya pedazo de artículo, todo son perlas, creo que le voy a dedicar una segunda parte mañana a comentarlo pq es que cada frase es una obra en sí mismo holística.

Malignos días

lunes, diciembre 18, 2006

Windows barato, barato

Alucino vecino. Resulta que en el ayuntamiento de Birmingham se deseaba pasar a plataformas Linux por los motivos que ya sabemos todos que tiene como ventaja, pero después de terminar el piloto lo han cancelado.

¿Por qué?

Pues porque se han gastado 535.000 Libras (algo así como 750.000 euralios). Claro, diréis, es que han hecho un megaproyecto de la hostia con mucha arquitectura, o así. Pues la idea era ponerlos en 1.500 bibliotecas, y toda la pasta se gastó en una prueba de 200. El desktop les ha costado algo así como 3.750 € . Con lo que han decidido migrar a tecnología Spectra que sale más económica.

Una de las consultoras que estuvo en los comienzos del proyecto dijo sobre el problemilla de los fondos:

“It's an unbelievable cock-up... They decided to do it all themselves, without expertise in the area"

Joder, si no se gastaron la pasta en gente que supiera, ¿en que se la gastaron? ¿A ver si la operación Malaya va a aparecer por aquí? Quién sabe, pero parece que el coste más alto ha sido la forma de gestionar el management de los equipos.

No es por ser abogado del agelito, pero hasta para mi es exagerado esto. Flipo como todos.

Noticia en ZDNET

¿Será este el nuevo futuro tras la especulación urbanística?

¿Por qué?

Pues porque se han gastado 535.000 Libras (algo así como 750.000 euralios). Claro, diréis, es que han hecho un megaproyecto de la hostia con mucha arquitectura, o así. Pues la idea era ponerlos en 1.500 bibliotecas, y toda la pasta se gastó en una prueba de 200. El desktop les ha costado algo así como 3.750 € . Con lo que han decidido migrar a tecnología Spectra que sale más económica.

Una de las consultoras que estuvo en los comienzos del proyecto dijo sobre el problemilla de los fondos:

“It's an unbelievable cock-up... They decided to do it all themselves, without expertise in the area"

Joder, si no se gastaron la pasta en gente que supiera, ¿en que se la gastaron? ¿A ver si la operación Malaya va a aparecer por aquí? Quién sabe, pero parece que el coste más alto ha sido la forma de gestionar el management de los equipos.

No es por ser abogado del agelito, pero hasta para mi es exagerado esto. Flipo como todos.

Noticia en ZDNET

¿Será este el nuevo futuro tras la especulación urbanística?

domingo, diciembre 17, 2006

Soy un mindundi

Acabo de leer el documento y de verdad que me doy cuenta de lo que es ser un mindundi. Os lo voy a explicar, un mindundi soy yo y cualquiera que pensemos que sabemos como funciona este mundo. Cuanto me queda por aprender joder.

Hace ya mucho tiempo, pero más de 1 año. En una comida con un amiguete me dijo: “Ya no vamos a usar el término de neutralidad”. “¿Por qué?” le pregunté y me dijo “Porque (político X) ha utilizado el mismo término en su discurso y creemos que se quiere confundir a la opinión pública así que nos hemos posicionado con un nuevo término “Libertad de opción”.

Así se quedó la cosa. Después se produjo una votación sobre cierta ley que ya sabéis que no salió adelante y ahora se ha votado una Proposición No de Ley sobre titulada:

“Proposición no de Ley, relativa a la promoción del software libre. “

Vamos, una proposición No de Ley que habla sobre el software libre y en ella nos encontramos un documento chulo. Empieza:

“Debemos generar condiciones para la libertad de opción, en concreto la libertad de elegir el software utilizado para cada necesidad.”

[Bronxtolita on]

Ale, viva la libertad de opción, que ya no estamos en una dictadura en la que haya que obligar a usar un software u otro.

[/Bronxtolita off]

“Valoramos muy positivamente fenómenos como el software libre y los estándares abiertos, […]”

[Bronxtolita on]

No penseis que piensan de vosotros que soys unos desharrapaos, os valoran y quieren.

[/Bronxtolita off]

Reconocen que el SL tiene ventajas, como:

“Optimización del coste de acceso al software.”

[Bronxtolita on]

Aunque ya saben que no tiene pq ser más barato en global.

[/Bronxtolita off]

“Seguridad y privacidad de los datos.—Da lugar a confianza por transparencia. Cualquier persona puede ver cómo se almacenan los datos. De este modo, se garantiza la perdurabilidad de la información; con lo cual, existe mayor dificultad para introducir código malicioso, espía o de control remoto, ya que el código fuente puede ser revisado y se pueden detectar posibles «puertas traseras» «backdoors».”

[Bronxtolita on]

Como lo puede ver cualquier persona no me vengáis luego con problemas. Lo de poder significa que cualquiera puede usar el vi para verlo, no que tenga capacidad para hacer lo que dice el párrafo.

[/Bronxtolita off]

“En el ámbito de la enseñanza y la formación, la Administración debe promover la educación en los estándares abiertos y en la independencia tecnológica.”

[Bronxtolita on]

Eso, ya está bien que en las universidades solo se vea Linux y los chavales salgan de allí sin saber que es un adm, una gpo o para que sirve la replicación entre sites en el AD.

[/Bronxtolita off]

Y el premio gordo, el mejor, el espíritu de la ley, donde está lo importante: LA PASTA.

“7. Introducir el criterio de que en todo concurso público o compra de aplicaciones o desarrollos a medida por parte de la Administración Pública se deben evaluar tanto las soluciones de software libre como las de software propietario, en caso de existir, bajo los criterios de coste, funcionalidad, seguridad e interoperabilidad, evitando recomendaciones o preferencias sólo en función del tipo de licencia de la solución. “

Criterios de coste (todos), funcionalidad (XD), Seguridad (en SQL Server se están frotando las manos, gracias señor por poner en el camino espinas a Oracle y a los otros) e Interoperatibilidad. Y se deben evaluar las soluciones de Software Propietario en el caso que existan, no sabemos si existe alguna alternativa a OpenOffice y Linux en el mundo propietario, pero si existiera se debe evaluar.

Como primer caso de estudio le echaré un ojo a lo de Birmingham que ha sido tope gracioso.

Leete el documento en la siguiente URL.

Hace ya mucho tiempo, pero más de 1 año. En una comida con un amiguete me dijo: “Ya no vamos a usar el término de neutralidad”. “¿Por qué?” le pregunté y me dijo “Porque (político X) ha utilizado el mismo término en su discurso y creemos que se quiere confundir a la opinión pública así que nos hemos posicionado con un nuevo término “Libertad de opción”.

Así se quedó la cosa. Después se produjo una votación sobre cierta ley que ya sabéis que no salió adelante y ahora se ha votado una Proposición No de Ley sobre titulada:

“Proposición no de Ley, relativa a la promoción del software libre. “

Vamos, una proposición No de Ley que habla sobre el software libre y en ella nos encontramos un documento chulo. Empieza:

“Debemos generar condiciones para la libertad de opción, en concreto la libertad de elegir el software utilizado para cada necesidad.”

[Bronxtolita on]

Ale, viva la libertad de opción, que ya no estamos en una dictadura en la que haya que obligar a usar un software u otro.

[/Bronxtolita off]

“Valoramos muy positivamente fenómenos como el software libre y los estándares abiertos, […]”

[Bronxtolita on]

No penseis que piensan de vosotros que soys unos desharrapaos, os valoran y quieren.

[/Bronxtolita off]

Reconocen que el SL tiene ventajas, como:

“Optimización del coste de acceso al software.”

[Bronxtolita on]

Aunque ya saben que no tiene pq ser más barato en global.

[/Bronxtolita off]

“Seguridad y privacidad de los datos.—Da lugar a confianza por transparencia. Cualquier persona puede ver cómo se almacenan los datos. De este modo, se garantiza la perdurabilidad de la información; con lo cual, existe mayor dificultad para introducir código malicioso, espía o de control remoto, ya que el código fuente puede ser revisado y se pueden detectar posibles «puertas traseras» «backdoors».”

[Bronxtolita on]

Como lo puede ver cualquier persona no me vengáis luego con problemas. Lo de poder significa que cualquiera puede usar el vi para verlo, no que tenga capacidad para hacer lo que dice el párrafo.

[/Bronxtolita off]

“En el ámbito de la enseñanza y la formación, la Administración debe promover la educación en los estándares abiertos y en la independencia tecnológica.”

[Bronxtolita on]

Eso, ya está bien que en las universidades solo se vea Linux y los chavales salgan de allí sin saber que es un adm, una gpo o para que sirve la replicación entre sites en el AD.

[/Bronxtolita off]

Y el premio gordo, el mejor, el espíritu de la ley, donde está lo importante: LA PASTA.

“7. Introducir el criterio de que en todo concurso público o compra de aplicaciones o desarrollos a medida por parte de la Administración Pública se deben evaluar tanto las soluciones de software libre como las de software propietario, en caso de existir, bajo los criterios de coste, funcionalidad, seguridad e interoperabilidad, evitando recomendaciones o preferencias sólo en función del tipo de licencia de la solución. “

Criterios de coste (todos), funcionalidad (XD), Seguridad (en SQL Server se están frotando las manos, gracias señor por poner en el camino espinas a Oracle y a los otros) e Interoperatibilidad. Y se deben evaluar las soluciones de Software Propietario en el caso que existan, no sabemos si existe alguna alternativa a OpenOffice y Linux en el mundo propietario, pero si existiera se debe evaluar.

Como primer caso de estudio le echaré un ojo a lo de Birmingham que ha sido tope gracioso.

Leete el documento en la siguiente URL.

sábado, diciembre 16, 2006

Plataforma de Ayuda a Jóvenes en Apuros

Hola otra vez, desde mitad de la vorágine. Siento los retrasos en los posts, pero he tenido un pequeño percance de salud que me retuvo en la cama la noche de ayer debido al cansancio.

Desde que salí para Pamplona todo fue bien. En el aeropuerto me recogieron con un cartel que ponía “Doctor M. SPECTRA” (cabrones graciosos). Luego, la gente de Gruslin y del centro de Java y Open Source vinieron a verme a la charla así que estuvo mejor que bien. En la foto se puede ver como Ptarra, usuario de Gruslin, ha decidido besar la verdadera fé.

El regreso, tras las cerves, me llevo a ver una sesión del señor Atar que nos hizo unas demos de algunas de sus herramientas, todas ellas disponibles en la web www.514.es. Muy ilustrativo y educativo. No os perdáis las diapos de la sesión que dio en la NCN de Mallorca y probar las tools. Son chulas. Ya os las comentaré un día en detenimiento pq molan. De ahí comida con él y con Anelkaos (este capullo, como siempre tan puesto en todo) y a preparar rápidamente la charla con el abuelo que dimos en la que contamos un poco lo que habíamos ido haciendo hasta que se consiguió el premio que le entregaron a Spectra en los I Trofeos de la seguridad de Red & Seguridad.

La velada se alargó hasta más allá de las 5 y en algún lugar debí de dejarme la voz, pq por más que busco no la encuentro. Además, curiosamente, me levanté el viernes deshidratado (después de todo lo que bebí la noche antes!!). No lo entiendo.

Levantarse rápido recoger al gran Ricardo Varela y dar una sesión por la mañana sobre seguridad con él para preparar la sesión de por la tarde en la que formamos “La Plataforma de Ayuda de Jóvenes en Apuros” Porque todos podemos hacer una gran P.A.J.A. En esa sesión abandonamos nuestra vida anterior para convertirnos en una nueva raza. Ya no queremos ser programadores ni nada así, así que hemos decidido ser Técnico-Less. Le dimos a la gente Tecnicas-Less para ser Tecnicos-less, del porte que podéis ver en las fotos y de ahí a game over físico.

De momento, solo disculpas y cachondeo. Ni un minuto he tenido, con la de cosas que tengo para contaros!. El lunes empiezo, con lo de Birmingham, lo de la ley de apoyo al SL, la navidad, etc ...

Ah! Y queremos que el movimiento de la P.A.J.A crezca así que no nos mires y muévete que todos podemos cooperar en la P.A.J.A.

Desde que salí para Pamplona todo fue bien. En el aeropuerto me recogieron con un cartel que ponía “Doctor M. SPECTRA” (cabrones graciosos). Luego, la gente de Gruslin y del centro de Java y Open Source vinieron a verme a la charla así que estuvo mejor que bien. En la foto se puede ver como Ptarra, usuario de Gruslin, ha decidido besar la verdadera fé.

El regreso, tras las cerves, me llevo a ver una sesión del señor Atar que nos hizo unas demos de algunas de sus herramientas, todas ellas disponibles en la web www.514.es. Muy ilustrativo y educativo. No os perdáis las diapos de la sesión que dio en la NCN de Mallorca y probar las tools. Son chulas. Ya os las comentaré un día en detenimiento pq molan. De ahí comida con él y con Anelkaos (este capullo, como siempre tan puesto en todo) y a preparar rápidamente la charla con el abuelo que dimos en la que contamos un poco lo que habíamos ido haciendo hasta que se consiguió el premio que le entregaron a Spectra en los I Trofeos de la seguridad de Red & Seguridad.

La velada se alargó hasta más allá de las 5 y en algún lugar debí de dejarme la voz, pq por más que busco no la encuentro. Además, curiosamente, me levanté el viernes deshidratado (después de todo lo que bebí la noche antes!!). No lo entiendo.

Levantarse rápido recoger al gran Ricardo Varela y dar una sesión por la mañana sobre seguridad con él para preparar la sesión de por la tarde en la que formamos “La Plataforma de Ayuda de Jóvenes en Apuros” Porque todos podemos hacer una gran P.A.J.A. En esa sesión abandonamos nuestra vida anterior para convertirnos en una nueva raza. Ya no queremos ser programadores ni nada así, así que hemos decidido ser Técnico-Less. Le dimos a la gente Tecnicas-Less para ser Tecnicos-less, del porte que podéis ver en las fotos y de ahí a game over físico.

De momento, solo disculpas y cachondeo. Ni un minuto he tenido, con la de cosas que tengo para contaros!. El lunes empiezo, con lo de Birmingham, lo de la ley de apoyo al SL, la navidad, etc ...

Ah! Y queremos que el movimiento de la P.A.J.A crezca así que no nos mires y muévete que todos podemos cooperar en la P.A.J.A.

miércoles, diciembre 13, 2006

A pamplona hemos de ir

Cuando realizamos los roadshows que nos llevan a diferentes ciudades mola llegar el día antes, salir a cenar, ... y a lo que surja, pero a veces la vorágine de curro no nos deja ni respirar. Lo peor son las fechas de entrega de los artículos que, alegremente, nos comprometemos a entregar. Además, los cabrones, suelen tener a gente debuti en este sector que hace que siempre nos apetezca, como el señor Comino o el señor Carles del Collado, editor de Windows TI Magazine. Acabando la gira de Seguridad allá por Octubre, Cervi y yo ibamos a Valencia, creo recordar, con la preocupación de tener que entregar en dos días los artículos a Windows TI. El mio era fácil, era de opinión, je. El de Cervi era un pedazo de artículo técnico de Exchange Server 2007 de tres pares de guevos que ahora se entrega impreso en la gira LOVE y que podéis leer en linea en la web de Windows TI, en la revista de noviembre.

Yo os pongo el que escribí aquí, sólo por curiosidad, que el que realmente mola es el del cervi, ...y me piro que a Pamplona hemos de ir.

************************************************************************

************************************************************************

Forefront 2006. La madurez

Aún recuerdo con añoranza aquellos años con mi pelo cortito, con un flequillete a lo

Lucky Luke, mi traje y mi corbata impartiendo formación sobre Proxy Server 2.0.

En aquellos momentos las implantaciones de las aulas se hacían a base de tiempo, pues las imágenes y las máquinas virtuales aún no eran de uso extendido las primeras y una realidad las segundas. En aquellos momentos, Proxy Server 2.0 ofrecía un primer nivel de seguridad en la organización y una optimización del escaso y caro ancho de banda de que disponíamos entonces, con su caché activa, caché pasiva, caché negativa y los trabajos de caché. Su principal objetivo era ofrecer sistemas de caché, su nombre no engañaba a nadie, era un servidor Proxy. Fue un nacimiento dulce aunque quisieron exigirle más de lo que daba.

La evolución nos llevó a Internet Server & Acelerator (ISA) 2000 en la que ya hablamos de un firewall para la pequeña y mediana empresa, que además de sus trabajos en caché, empezaba a ser parte de ese Internet y esa web aún llamada sin versión que ni pensaba en la aparición de la famosa WEB 2.0 de hoy en día. Con ISA 2000 el producto mantuvo todas sus opciones de caché con un código mucho más optimizado y rápido, pero introdujo las soluciones que una empresa podía necesitar. Publicación de servicios en una DMZ (que Steve Riley aún no había matado) con una política de gestión de seguridad que resultaba a muchos críptica, pero que, para los entornos que estaba pensado (no permitía cualquier configuración de redes), era resolutivo en sus escenarios de Firewall de tres patas, frontend/backend y de perímetro. Además soportaba, apoyado en los servicios Routing and Remote Access Service (RRAS) un sistema de implantación de VPNs que nos daba sólo un poco más de guerra que la deseable. Una dura adolescencia con todos los ataques de la competencia que veían venir a un producto que podría crecer en el mercado.

Con la versión 2004, la cosa ya se puso madura, con una solución que ofrece los mismos servicios de Caché que disfrutábamos desde su versión Proxy Server, con el soporte firewall de ISA Server 2000, pero con un conjunto de mejoras que le está posicionando en Medianas y alguna gran empresa como una realidad. Con una versión con una política de seguridad basada en reglas encadenadas, a la tendencia de todos los demás firewalls, en las que disfrutamos de servicios de publicación de servidores, con soporte para todas las redes que deseemos, con integración de bases de datos de usuarios RADIUS, SecureID y Active Directory, con soporte para clientes VPN y conexiones Site-To-Site en L2TP sobre IPSec o PPTP de forma profesional y robusta. Un firewall a nivel de aplicación con filtros a nivel http, SMTP, FTP, con un sdk (Standard development kit) que permite la extensión de todas las funcionalidades. No me gustaría olvidarme de los servicios de Bridging http-s para la inspección de conexiones SSL a nivel http. Un firewall que tras haberlo implantado en múltiples compañías y la mía propia no me ha traído ninguna mala experiencia. Un buen comienzo de ser adulto.

Poco después de su aparición, y por demandas de un mercado de la seguridad cada vez más definido, ISA Server 2004 hizo su aparición en versiones Appliance, con dos fabricantes que lo presentaron en España. Network Engines, una compañía con 10 años de experiencia en el mercado del appliance nos ofrece una versión fortificada de ISA Server 2004 corriendo sobre un Windows Server 2003, asegurado, optimizado y mantenido para producir el menor coste de mantenimiento, implantación y administración. La compañía dispone de diferentes versiones que van desde soluciones para la pequeña empresa hasta soluciones de gran empresa con un alto nivel de rendimiento y con implantaciones redundantes. Además, integrados en el modelo de licenciamiento de Microsoft, permiten, con su versión Enterprise, que viene con Software Assurance, disponer de la actualización a la versión ISA Server 2006 para el appliance.

Ahora disfrutamos desde hace poco tiempo de una evolución más, como en la Formula 1, deporte competitivo al que se parece cada vez más este sector, y nos ofrece algunas características que le hacen disfrutar de un diseño más depurado aún.

Una de las ventajas evidentes y que podemos visualizar en una primera instancia son las funcionalidades potenciadas en Single Sign-on, que permite, además de las características de autentificación ya admitidas con anterioridad, la posibilidad de establecer autentificación en LDAP (Lightweight Directory Access Protocol). Esta evolución y más que estamos viendo van encaminadas en la nueva política de Microsoft basada en un término: “Interoperatividad”. También dentro de las características de autentificación, en ISA Server 2006 se ha ampliado los mecanismos de autentificación basado en formulario a cualquier sitio web. De nuevo, aplicamos el mismo principio de interoperatividad de una de las cosas que más gustaba a la gente, la autenticación OWA (Outlook Web Access) basada en formularios. No solo la interoperatividad con los demás, también se añaden nuevos entornos cada vez más implantados en las compañías, como la soluciones SharePoint y Exchange. Sí, también las versiones 2007 que este año se lanzan en el SIMO con la gira del LOVE (Lanzamiento de Office Vista y Exchange).

Se nos ha hecho mayor, así que, como en muchas culturas, cuando alguien pasa a su edad adulta recibe otro nombre: Forefront 2006. Así que, junto a los servicios que ofrece, la robustez de un producto (con una única vulnerabilidad de seguridad en dos años en su versión 2004) la potencia en entornos críticos con sus versiones appliance y la facilidad de administración, hacen de este, antaño jovencito firewall, una solución más que recomendable.

************************************************************************

************************************************************************

Actualización: Link permanente

Yo os pongo el que escribí aquí, sólo por curiosidad, que el que realmente mola es el del cervi, ...y me piro que a Pamplona hemos de ir.

************************************************************************

************************************************************************

Forefront 2006. La madurez

Aún recuerdo con añoranza aquellos años con mi pelo cortito, con un flequillete a lo

Lucky Luke, mi traje y mi corbata impartiendo formación sobre Proxy Server 2.0.

En aquellos momentos las implantaciones de las aulas se hacían a base de tiempo, pues las imágenes y las máquinas virtuales aún no eran de uso extendido las primeras y una realidad las segundas. En aquellos momentos, Proxy Server 2.0 ofrecía un primer nivel de seguridad en la organización y una optimización del escaso y caro ancho de banda de que disponíamos entonces, con su caché activa, caché pasiva, caché negativa y los trabajos de caché. Su principal objetivo era ofrecer sistemas de caché, su nombre no engañaba a nadie, era un servidor Proxy. Fue un nacimiento dulce aunque quisieron exigirle más de lo que daba.

La evolución nos llevó a Internet Server & Acelerator (ISA) 2000 en la que ya hablamos de un firewall para la pequeña y mediana empresa, que además de sus trabajos en caché, empezaba a ser parte de ese Internet y esa web aún llamada sin versión que ni pensaba en la aparición de la famosa WEB 2.0 de hoy en día. Con ISA 2000 el producto mantuvo todas sus opciones de caché con un código mucho más optimizado y rápido, pero introdujo las soluciones que una empresa podía necesitar. Publicación de servicios en una DMZ (que Steve Riley aún no había matado) con una política de gestión de seguridad que resultaba a muchos críptica, pero que, para los entornos que estaba pensado (no permitía cualquier configuración de redes), era resolutivo en sus escenarios de Firewall de tres patas, frontend/backend y de perímetro. Además soportaba, apoyado en los servicios Routing and Remote Access Service (RRAS) un sistema de implantación de VPNs que nos daba sólo un poco más de guerra que la deseable. Una dura adolescencia con todos los ataques de la competencia que veían venir a un producto que podría crecer en el mercado.

Con la versión 2004, la cosa ya se puso madura, con una solución que ofrece los mismos servicios de Caché que disfrutábamos desde su versión Proxy Server, con el soporte firewall de ISA Server 2000, pero con un conjunto de mejoras que le está posicionando en Medianas y alguna gran empresa como una realidad. Con una versión con una política de seguridad basada en reglas encadenadas, a la tendencia de todos los demás firewalls, en las que disfrutamos de servicios de publicación de servidores, con soporte para todas las redes que deseemos, con integración de bases de datos de usuarios RADIUS, SecureID y Active Directory, con soporte para clientes VPN y conexiones Site-To-Site en L2TP sobre IPSec o PPTP de forma profesional y robusta. Un firewall a nivel de aplicación con filtros a nivel http, SMTP, FTP, con un sdk (Standard development kit) que permite la extensión de todas las funcionalidades. No me gustaría olvidarme de los servicios de Bridging http-s para la inspección de conexiones SSL a nivel http. Un firewall que tras haberlo implantado en múltiples compañías y la mía propia no me ha traído ninguna mala experiencia. Un buen comienzo de ser adulto.

Poco después de su aparición, y por demandas de un mercado de la seguridad cada vez más definido, ISA Server 2004 hizo su aparición en versiones Appliance, con dos fabricantes que lo presentaron en España. Network Engines, una compañía con 10 años de experiencia en el mercado del appliance nos ofrece una versión fortificada de ISA Server 2004 corriendo sobre un Windows Server 2003, asegurado, optimizado y mantenido para producir el menor coste de mantenimiento, implantación y administración. La compañía dispone de diferentes versiones que van desde soluciones para la pequeña empresa hasta soluciones de gran empresa con un alto nivel de rendimiento y con implantaciones redundantes. Además, integrados en el modelo de licenciamiento de Microsoft, permiten, con su versión Enterprise, que viene con Software Assurance, disponer de la actualización a la versión ISA Server 2006 para el appliance.