Es imposible hablar de Creepy y no recordar el taco de comics en blanco y negro que ocupa una balda completo de mi estantería. Esos comics en los que zombies, vampiros, asesinos u hombres lobo viven aventura tras aventura rodeados de bellas amazonas, o decrépitas brujas malvadas enganchan con su negro humor.

Es imposible hablar de Creepy y no recordar el taco de comics en blanco y negro que ocupa una balda completo de mi estantería. Esos comics en los que zombies, vampiros, asesinos u hombres lobo viven aventura tras aventura rodeados de bellas amazonas, o decrépitas brujas malvadas enganchan con su negro humor.Los comics de Creepy, Dossier Negro, SOS, Vampus o Rufus son los que llenan esa necesidad estomacal que me da periódicamente de disfrutar del dibujo a blanco y negro con una pizca de humor macabro y maligno que tanto me encanta. Estoy seguro de que a muchos de vosotros también os gustan.

Y no es de extrañar que debido a cierto humor macabro le hayan puesto ese nombre a la herramienta que colecta todos los datos de geoposicionamiento que un usuario expone consciente o inconsciemente a través de su cuenta de Twitter.

La utilidad, que tiene ya unos meses, es de esas que, al estilo de Firesheep o iPhoneTracker vienen a simplificar, y poner en una herramienta de botón gordo, algo que ya se sabía hace bastante tiempo: que es posible seguir los pasos de una persona que tenga una exposición social descuidada en twitter.

Figura 1: Selección de target

La idea es tan sencilla como recoger la información de posicionamiento que se puede sacar de los twitts o fotos publicadas que publica persona. En el caso de Twitter recoge información de posicionamiento de Twitts con:

- Información GPS cuando se hace desde determinados clientes para teléfonos móviles.

- Twitts asociados a una ubicación.

- Triangulación basada en la IP desde la que se hizo el twitt.

Además, al estilo de Please Rob me, recoge la información GPS de los twitts que viene desde Four Square y de los metadatos EXIF de las fotos publicadas en los servicios de publicación de: flickr, twitpic, yfrog, img.ly, plixi, twitrpix, foleext, shozu, pickhur, moby.to, twitsnaps y twitgoo, tal y como decía Yago de seguir a los famosos que twittean. La idea de la herramienta es poder hacer algo similar a el fake de Ex-Girl/Boyfriend detector.

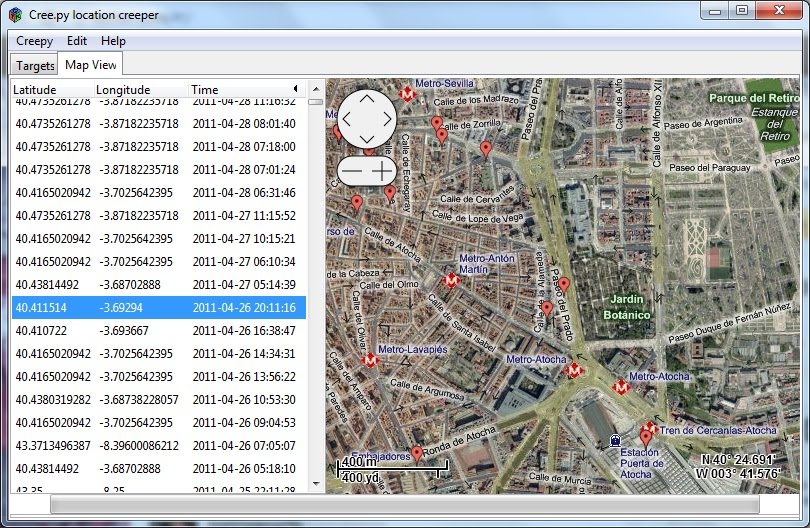

La herramienta permite buscar y seleccionar una cuenta de Twiter o Flickr y despúes extraer toda la información GPS y de fechas que se pueda desde esas cuentas, para después generar una base de datos de visualización de coordenadas por fechas que además puede ser exportada en formato CSV o KMZ.

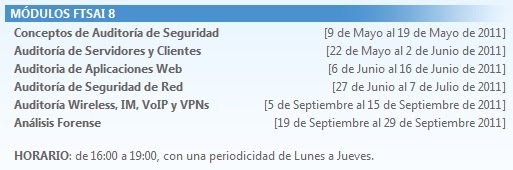

Figura 2: Base de datos generada

Creepy, en principio, solo saca información que el usuario libremente ha puesto en Internet, y que, al generar un fichero CSV o KMZ, puede ser complementada con otras fuentes de información que se consigan del objetivo para completar una buena historia de un usuario.

Hay que tener en cuenta que el registro de posicionamiento GPS se hace con otros servicios, como el Google Latitude que algunos publican en su blog, las Geotags que usan algunos bloggers para publicar sus posts, el Facebook Places o cualquier otro repositiorio de fotografías que se os ocurran de una persona. Eso, sin contar con hacerse con la caché del Android o el famoso consolidated.mdbd de los iPhone, que ya cuenta hasta con módulo de metasploit para buscarlos.

El asunto es que, antes de que saliera Creepy, yo les había propuesto un proyecto a uno de mis grupos del Master de seguridad de la UEM que hicieran algo como Creepy, y ahora, como ya está hecho, les quiero pedir que completen la base de datos que genera con más información GPS obtenida desde otras fuentes, así que, si tenéis alguna idea más, será bienvenida.

Por cierto, puedes descargar un Creepy para Windows/Linux y probarla con cualquier cuenta de Twitter y/o Flickr que te guste desde: Creepy.

Saludos Malignos!