Hola a todos, compañer@s de El lado del Mal. Hoy escribo este post para que me ayudéis a animar a un "amigo" mío. Desde que nos conocemos hemos estado como el perro y el gato. Más como gatitos que como perritos, pero manteniendo públicamente que nos hacemos putadas siempre que podemos. Así, el muy capullo me quitó mi gorro maligno - uno de los pocos a los que se lo he dejado - y me hizo burla en la RootedCon, consiguiendo que no le matara. Pero... ¿sabéis por qué? porque en el fondo yo soy fan de ese hacker de Hobbytown.

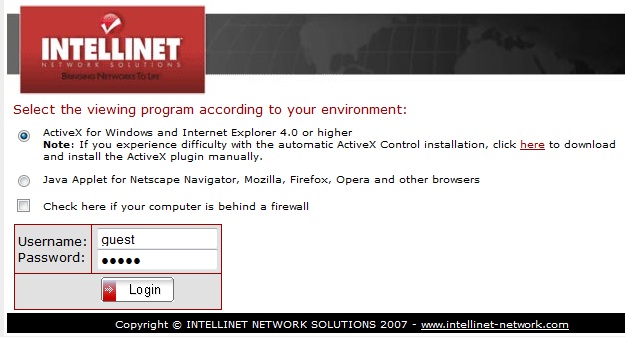

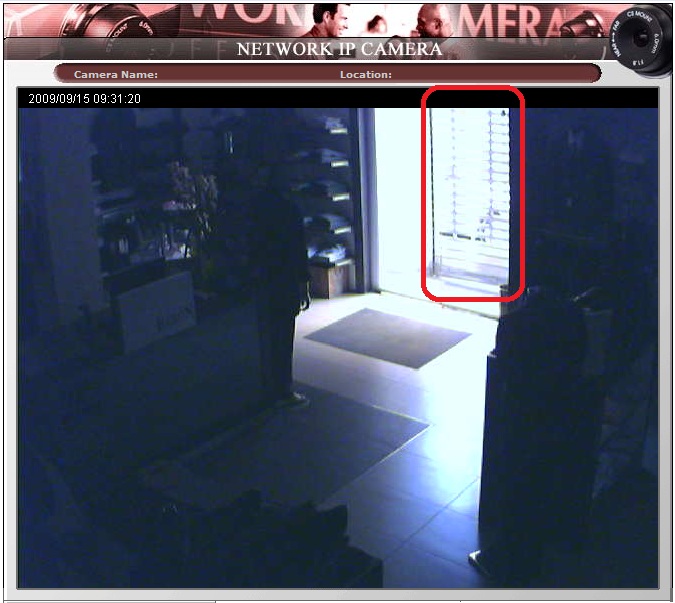

Foto 1: Disfrutando con las gracias del Dab con mi gorro

Y es que es así, siempre que hay que hacer alguna cosa con más gente pienso en él. Así está en casi todos los proyectos que organizo. No puedo evitarlo, aunque me ro-robase la FO-FOCA, yo le adoro desde siempre.

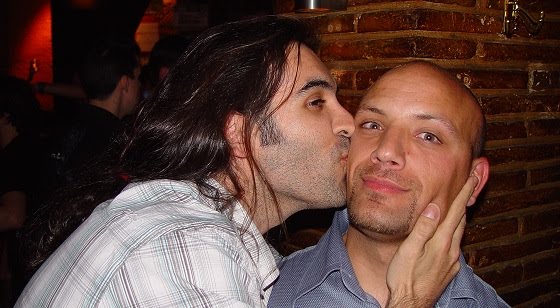

Beso Maligno en 2008. Foto extraida del libro de Análisis Forense Digital

Y es por eso que cuando comenzamos con la Maligno-Biblioteca, pensé en él para hacer un libro de Pen-Testing. Sin embargo, su vida se ha acelerado tanto como la mía en los últimos tiempos y sé que está pasando la crisis del escritor. Esa en la que lees lo escrito, lo relees, lo cambias, y no acabas de avanzar.

Es por eso que, desde aquí, Alex, te envío un mensaje de ánimo para que puedas acabarlo, que, como tú dices, cuando ves que hay un nuevo libro publicado de otro compañero [DNI-e], te da rabia no tener el tuyo terminado.

Y tú, si quieres transmitirle un mensaje a Dab, ponle un comentario aquí, escíbele un e-mail, cuando le veas en persona anímale, o llámale por teléfono si lo tienes y dile que estás esperando a leer su libro, y que sin duda tendrá la calidad de los posts que escribe en SecurityByDefault y que solo deje que sus manos escriban lo que su cabeza se sabe.

Saludos y Animos Malignos para ti Dab!

Foto 1: Disfrutando con las gracias del Dab con mi gorro

Y es que es así, siempre que hay que hacer alguna cosa con más gente pienso en él. Así está en casi todos los proyectos que organizo. No puedo evitarlo, aunque me ro-robase la FO-FOCA, yo le adoro desde siempre.

Beso Maligno en 2008. Foto extraida del libro de Análisis Forense Digital

Y es por eso que cuando comenzamos con la Maligno-Biblioteca, pensé en él para hacer un libro de Pen-Testing. Sin embargo, su vida se ha acelerado tanto como la mía en los últimos tiempos y sé que está pasando la crisis del escritor. Esa en la que lees lo escrito, lo relees, lo cambias, y no acabas de avanzar.

Es por eso que, desde aquí, Alex, te envío un mensaje de ánimo para que puedas acabarlo, que, como tú dices, cuando ves que hay un nuevo libro publicado de otro compañero [DNI-e], te da rabia no tener el tuyo terminado.

Y tú, si quieres transmitirle un mensaje a Dab, ponle un comentario aquí, escíbele un e-mail, cuando le veas en persona anímale, o llámale por teléfono si lo tienes y dile que estás esperando a leer su libro, y que sin duda tendrá la calidad de los posts que escribe en SecurityByDefault y que solo deje que sus manos escriban lo que su cabeza se sabe.

Saludos y Animos Malignos para ti Dab!