A Nico le conocí por referencias mucho antes de haber tenido la oportunidad de vernos en persona, y es que llevaba haciendo cosas en seguridad informática desde hacía mucho tiempo. En su lista de "pecados" tiene el haber estado empujando la NoCONName, una CON en España cuando el número de ellas a nivel mundial no era ni la tercera parte de las que hay hoy en día. Consiguió llevar a Mallorca a un nutrido grupo de ponentes, de esos que partían la pana y la tocaban bien en aquellos días.

César Cerrudo o

Chris Anley, por citar algunos, descubrieron que Mallorca es una isla preciosa gracias a la CON.

Después de años partiéndose el pecho, este Argentino afincado en España, decidió empujar otra vez la

NoCONName pero en el incomparable marco de la ciudad de Barcelona, y este año,

del 14 al 17 de Septiembre, tendrá lugar la edición 2011, en la que por primera vez tendré el honor de participar junto con un buen nutrido de speakers.

NIco Castellano y su.. ¿alter ego?

Para los que no conozcáis bien a

Nico o la No Con Name, le he hecho una pequeña entrevista al corazón de la misma, que espero que disfrutéis. ¡Nos vemos en Barcelona, en la próxima

NoConName!

Saludos Malignos!

1) Hay algo que todos queremos saber… ¿cómo fue montar la primera NocONName? ¿A quién tuvisteis por allí?

Muy expectante por los inicios. El 99% de la gente no sabe que nuestra etapa se inició en un pub de Mallorca que frecuentábamos con

DS y

MKiller ( allí tomábamos algo antes de salir de fiesta). Recuerdo que con 20 años empezamos a mover una No cON de 15 personas donde conseguimos un pub que recientemente había cerrado dos dias de verano. Imagínate estar en frente de la catedral en el paseo marítimo y con camarero incluido (¡¡Muchas gracias Toni!!). También teníamos, como no, un

Call For Papers como dios manda y camisetas negras h4x0r con un logo hecho por

MeTalSluG. Vulns en BGP, Virus/Troyanos en Linux y distribuciones linux orientadas a seguridad from scratch fueron algunas de las charlas que recuerdo.

La siguiente en el 2002 fue abierta al público, fue la que más cariño le tengo (aqui descubrí que en seguridad no sólo existen los exploits, desarrollo e ideas creativas para romper un sistema). Llegamos a 112 inscritos, se partió con 0 euros y nos quedaron 400 euros para iniciar la siguiente. La gente que formaba la organización de aquel entonces se implicó al 150% y como también la gente que conocíamos de

Balearikus Party (o como

Ripe y

Gema Gómez que también dieron ponencia) al igual que todos los ponentes que quisieron venir poniendo de su bolsillo el vuelo para venir a Mallorca. Así a voz de pronto recuerdo ponentes como

Iñaki Lopez dando caña, o las anécdotas de

Kaloyan (ICEFIRE), y como no a

Chris Anley y

Robert Horton de

NGS Software que nos deslumbraron con sus demostraciones de SQL-Injections (cuando casi nadie sabia lo que era) y un 0day que más tarde fue aprovechado con intenciones malévolas para crear el worm conocido como

SQLslammer. Cuatro dias de ponencias, ordenadores y fiesta, mucha fiesta que acabó por crear muy buen rollo y continuidad anual.

2) Para la gente que no te conozca bien, ¿cuál ha sido tu pasado profesional en el mundo de la seguridad informática?

Empecé colaborando con una empresa mallorquina de seguridad de la información dando apoyo técnico en temas de hacking ético y análisis forense y justo un año después, decidí asociarme con un abogado (también en Mallorca) para el inicio de una empresa dedicada a servicios de seguridad para empresas, donde en etapa de pañales estuvimos posicionados durante un año y medio. De ahí recibí una oferta de una compañía lider en el mercado en España para dirigir el área de Auditorías (Hácking Ético). Todo en adelante creo que ya lo conoces, me busco las habichuelas como puedo...

3) Vale, y ¿qué vamos a tener este año en la NCN?

Vamos a tener Ponencias, Talleres y Mesas redondas y algún que otro taller que no se ha publicado para un publico interesado }:-). Ponencias muy buenas (sin destacar y desmerecer a nadie), todas son bastante interesantes, de diversas áreas de la seguridad porque hay que conocer de todo en este mundillo, no solo podemos vivir de exploiting, de ceros y de unos... Por decirlo así, no hacemos un congreso enfocado a una sola temática. Trabajamos para hacer un congreso en el que los asistentes tengan y vean el panorama, para nosotros es un fracaso que haya gente que venga y vayan solo a 3 ponencias de 12 porque sea lo que

"les gusta".

Para gustar, intentaremos que sean buenos oradores,escoger y no caer en el aburrimiento, que den contenido innovador en España y aporten un valor al conocimiento, comunidad y sean base para un futuro proyecto de emprendimiento (no se porque,no veo movimiento en este tipo de iniciativas en general). Talleres prácticos, Concursos que fomenten el trabajo en equipo y la creatividad para aquello que se puede minimizar el riesgo (para conseguir la participación lo estimulamos con suculentos premios... )

En las mesas redondas vamos a intentar que dos públicos puedan enriquecerse mediante el análisis y no con el debate y la confrontación, por una parte una representación del público más investigador/hacker y del otro responsables de IT en empresas; la finalidad es que ambos bandos (con ayuda del público) podamos aprender.

4) Sé que eres una persona con muchos ideales, ¿qué esperas de organizar una CON como la NCN?

Lo que hemos estado haciendo desde la primera: crear vínculos entre los asistentes, que se lo pasen bien, aprendan unos de otros y de aquí puedan surgir proyectos de distinta índole, ya sean open source o comerciales.

Me gustaría ( y en esto hay más de uno que está conmigo ) que no se persiga el adorar a un elitismo que son los privilegiados en saber algunos temas. Pienso que todo el mundo debe tener derecho a ver y acceder a temas en seguridad. He estado paseándome por varios países en Cons diferentes y no me gusta nada este tipo de trato con una elite. Para nosotros la finalidad debe ser la de compartir y hablar sobre un mismo idioma: seguridad.

... y ya que me preguntas sobre ideales, que tengamos claro el dejar fuera los prejuicios sobre uniformes que etiqueten a las personas (crestas, camisetas hax0r, trajes y corbatas, etc.) y catalogar a las personas por lo que DICEN, pero MÁS por sus ACCIONES.

5) Déjanos conocerte un poco más, ¿qué tres libros de lectura nos recomendarías? Para conocerme...

-

El principito de Antoine de

Saint-Exupéry

-

Mal de lenguas de

Jesús Tuson.

-

Indignaos (Indignez-vous) de

Stéphane Hessel.

-

Los vendepatria de

J.D.Peron.

6) Y hablando de deportes, después de años en España, viviendo en Madrid, Barcelona y Mallorca… ¿qué jugador de fútbol prefieres tú Raúl o Casillas?

Habiendo nacido en España y

no siendo del Real Madrid, te puedo decir que prefiero a los dos. A

Raúl por toda la calidad y brillantez que posee y que ha dado al fútbol español y a

Casillas porque es el presente y futuro de los talentos que destacan y que hay que conservar.

7) ¿Has sido gamer? ¿Qué juego te ha robado más horas de vida?

Eps poooooos si. Hasta los 14 años que me di cuenta que no queria jugar con las máquinas sino con

"otros juegos"... Supongo porque cuando era pequeño juegos como

"Livingstone, Supongo",

"Metalzone" y similares para el

Amstrad me dejaron con muy poco tiempo.

8) ¿Qué profesionales que hayas conocido en este mundo te han impresionado más?

Como profesionales en seguridad hay muchos y muy buenos pero me impresionaron especialmente:

César Cerrudo por su sencillez y enriquecimiento en su personalidad, tranquilo, amigable y a la vez sorprendente trabajando y profesionalmente hablando.

Pablo Ruiz por su capacidad de aprendizaje, oratoria y reacción.

9) ¿Por qué el parón entre las NCN de Mallorca y Barcelona?

En el 2007 cambió el gobierno de las islas baleares, cuya política nos favorecia en forma de subvención, de hecho eran el sponsor más grande que ha habido nunca en la historia de la NcN. El nuevo gobierno quiso destinar su política a las tecnologías en el turismo.

Como yo ya vivia en Barcelona tuvimos que empezar de cero... Aún así hubo posibles sponsors que tenian todo el dinero del mundo y de un día para otro no tenian nada... esto retrasó el inicio de todo. A esto le sumamos que yo trabajaba a full pues quedaba poco tiempo para todo lo demás.

10) Y este año.. ¿qué es lo que más destacarías de la NCN?

Aparte de las sorpresas que no voy a desvelar todavía, la convergencia del público que viene de la empresa y el investigador que pienso que se desatará en las mesas redondas. Nuestra intención es no convertir NcN en un foro sectario, sino que se enriquezca, muchas de las investigaciones pasan a formar parte más tarde en algo útil para la empresa, y viceversa se puede tener un feedback para mejorar en ciertos aspectos.

11) ¿Habrá CTF para los más hax0rs?

Habrá dos concursos, uno:

"Iluminación de Randa" (que acaba hoy) que lo que pretendemos es estimular a los talentos a crear resoluciones en las organizaciones y que tengan que ver con símiles en la vida real. Es decir: ha habido un ataque que ha habido a un

"banco" y debemos contenerlo, saber como ha podido llevarse a cabo y tomar medidas para que no vuelva a ocurrir. Para ello se ha de formar un equipo con los skills que se necesiten, un componente será más técnico y hará la parte de desensamblado de un troyano y captura de tráfico, otro será más experto en la parte normativa, etc...

El otro concurso, aunque tiene sus novedades en la párte técnica, no deja de ser un concurso de Hácking Ético donde los participantes pondrán a prueba sus conocimientos técnicos de todo tipo. Es lo que comúnmente se llama un

Capture the Flag con varios niveles.

12) Desde la organización de una CON se tiene una visión privilegiada de lo que está pasando. ¿Qué es lo que más te preocupa en el devenir de los próximos años en Internet?

No me preocupa tanto las vulns que se detecten en aplicaciones o las técnicas nuevas porque somos humanos, nos equivocamos siempre y creo que es sabido que nada es perfecto. Me preocupa mucho que a través de los medios y la confusión de intereses, gente que investiga y que son potenciales talentos del hacking caigan en la trampa de REACCIONAR ante las asociaciones que se estan haciendo con delincuentes. La reacción puede llevar a una confusión muy grande y a muchos desastres que ya estan teniendo su etiqueta de terroristas.

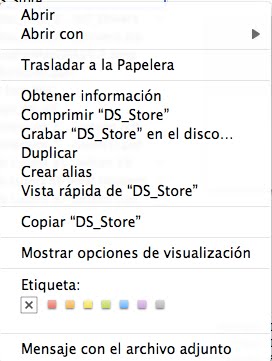

13) ¿Linux o Windows? ¿Qué distro?

Creo que en otra entrevista a una revista de hacking me preguntaron lo mismo. Ahora mismo puedo elegir GNU/Linux porque ahora sí es usable y es muy sencillo de usar, aunque el mercado usa tecnología Microsoft y yo uso Microsoft, me estoy pasando progresivamente a GNU/Linux cada vez más. En servidores siempre lo he defendido por su potencia, pero más que nada es por su filosofia. Cierto es que no creo que revise el código ni me ponga hacer nada con él, pero nunca se sabe y ahí puedo escoger las 4

libertades de este tipo de soft.

14) ¿Quién más está contigo trabajando en la organización de la NCN?

Somos ocho socios actualmente que aportamos trabajo para la organización del congreso. Si me preguntas quienes, prefiero que la gente les conozca por sus acciones y no porque que yo les presente.

15) ¿Tenéis apoyo institucional o estáis empujando solos?

Hace unos años, cuando estabamos en Mallorca sí. El año pasado tuvimos una colaboración con la Generalitat de Catalunya y este año estamos trabajando en ello, lo que pasa es que es muy dificil, casi todo el apoyo lo empujamos nosotros con la aportación de los patrocinadores, ponentes, colaboradores desinteresados, webs, y los asistentes.

Más información:

Tenéis toda la información sobre el congreso en la web de la CON

http://www.noconname.org, donde están publicados los

trainings - mi compadre

Silverhack dará uno de

Análisis forense en dispositivos móviles -, la

agenda con todos los speakers, y la

información de registro. Puedes seguir las últimas novedades por la cuenta de twitter del congreso

@noconname y de la cuenta personal de Nico

@jncastellano.

UPDATE: La entrada quedaria en 30 euros si añades "LOQUETEPLAZCA" en el campo Comentarios de la inscripción.