Durante este mes se le está pegando un buen empujón a lo que será la nueva versión de la FOCA, que tiene que estar Up & Working para sus próximas citas en la Hackon#6, el taller de las Jornadas de Seguridad de A Coruña, el RootedLab de la FOCA, los trainings online y su visita a la Troopers de este año. Entre las cosas nuevas que se le han añadido se encuentran:

Búsqueda de documentos por dominio

Para solventar el problema de los Huge Domains, la FOCA ahora tiene, por cada dominio, la opción de buscar documentos. Con esto, por cada dominio se pueden buscar todos los ficheros, que automáticamente se añadirían a la parte de descarga de documentos. Es decir, ahora la parte de metadatos alimenta la parte de de búsqueda de servidores, y la parte de búsqueda de servidores alimenta los metadatos.

Figura 1: Búsqueda de ficheros por dominio

Crawling por Google ... y por Bing

Ahora, en un dominio, cuando se realiza la búsqueda de URLs indexadas, se hace con Bing además de hacerse con Google.

Figura 2: Crawling por Google y Bing

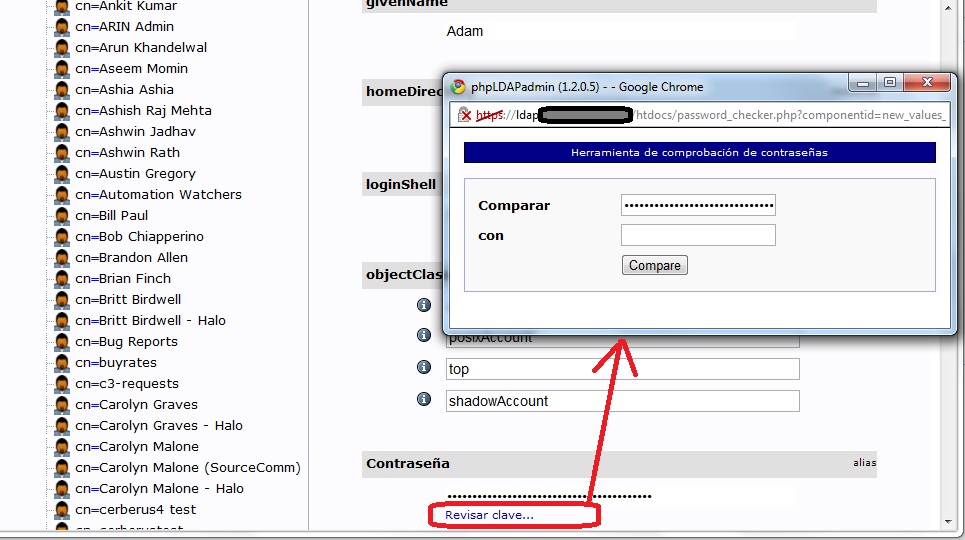

Búsqueda de servicios proxy habilitados

Esta opción se quedará solo en la versión Pro y, por cada servidor trata de hacer una conexión a través de un servicio proxy en la máquina.

Figura 3: Opciones de búsqueda de servicios proxy habilitados

Vista de Roles

Esta opción, que hasta el momento estaba solo en la versión Pro va a pasar a la versión Free, para poder tener los equipos descubiertos clasificados e ir lanzándole nuevas opciones de fingerprinting o exploiting. En el caso de los servicos DNS se busca la versión con version.bind y si tiene activada la caché de DNS para hacer DNS Cache Snooping. En los de FTP se busca el banner también.

Figura 4: Vista de Roles

Vista de vulnerabilidades

Seguir el log es un poco lento, incluso con los filtros de severidad, así que hemos añadido una vista de Vulnerabilidades que clasifica la información en un árbol, para hacer mucho más fácil la navegación. Solo en version Pro por el momento.

Figura 5: Vista de posibles vulnerabilidades

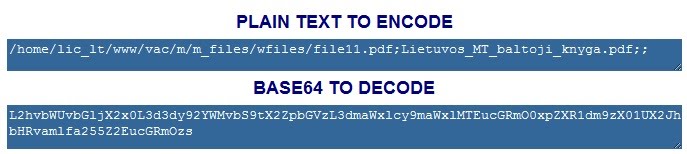

El fuzzer

Esta herramienta la teníamos en la versión Private, pero ahora va a pasar a la versión Pro de la FOCA. Por cada dominio y directorio realiza una búsqueda de ficheros generados a partir de una base de datos de nombres de ficheros, un conjunto de extensiones y el nombre de los ficheros descubiertos. Algo reducido similar a lo que hace Wikto.

Figura 6: Opción de Fuzzer a un directorio

Ya os iré contando el resto de opciones y la fecha de liberación de la versión FOCA free. La Pro se la regalaremos a los asistentes del RootedLab y los trainins online de la FOCA.

Saludos Malignos!

Búsqueda de documentos por dominio

Para solventar el problema de los Huge Domains, la FOCA ahora tiene, por cada dominio, la opción de buscar documentos. Con esto, por cada dominio se pueden buscar todos los ficheros, que automáticamente se añadirían a la parte de descarga de documentos. Es decir, ahora la parte de metadatos alimenta la parte de de búsqueda de servidores, y la parte de búsqueda de servidores alimenta los metadatos.

Figura 1: Búsqueda de ficheros por dominio

Crawling por Google ... y por Bing

Ahora, en un dominio, cuando se realiza la búsqueda de URLs indexadas, se hace con Bing además de hacerse con Google.

Figura 2: Crawling por Google y Bing

Búsqueda de servicios proxy habilitados

Esta opción se quedará solo en la versión Pro y, por cada servidor trata de hacer una conexión a través de un servicio proxy en la máquina.

Figura 3: Opciones de búsqueda de servicios proxy habilitados

Vista de Roles

Esta opción, que hasta el momento estaba solo en la versión Pro va a pasar a la versión Free, para poder tener los equipos descubiertos clasificados e ir lanzándole nuevas opciones de fingerprinting o exploiting. En el caso de los servicos DNS se busca la versión con version.bind y si tiene activada la caché de DNS para hacer DNS Cache Snooping. En los de FTP se busca el banner también.

Figura 4: Vista de Roles

Vista de vulnerabilidades

Seguir el log es un poco lento, incluso con los filtros de severidad, así que hemos añadido una vista de Vulnerabilidades que clasifica la información en un árbol, para hacer mucho más fácil la navegación. Solo en version Pro por el momento.

Figura 5: Vista de posibles vulnerabilidades

El fuzzer

Esta herramienta la teníamos en la versión Private, pero ahora va a pasar a la versión Pro de la FOCA. Por cada dominio y directorio realiza una búsqueda de ficheros generados a partir de una base de datos de nombres de ficheros, un conjunto de extensiones y el nombre de los ficheros descubiertos. Algo reducido similar a lo que hace Wikto.

Figura 6: Opción de Fuzzer a un directorio

Ya os iré contando el resto de opciones y la fecha de liberación de la versión FOCA free. La Pro se la regalaremos a los asistentes del RootedLab y los trainins online de la FOCA.

Saludos Malignos!