El ruido sigue bloqueando mis pensamientos. Desde que comenzó este zumbido ronco no he podido pensar con claridad. No consigo discernir mis pensamientos entre el ruido y los gritos nerviosos de la gente. Otra caída. Esta ha sido por lo menos de 50 metros. El estómago se me va a salir por la boca. Me agarro desesperado a la butaca con el cinturón de seguridad apretado al máximo. Las luces de cinturones de seguridad hace ya rato que están encendidas, pero no creo que sean necesarias. La gente está muy nerviosa, y a pesar del tono de tranquilidad que el capitán quiere transmitir, el ver a las azafatas sentadas y abrochadas en sus asientos no ayuda en nada. Ellas también están preocupadas. Supongo que muchas de ellas ya saben que es parte de su trabajo. Puede pasar esto en cualquier momento, la climatología y la mecánica es lo que tienen, se pueden aliar en cualquier instante.

Me duelen los oídos por la presión. Al quitarme uno de los tapones que llevo descubro que el ruido es más infernal de lo que pensaba, y que hay gente llorando bajo. Entre todos los sonidos se pueden escuchar los gritos de un bebé. De repente botes, turbulencias enormes, y yo en la cola del avión, donde más se notan. ¡Joder!, debería haber viajado en primera que seguro que ellos tienen hasta paracaídas especiales. Estoy acojonado. El pánico hace tiempo que se ha apoderado de mí, pero sé que no puedo salir de esta caja, solo me queda esperar, y tener esperanza de que sea un susto. Ya he pasado por muchos de estos en otros viajes. Mis dedos están blancos de tanto apretar el reposabrazos.

Caída en vacío otra vez. Esta vez he dado un grito. Mi cara debe ser un poema, pero supongo que nadie está para risas en estos instantes. El ruido ha cambiado, parece ser que al cambiar la presión, el sonido del aire que se cuela por la grieta emite en otra octava distinta. Si supiera música seguro que se me ocurriría un algoritmo para hacer música moviendo la altitud de un avión con una grieta en el fuselaje. Me asomo por la ventana con la esperanza de ver algo que me tranquilice, pero solo veo puntos de luces pequeños entre la tormenta. No sé si prefiero agua o tierra. De repente bosquejo lo que parece ser una ciudad, pero veo que la tengo casi arriba, como si fuésemos en picado hacia ella. No, no lo parece… es evidente que estamos cayendo.

Esto no va a terminar bien. Ipso facto se abren las escotillas superiores y nos caen las máscaras de oxígeno y el avión se convierte en una discoteca de luces rojas, pitidos de alarma y gente gritando. Miro a todas partes y no sé qué hacer. He visto cientos de veces las recomendaciones de seguridad de un avión pero ahora no alcanzo a comprender si algo de lo que me han dicho sirve para algo y…

- “Che, loco, despertate, que llega la comida”

Me quito el antifaz y medio abro un ojo. Casi no oigo nada con los tapones. Me duele el cuello de la postura en el asiento, pero alcanzo a medio sonreír al porteño que me tocó de compañero en el viaje y darle las gracias.

- “Che, no sé cómo vos sos capaz de dormir en el avión, yo no puedo”, me dice simpático.

Me quito el gorro, los tapones, el antifaz, las legañas y me estiro disimuladamente en el asiento, mientras observo como el pasaje del avión se despereza también para el desayuno.

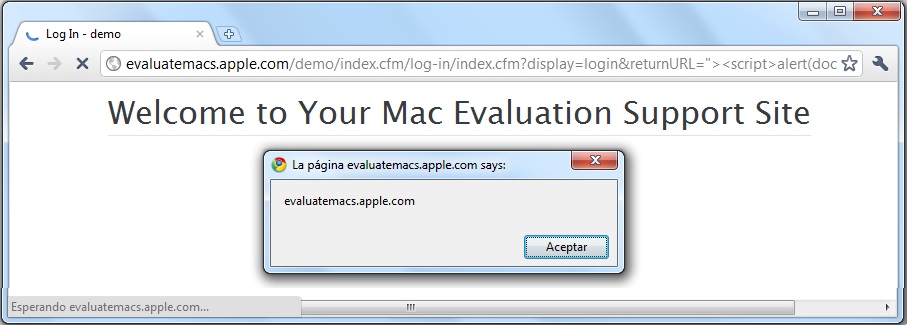

- "El viaje para mí es nocturno, y tengo que descansar que mañana, es decir, hoy ya, voy a dar un training en la Ekoparty, tengo que estar despierto para aguantar todo el día, que además luego hay que tomar cervezas en Roots", respondo.

- "Ya, pero yo no puedo loco, a mí volar en avión me da miedo, no me siento tranquilo sin poner los pies en el suelo. El señor nos hizo para andar y jugar al futbol, especialmente a nosotros los argentinos ¿sabes?, y no para volar, para eso ya están los pájaros. A mí la intranquilidad no me deja dormir. No como a vos, que se os ve dormir plácidamente en el avión. Ahí dormidito, soñando con los angelotes, pibe. Yo no podría. ¿Cómo vos lo hacés?"

- "Ya sabes cómo somos los gallegos, con tal de venir a dar por saco, montamos en lo que sea", le respondo mientras le guiño un ojo indicándole que estoy de joda.

El caso es que años después de volar, y volar, y volar, sigo teniendo pesadillas en los aviones. Siempre tuve miedo pánico a volar, pero si no, jamás hubiera podido ir a tantos sitios y conocer a tanta gente. Sí, me da miedo volar, y cada vez que subo a un avión sigo preguntándome eso de “¿será ésta la última vez?”. Pero hay una cosa que me ayuda a superarlo en cada viaje: La pasión por lo que hago.

Saludos Malignos!

PD: Esta historia la he escrito para dedicársela a un gran hacker que tiene el mismo problema que yo, y que sé que está luchando por superarlo utilizando la misma motivación: ¡Suerte!. Sé que lo va a pasar jodido cuando lea toda la primera parte, pero es que los que tenemos pánico a volar soñamos con esas cosas en los aviones. }:S