Buscadores como arma de destrucción masiva [II de III]

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando & Fran & Hesaul & Rafa

*********************************************************************************************

No sólo los buscadores al uso, a saber: Google, Yahoo!, Bing, Exalead y similares son los que utilizan bots para indexar páginas webs. Ejemplos claros de estos otros son, por ejemplo, los que utilizan los buscadores de noticias en blogs. Estos buscadores suelen utilizar bots que, o bien periódicamente, o bien mediante un aviso del propio blog, se acercan al sitio web a indexar la nueva URL.

Como existen muchos agregadores de blogs que indexan noticias de muchos blogs, existen los Ping Services, es decir, servicios web gratuitos creados para, de una única vez, dar de alta la nueva URL en todos los sitios posibles.

Estos Ping Services reciben una URL que deben dar de alta en todos los agregadores de blogs. Los agregadores de blogs mandan a su bot contra la URL recibida para recibir la noticia, indexarla, y ponerla disponible a sus visitantes.

La pregunta que han tenido que probar tres de mis alumnos para su proyecto de Fin de Master del Master de Seguridad de la UEM es si realmente es posible poner una URL que ataque a una aplicación web y que pase los dos filtros, es decir, el del servicio de PING y el del agregador de noticias.

TotalPing

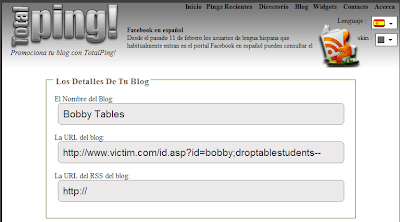

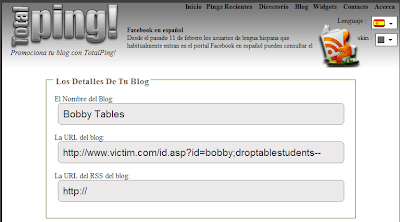

Este servicio permite dar de alta una URL en una lista grande de agregadores, e incluso, de otros servicios de PING. Para hacer esta prueba he enviado la URL de nuestro querido amigo Bobby Tables.

Figura 1: Dando de alta una URL maliciosa en TotalPing

Total Ping va a intentar dar de alta esta URL en la siguiente lista de agregadores y otros servicios de PING.

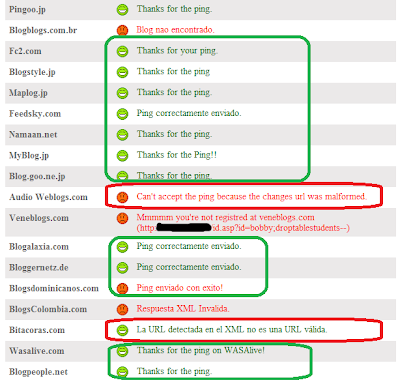

Fiura 2: Lista de sitios donde se va a dar de alta la URL

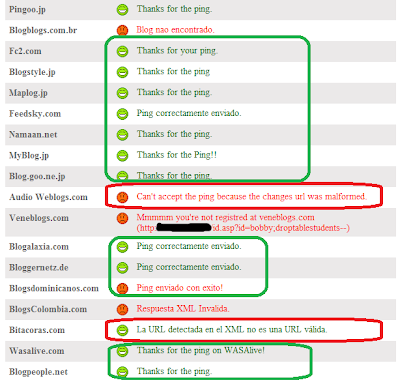

Como se puede apreciar, en la lista de resultados se obtienen mensajes dispares. Como se puede ver, algunos de ellos, los marcados en rojo, dieron algún problema. Es posible ver mensajes esperados, como que la URL es una URL malformada o maliciosa, pero también muchos mensajes en verde de que la URL ha podido ser dada de alta en las webs destino.

Figura 3: Resultados de las altas

Y para ver los resultados, basta con mirar los logs. En este caso he habilitado netcat escuchando por el puerto 80 y estos son los resultados.

Figura 4: Petición de la URL atacante desde Japón

Uno tras otro van llegando los bots a indexar la URL, en este caso, generando la ejecución del ataque de SQL Injection.

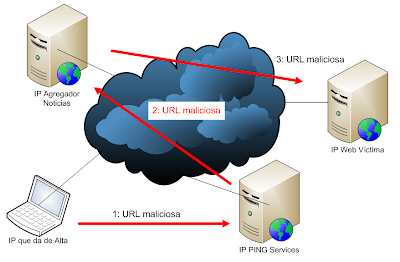

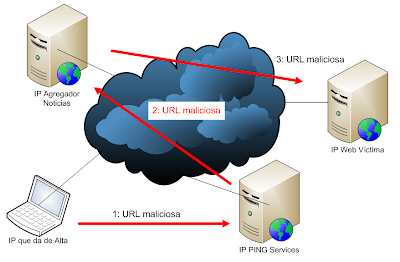

Figura 5: Petición desde Baidu

Al realizar este ataque a través de estas webs se está creando un entrañado de IPs y logs que, seguro que no pone las cosas fáciles a la hora de tracear el ataque. Como se puede en el siguiente gráfico, la URL se va moviendo de un servidor a otro y, si encima cambia de país, con esos saltos de por medio, e incluso más si va de un servicio de PING a otro, tracear el origen no va a ser nada fácil.

Figura 6: La URL pega varios saltos antes de llegar a la web

Como era de esperar, la gran mayoría no hace uso del fichero robots.txt, ya que éste no es solicitado en ningún momento. ¿Deberían estos servicios que trabajan con URLs hacer algún tipo de filtrado de seguridad? Yo creo que sí, aunque sea sólo por "higiene propia".

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando & Fran & Hesaul & Rafa

*********************************************************************************************

No sólo los buscadores al uso, a saber: Google, Yahoo!, Bing, Exalead y similares son los que utilizan bots para indexar páginas webs. Ejemplos claros de estos otros son, por ejemplo, los que utilizan los buscadores de noticias en blogs. Estos buscadores suelen utilizar bots que, o bien periódicamente, o bien mediante un aviso del propio blog, se acercan al sitio web a indexar la nueva URL.

Como existen muchos agregadores de blogs que indexan noticias de muchos blogs, existen los Ping Services, es decir, servicios web gratuitos creados para, de una única vez, dar de alta la nueva URL en todos los sitios posibles.

Estos Ping Services reciben una URL que deben dar de alta en todos los agregadores de blogs. Los agregadores de blogs mandan a su bot contra la URL recibida para recibir la noticia, indexarla, y ponerla disponible a sus visitantes.

La pregunta que han tenido que probar tres de mis alumnos para su proyecto de Fin de Master del Master de Seguridad de la UEM es si realmente es posible poner una URL que ataque a una aplicación web y que pase los dos filtros, es decir, el del servicio de PING y el del agregador de noticias.

TotalPing

Este servicio permite dar de alta una URL en una lista grande de agregadores, e incluso, de otros servicios de PING. Para hacer esta prueba he enviado la URL de nuestro querido amigo Bobby Tables.

Figura 1: Dando de alta una URL maliciosa en TotalPing

Total Ping va a intentar dar de alta esta URL en la siguiente lista de agregadores y otros servicios de PING.

Fiura 2: Lista de sitios donde se va a dar de alta la URL

Como se puede apreciar, en la lista de resultados se obtienen mensajes dispares. Como se puede ver, algunos de ellos, los marcados en rojo, dieron algún problema. Es posible ver mensajes esperados, como que la URL es una URL malformada o maliciosa, pero también muchos mensajes en verde de que la URL ha podido ser dada de alta en las webs destino.

Figura 3: Resultados de las altas

Y para ver los resultados, basta con mirar los logs. En este caso he habilitado netcat escuchando por el puerto 80 y estos son los resultados.

Figura 4: Petición de la URL atacante desde Japón

Uno tras otro van llegando los bots a indexar la URL, en este caso, generando la ejecución del ataque de SQL Injection.

Figura 5: Petición desde Baidu

Al realizar este ataque a través de estas webs se está creando un entrañado de IPs y logs que, seguro que no pone las cosas fáciles a la hora de tracear el ataque. Como se puede en el siguiente gráfico, la URL se va moviendo de un servidor a otro y, si encima cambia de país, con esos saltos de por medio, e incluso más si va de un servicio de PING a otro, tracear el origen no va a ser nada fácil.

Figura 6: La URL pega varios saltos antes de llegar a la web

Como era de esperar, la gran mayoría no hace uso del fichero robots.txt, ya que éste no es solicitado en ningún momento. ¿Deberían estos servicios que trabajan con URLs hacer algún tipo de filtrado de seguridad? Yo creo que sí, aunque sea sólo por "higiene propia".

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando

*********************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

5 comentarios:

habeis probado a indexar direcciones ip o servidores internos de la organizacion? ;p

Y después las culpas para los chinos, baidu, como siempre. Cuando en realidad era un tipo con greñas quien les había jackeado... Bonita historia.

me parece de risa,pero podias poner un ejemplo concreto de "url maliciosa"

Anónimo, búsca a Booby Tables };)

La verdad que descubri tu blog hace poco y estoy realmente alucinado,veras ya no soy un niño,tengo mas de 40 tacos y he visto de todo,pero para mi eres el mejor,espero seguir leyendote durante mucho tiempo.

Publicar un comentario