************************************************************************************************

-

Control de Cuentas de Usuario (I de VI)-

Control de Cuentas de Usuario (II de VI)-

Control de Cuentas de Usuario (III de VI)-

Control de Cuentas de Usuario (IV de VI)-

Control de Cuentas de Usuario (V de VI)-

Control de Cuentas de Usuario (VI de VI)************************************************************************************************

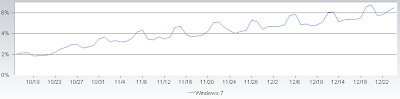

El cambio en Windows 7UAC en Windows 7 ha mejorado con respecto a Windows Vista, como era de esperar. Windows 7, con el kernel 6.1, se aprovecharon de todos los estudios de telemetría que se han realizado durante estos tres años con Windows Vista para poder optimizar los componentes del sistema operativo. Así por ejempolo, se ha reducido la carga en el consumo de CPU que tenían ciertas acciones en Windows Vista y, entre otras muchas cosas, se ha refinado aun más la refactorización de funcionalidades haciendo que UAC salte un poco menos, si es posible.

Un poco menos es un poco menos, aunque muchos recién llegados a Windows 7 piensen que el cambio entre Windows Vista se debe a una gran mejora en esta área, la respuesta es que se debe también a otros factores y no tanto a esta optimización. Lógicamente esta mejora en la refactorización ha ayudado pero el incremento se ha notado en la adecuación continua de las aplicaciones de terceros al entorno de trabajo de los nuevos kernels,

como se vio en la parte anterior de esta serie, y al nuevo modo por defecto de Windows 7 para UAC. Ambos hacen que la sensación para muchos usuarios es que

“antes estaba mal y ahora se ha arreglado”, lo que es un error de apreciación grave.

Modos UAC en Windows 7La configuración de UAC en Windows 7 ha cambiado del original Activar/Desactivar de Windows Vista a una configuración basada en 4 niveles a los que yo, cariñosamente llamo

Modo Windows Millenium,

Modo Windows XP,

Modo Windows Vista y Modo Windows 7.

El

Modo Windows Millenium es equivalente a desactivar UAC, en este entorno no vas a recibir ninguna alerta cuando hagas uso de tus privilegios administrativos, nunca, ni cuando estés wipeando tu kernel con cariño y sin amor. Esto es lo que los

“hax0rs” suele configurar cuando quiere

Pwnear su propia máquina en casa.

El

Modo Windows XP le permitirá a tus privilegios se utilizado para todo menos para el suicidio y la eutanasia. Sólo se recibirán avisos UAC cuando se esté tocando algo que puede dañar el funcionamiento del sistema, es decir, cuando se esté tocando la configuración de Windows. Si el troyano no toca la configuración de tu sistema, tú tranquilo, que no te molesta.

El

Modo Windows Vista, mi preferido, el de los 5 clics cada 8 horas de

la parte anterior del artículo, pedirá aprobación

SIEMPRE que se utilicen tus privilegios de administración. No sé porque extraña tontería a mí me gusta saber cuando sucede eso y es el modo que tengo configurado.

El

Modo Windows 7, es el nuevo nivel de UAC añadido. Este modo contempla una serie de herramientas de administración del sistema dentro de una

“lista blanca” a las que se permitirá elevar al token administrativo si y sólo si se ha hecho clic manualmente y no ha sido llamado por un programa de forma automática.

La idea es que se puedan elevar las herramientas de administración de Windows cuando las utiliza un usuario. En cualquier caso, el administrador seguirá recibiendo la alerta visual del icono de UAC que indica que tras esa ejecución se va a desencadenar el uso de los privilegios administrativos.

Este modo viene a ayudar a esos casos en los que se tienen que administrar mucho una máquina. Dios sabrá porque extraños designios alguien con Windows 7 tiene que administrar masivamente su máquina todos los días. Por suerte no es mi caso, que yo la uso para trabajar y como no juego WOW me puedo permitir gastar esos 5 clics extras al día.

Configuraciones de los Modos UAC en Windows 7Ataques al modo Windows 7Conocido este funcionamiento desde las primeras versiones beta de Windows 7, era normal que aparecieran

pruebas de concepto que aprovecharan esta característica para intentar elevar la ejecución de cualquier programa en cuanto salieron las versiones Beta.

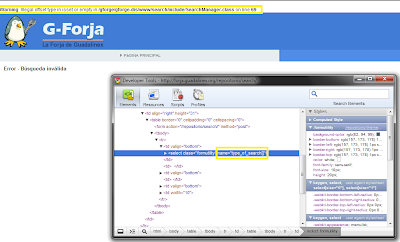

Ataque 1: Desactivación de UACLa primera prueba de concepto que salió iba directa al corazón de UAC, para ello, se simulaba a un usuario mediante el envío de eventos clic al interfaz gráfico, es decir, como si fuera un usuario, que, curiosamente, iba a la herramienta de configuración de UAC y desactivaba UAC. Al final, la herramienta de configuración de UAC era una herramienta de administración de Windows y UAC es una configuración del sistema, así que bastaba con simular a un humano, al más puro estilo Blade Runner, y deshabilitarlo. El resto es historia.

Por supuesto, para mitigar este fallo, en la versión final se decidió quitar la herramienta de configuración de UAC de la lista de herramientas administrativas a las que se permite elevación automática y subir el nivel de integridad de la herramienta para a Nivel Obligatorio Alto para que no pueda ser tocado por ningún programa que se ejecute en entorno de usuario.

Ataque 2: Ejecución privilegiada desde herramienta elevadaLa segunda oleada de ataques se le viene a la mente a todo el mundo es utilizar los privilegios obtenidos por una herramienta para lanzar la ejecución forkeada de un nuevo proceso desde ella. Así, las ideas pasaron por simular a un humano abriendo el Administrador de Tareas y desde allí llamar, mediante la opción de Ejecutar Nueva Tarea, al troyanaco a elevar. En la versión final, se ha restringido este comportamiento y cuando se produce una llamada a una nueva herramientas se realiza con el token sin privilegios y sin elevación atuomática.

Controversia en el modo por defecto UAC en Windows 7En el mundo de la seguridad, esta configuración causo mucha controversia, y seguirá generándola pues el riesgo está ahí. Por motivos de usabilidad, o de marketing , o de ventas o de lo que se quiera, el modo Windows 7 abre la puerta a una posible elevación automática. Mi recomendación es que sigas poniendo el UAC en su configuración más segura.

Ataques a los otros modosPor supuesto, la configuración de UAC al modo Windows Vista reduce la posibilidad de ataque al ejemplo visto en la primera parte de esta serie. Sin embargo, la configuración de los otros modos (Millenium y XP) son más inseguros y, por lo tanto, no deberías configurarlo salvo para lo que existen, para casos muy puntuales en los que el uso de una aplicación heredada, por como esté diseñada, fuerce un volumen de avisos excesivo o, si estás en un entorno cerrado en el que no hay posibilidad de que entre ningún malware y el rendimiento es el parámetro a maximizar. Seguro que se te ocurren algunos entornos en que configurar esos modos, pero para el uso normal del sistema, por favor, evítalos.

************************************************************************************************

-

Control de Cuentas de Usuario (I de VI)-

Control de Cuentas de Usuario (II de VI)-

Control de Cuentas de Usuario (III de VI)-

Control de Cuentas de Usuario (IV de VI)-

Control de Cuentas de Usuario (V de VI)-

Control de Cuentas de Usuario (VI de VI)************************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS