Cuando das muchas charlas al año, llega un momento que es difícil retener el lugar y las caras de la gente. Es cierto que yo miro mucho a la audiencia, y suelo tener buena retentiva, pero como esté cambiada de sitio es difícil de recordar. Esto, por razones obvias no sucede con algunos colectivos de asistentes tales como los brasas, los extraños y las mujeres. Lo de las mujeres es por simple cuestión de número, no son muchas aún las que vienen a los eventos de sistemas - por lo que tendremos que trabajar más fuerte - y, menos aun, las que vienen a eventos de sistemas de tecnologías de Spectra.

Andrea Lapique es una de ellas, pero no sólo viene a los eventos de sistemas, sino que un día, en uno de los eventos privados que dábamos para

partners seleccionados, apareció ella. Ese evento no era para cualquiera, no. Era para

partners top y técnicos seleccionados que fueran a trabajar con proyectos de seguridad... ¡y había una mujer! En ese punto pensamos que había esperanza para los informáticos y lloramos de alegría.

Figura 2: Andrea Lapique "La frikiñeka"

Figura 2: Andrea Lapique "La frikiñeka"

Cuando conoces a

Andrea Lapique aun es peor, porque te das cuenta de que pocas veces puedes tan siquiera ayudarla:

"Acabo de tener que desmmontar el almacenamiento de un pu*!$%%&$ VMWare",

"Joder, he tenido que montar un pollo para restaurar un buzón de hace 3 años con un Exchange Server 2000", "

Ahora me voy a un proyecto que tengo que migrar dos directorios activos a una nueva estructura federada...", y cosas así..

Y cuando te cuenta sus cosas personales te dice: "He migrado el Debian otra vez a Ubuntu...", "me voy a hacer de voluntaria a...."

Andrea Lapique tiene la energía, el conocimiento, la osadía y la experiencia para agarrar un sistema que está hecho un desastre y morderlo, masticarlo, volver a morderlo, patearlo y escupirle hasta que el sistema dobla y hace lo que ella quiere. Y esas cosas no sé yo si se aprenden de alguna forma. Espero que os guste esta entrevista.

1.- La primera directa, ¿qué se siente siendo socia de la SGAE? ¿Te pegan por la calle?

Jaja .En realidad no soy socia de la Sgae, soy socia hereditaria porque he heredado los derechos de autor de mi padre, lo que es lo mismo pero no es igual . Creo que es un rasgo muy peculiar de mí, en más de una charla contra el canon en las que he participado he empezado en plan .." Hola soy tal, y soy socia de la SGAE " es una risa... A mí me dejan entrar en la SGAE porque les caigo bien, si no ya me habrían cerrado la puerta. Si me preguntas si estoy de acuerdo con el CANON te diría que no, y que la SGAE y todos los organismos que de ella maman deberían cambiar el modelo de negocio ya. Confundimos CANON con Derechos de Autor, todos lo hacemos y es que son cosas bien distintas.

2.- ¿Son las tetas un hándicap para manejar ordenadores o realmente no molesta para mover el ratón y dar a las teclas?

Veo que estas esperando que te de cera... en fin… :D ¿Te sabes este chiste? "¿En qué se parecen las tetas a los dibujos animados? En que están hechas para los niños y entretienen a los mayores" Pues eso, estoy segura de que sí son un handicap para mantener la concentración de alguno de mis compañeros y en cuanto se despistan yo lo aprovecho para meterles cera, así que si algún día acabas trabajando conmigo mejor no te despistes.

Ahora en serio, puede ser un handicap a la hora de buscar trabajo. Si aspiras a un puesto y te cogen, alguno piensa que es por ser tía. Y en otros casos directamente no te lo dan por la misma razón. Lo que hay que hacer en estos casos es demostrar lo que vales. Llega un día que nadie te mira porque eres mujer y te valoran por ser técnico.

3.- Venga, va, confiesa… tú eres de las del lado del bien... ¿cómo es eso que estás haciendo ahora para promocionar “no sé qué”?

La verdad es que llevo años trabajando como técnico, y he tocado todos los palos, reconozco que el mundo del software libre me encanta, por su filosofía, por su manera de ver el mundo y de compartir el conocimiento. En cuanto a promocionar “no sé qué” supongo que te refieres a Iniciativa Focus :D la verdad es que llevo colaborando con ellos solo un par de años, pero ellos llevan ya unos cuantos dando guerra.

Nuestra finalidad es fomentar el conocimiento libre, es decir que el conocimiento esté al alcance de todos. Tenemos que compartir el conocimiento, aprovechar lo que la tecnología nos brinda para acercárselo a toda la sociedad. Para adquirir este conocimiento el acceso a la información debe ser fluido. Todos tenemos que trabajar en crear una sociedad del conocimiento no de la información.

Todos los años participamos/organizamos varios eventos como E-verano.org, jtasl.org, y la Oswc donde coordinamos todo el voluntariado.

Son días duros pero todos aprovechamos para conocer gente, empaparnos de nuevas tecnologías, divertirnos y hacer contactos para futuros proyectos. Este año se ha constituido Focus Madrid de la que Juan Tomas García (Ex presidente de Hispalinux) es el Presidente y yo la Vicepresidenta. Tenemos muchos proyectos en mente y ya estamos empezando a darles fuerza así que si alguien se anima... (Te iba a decir que puedes darles mi número de teléfono pero mejor no). Bueno, si alguien se anima que se dé de alta como socio de Focus en la web.

4.- ¿Y lo de administrar los Directorios Activos y los CPDs es sólo por la pasta?

No, no es sólo por la pasta como tú dices, supongo que es pasión por la tecnología aunque también cierto masoquismo. Tenias que verme en la OCSW con los de Apache cuando me preguntaban que qué tecnología manejaba yo. Lo único que acerté a decir fue virtualización y cuando me preguntaron que si con Xen tuve que asentir. Después de tres días de cañas conmigo ya hacían bromas acerca de mi condición tecnológica como técnico de Microsoft.

5.- ¿Cómo fueron tus orígenes con los ordenadores? ¿Cómo caíste en el virus del "sudo Háztelo tú"?

La verdad es que no tenía mucha escapatoria, supongo que soy friki o geek por naturaleza. Mis primeras películas de cine fueron Blade Runner y Juegos de Guerra, recuerdo que salí de la primera muertita de miedo y que no he podido volver a verla hasta hace bien poco, aunque ahora es una películas favoritas. Ese mismo año mis padres me compraron un Spectrum Zx, supongo que para que estuviéramos callados: Mi hermano Andrés y yo nos tirábamos las horas muertas metiendo código, ya sabes, tropecientas líneas sólo para cambiar el color del borde y que un puntito recorriera toda la pantalla ¡me he tirado años soñando con las dichosas rayitas de colores!

De ahí al Windows 3.11, luego el 95 beta, el IRC, Windows 98, y ESware Linux…

Años más tarde trabajaba como secretaria de dirección en una empresa, y mis hojas de cálculo hacían que mi viejo PC se quedara tieso, un día me harté, desmoté dos PCs que tenía cerca, y le puse mas memoria al mío y ya que estaba… la tarjeta de sonido y el lector CD. Los de sistemas lo fliparon conmigo y en menos de un año ya era técnico de sistemas en la misma empresa.

De ahí al software libre un paso, mi mejor amigo Iokese se aburría cada vez que le contaba lo que hacía en el trabajo y él no paraba de hablarme de Asterisk, Debian, y cosas que me sonaban muy raro. Empezó a llevarme a los hamlabs, y a todos los eventos frikis por excelencia. Para colmo conocí a Juan Tomas y empecé con todo el lio. Me falta aprender mucho pero supongo que tan buenos técnicos cerca no tardaré mucho en estar a su altura.

6.- ¿Y cómo haces para tocar tantos palos: VMWare, AD, Exchange, o lo que te metes entre pecho y espalda?

Estudiando mucho, montándome entornos virtualizados en mi casa, leyendo en foros, etc...

Lo malo de tocar tantos palos es que das la sensación de ser muy buena pero no eres experta en nada. No sé si entiendes esa sensación, la de que siempre te falta algo por aprender, ¿que sale un producto nuevo que no conoces? pues hala, a bajarse la Beta y a probarlo. Algún día tendré que parar y cuando lo haga será para alejarme de la tecnología definitivamente. Pero creo que eso será en otra vida.

7.- ¿Y en tu portátil corre?

Tengo un arranque dual, Todo betas. Windows 7 y Ubuntu Studio (Jaunty). Mis datos, por supuesto, en un disco externo.

8.- Todas las mujeres técnicas que he conocido han sido unas máquinas, ¿por qué no sois más dando guerra por aquí (y por aquí quiero decir mundo de frikis tecnológicos)?

Supongo que nos das miedo. La verdad es que esto sigue siendo un mundo de chicos. En los últimos eventos que he participado es verdad que me he encontrado con grandes listillas (ya sabes a lo que me refiero) pero seguimos siendo muy pocas. A lo mejor tiene algo que ver la falsa idea de que la mayoría de los frikis son bajitos y con gafas, jaja… pero no creo.

La verdad es que yo me cuestiono muchas veces porque hay tantas administradoras de BBDD y tan pocas de sistemas. A mí misma me preguntan cada vez que entro en un proyecto: “¿Vienes a administrar el Oracle?” y lo flipan cuando les digo que soy de sistemas.

Creo que el mundo está cambiando, y en breve seremos muchas más. Por lo menos eso espero porque no sé si voy a poder seguir sobreviviendo a chistes del tipo:

-¿Sabes el chiste de la administradora de sistemas?

- no.

9.- ¿Te animarás a formar parte del Calendario Tórrido 2010 que quiero hacer?

Sí, si es para una buena causa del tipo, salvar a los pingüinos, sí.. es broma, cualquier causa justa me vale. ¿Quién va a hacer las fotos? ¿Tú? jajaja

10.- Y cuando sueltas el portátil... ¿a qué te dedicas, cómo pierdes el tiempo?

Supongo que te también te refieres a cuando no estoy participando en ningún evento o fiesta geek, ¿no? (Como la OCSW o la fiesta firefox) pues... La verdad, a cosas creativas, leo, escribo, doy clases de canto, bailo funky, y en cuanto puedo me escapo a Galicia a desintoxicarme un poco...

11.- Después de tantos años en esto… (Te estoy llamando "señora mayor") y de conocer a tanta gente.... ¿quiénes te han impresionado?

Pues la verdad la lista es gigantesca, sobre todo Juan Tomas García y Marcelo Branco, por su manera de ser, de vivir el software libre, y por su calidad humana. La gente del hamlab del patio maravillas por demostrarnos que se pueden hacer las cosas de otro modo y te diría que tú pero mis amigos dejarían de hablarme jaja...

12.- Dime la verdad... ¿Hay algo mejor que el directorio activo? (y no vale decir que el sexo)

El Windows Vista jaja. Samba 4, OpenLDAP y un buen script.

13.- ...y esto... lo de las pruebas de acceso en Spectra... ¿cómo encajan con esto de la directiva esa dónde estás metida y hacer de voluntaria en el OSWC?

Bien, aunque supongo que si entro en uno tendré que dejar el otro. De hecho tengo una anécdota graciosa. Cuando fuimos a firmar los Estatutos no los pudimos entregar porque yo me había dejado el DNI en Spectra y claro, quedó como que Microsoft siempre anda por ahí jodi.. :D

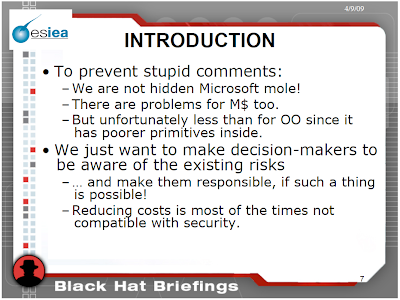

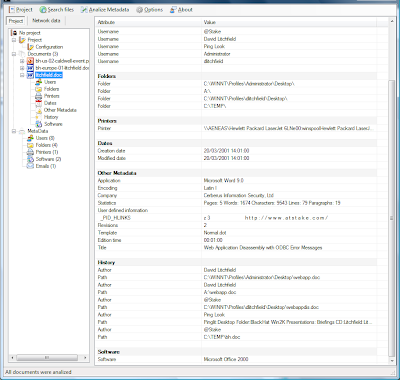

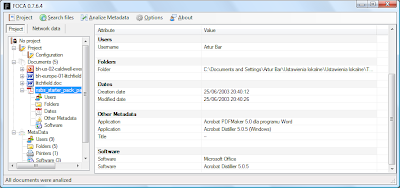

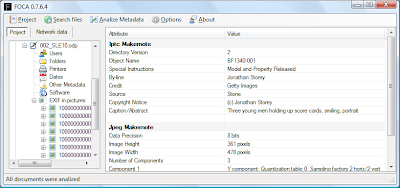

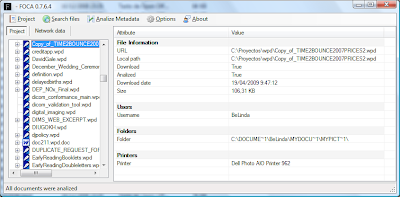

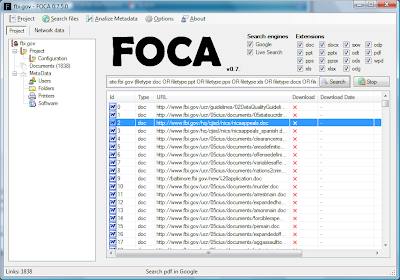

En cuanto a la OSWC… ¿No eras tú el que acudió a dar una charla sobre los Metadatos?

14.- ¿Qué les recomendarías a los chavales que están ahora estudiando y quieren dedicarse a administrar sistemas?

Primero que estudien, es super importante, la verdad, puedes ser muy bueno que si no tienes estudios no vas a llegar a ninguna parte, los golpes de suerte no caen del cielo, y si además de ser bueno tienes unos estudios que te avalen lo tienes hecho. Yo me he quedado fuera de muchos procesos de selección aun siendo de las más capacitadas sólo por no tener el título, así que me he visto obligada a retomar la carrera, sí, sí a mi edad...

Y por otro lado que pierdan el miedo a los sistemas, que molan.

15.- ¿Qué hubieras sido si no hubieses caído en el mundo de la informática?

Seguramente me estaría dedicando a escribir o a componer.

16.- ¿Has sido jugona? ¿Qué juego te ha comido más horas de tu vida?

Del Spectrum me encantaba el Chukie Egg pero sin duda el juego que más horas me ha quitado ha sido "El día del tentáculo”. Hubo una época en que me quedé enganchada con el DOOM, pero tuve que dejar de jugar porque me ponía muy violenta. Ahora estoy enganchadííííísima al Rock Band de la Wii.

17.- ¿Qué te gusta leer para estar al día? ¿Y leer por leer?

Tengo millones de RSS pendientes de leer, antes invertía mucho dinero en comprar revistas de tecnología, pero ahora con las RSS es mucho más rápido. Blogs de tecnología, de seguridad, de gadgets, y de diseño. En cuanto a la vida real no leo periódicos y no veo telediarios, para eso tengo a mi madre que es como una esponja y te lo transmite con mucha facilidad dándote dos versiones distintas de la noticia dependiendo de donde lo haya leído u oído. Con mi madre es lo mismo que verlo en la tele: "Tienes que interpretar lo que ha pasado en realidad."

Y leer por leer me encanta la literatura fantástica, histórica y también los de ciencia ficción. Para agilizar la memoria hago crucigramas.

18.- ¿Qué se te da peor, los ordenadores o conducir? (Y no es machismo es que aparcas fatal!!)

Conducir, sin duda.

19.- ¿Hay machismo en el mundo de la informática o contigo se han portado bien?

La respuesta es complicada, yo no he tenido problemas en ningún proyecto por el hecho de ser mujer, es más, siempre me han tratado muy bien y he estado muy mimada. Pero sí hay machismo, sí. He llegado a trabajar con chicas que estaban en sus puestos sólo por tener un buen par de tetas. Es muy fácil aguantar así, lo que no sabes, consigues que alguien te lo haga. Lo malo es que luego intentan medirnos a todas por el mismo rasero y claro, no me conocen. Dos borderías, dos cortes, y a la tercera te quedas sin correo y si quieres que te lo arreglen se lo pides a la tetona que seguro consigue que alguien te lo haga. En fin. Supongo que como en todas las profesiones, ¿no?

20.- Venga, te dejo que promociones algo: ¿A dónde les recomendarías a l@s frikis que hay por aquí que asistan?

¿Sólo uno? pues entonces a las jornadas e-verano.org, son unos cursos talleres sobre el conocimiento libre, las redes sociales, nuevas tecnologías, etc… Creo que este año se va a realizar en Ceulaj, en Málaga, del 6 al 12 de julio.

Y a los dorkbot, el Hackmeeting de este año, la OSWC que este año será en Extremadura, y si podéis ir a Brasil, al FISL 10, pues también. :D

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS