Que hay rumores falsos que se propagan por Internet como la pólvora es sabido por todos. Aún se está buscando

el vídeo de Ricky Martin y el perro, mientras que la gente no toma los Actimel porque el cuerpo se hace adicto a ellos. Así es el tema de la reputación y la marca, como sufrió nuestro amigo

César Sicre desde su "fake affair" con Paulina Rubio.

Y como dijo

Dan Kaminsky tras haber sido petado públicamente:

“Cuando estás en el campo de batalla te llueven las balas…” y algunas hasta te dan. Y éste es el caso que he sufrido yo en primera persona con respecto a una

Prueba de Concepto con un rumor profesionalmente creado sobre que algunos ePads vendidos por Ebay traían troyanos que robaban la información y la enviaban a China.

Lógicamente, con esta cita a

Dan Kaminsky no es que yo me considere ni mucho menos que me encuentro en una situación de ser objetivo de ataques tanto como él, pero sí que lo soy para los sufridos alumnos del

Master de Seguridad de la UEM, en el que les hago sudar para conseguir aprobar

con exámenes cada vez

más enrevesados.

El caso es que tres de ellos, dirigidos malignamete por un compañero de profesorado en el master, orquestaron una maniobra para hacer creer a la gente una mentira que se propagara por Internet como un rumor. En este caso, el tema elegido fue que unos dispositivos, que existen y se llaman ePad, que funcionan con Android, que se vendían por Ebay – que es cierto que se venden por Ebay – venían troyanizados para robar datos.

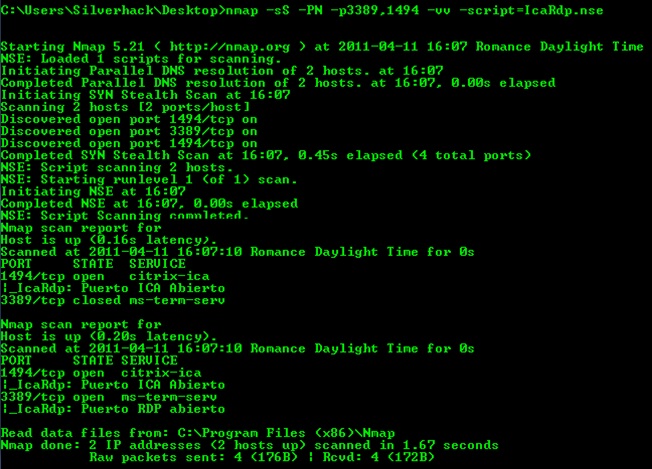

Con este objetivo, crearon una identidad falsa - de la que crearon hasta perfil en Linkedin -, una cuenta de correo electrónico y un blog para publicar la historia. Para hacerlo más creíble, el blog se fue escribiendo durante varias entradas, en las que el protagonista del engaño contaba que le gustaban los iPad pero que no tenía pasta para comprarse uno, que había visto un ePad por Ebay muy barato y que se lo había comprado. Después, en siguientes posts, relataba como la WiFi le iba

"rara" y que, tras analizar las conexiones, descubrió que enviaba datos a un servidor Chino.

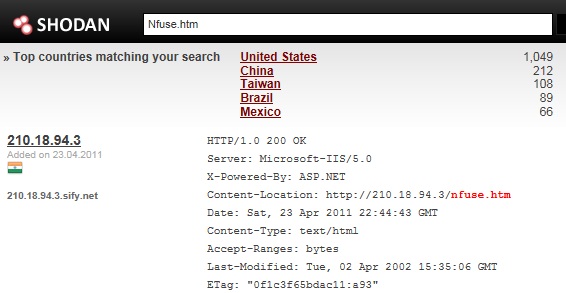

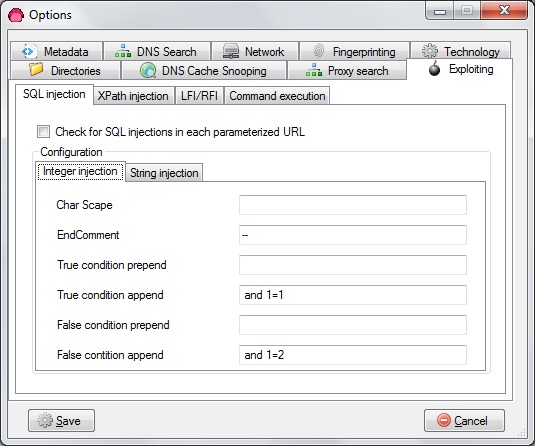

En dicho servidor se almacenaban datos de los ePads que se habían vendido. Por supuesto, la página donde se guardaban los datos tenía SQL Injection y cualquiera podría entrar a comprobar esos datos – que eran más falsos que Judas -.

Tras publicar eso, decidieron spammear en blogs de renombre con comentarios para que la gente se fuera enterando de la noticia y conseguir efecto amplificación con nuevas publicaciones en blogs, periódicos, etc… y algo así consiguieron.

Los primeros que yo recuerdo en publicar esta historia fueron mis amigos de Dragonjar, que tras hacer todas las pruebas escribieron un

buen reportaje al respecto. He de decir, y así lo comenté con los alumnos, que meter esta noticia no era tan descabellado y complicado, ya que: El ePad existe, el ePad se vende por Internet y troyanos para Android tienes de todos los colores, tamaños y sabores - hasta de vainilla -.

Sin embargo, estos pájaros que tengo por alumnos, y la malvada mente de su tutor se pusieron un objetivo,

metérmela a mí. Y se pusieron manos a la obra. Yo ya había leído la noticia en

Dragonjar, pero … como era de Android y un ataque por Ebay, pues no me apeteció escribir de ello. No he visto un ePad más que en fotos.

Como soy bastante malo contestando e-mails, con la cuenta falsa de Linkedin me agregaron al linkedin, y yo, que agrego a todo el mundo, le acepté sin más dilación. Después me pusieron un correo electrónico para pedirme que les ayudara a difundir la noticia, pero no contesté por falta de tiempo. Una semana más tarde me insistieron, y ya les respondí que vería que podía hacer para ayudarle a que la gente conociera su historia. Como ya había leído en Dragonjar, - sé que ellos prueban las cosas -, y no quería ser descortés con alguien que me pide algo, les dije que haría algo, pero… no encontré ni la forma ni el momento.

Su director de proyecto – me lo puedo imaginar nervioso y con fruición malvada en su cuartel general – les dijo que tenían que conseguir que yo cayera en el rumor, lo que deja claro que esto ya era un APT para mí y no un rumor cualquiera, con lo que me volvieron a enviar otro correo insistiéndome sobre el tema.

Con este tercer correo ya les dije que hablaría para publicarlo en

Seguridad Apple y se lo pasé a un compañero que se encargó de redactar el post. Así que salió una noticia contando la historia de esta persona, por lo que al final me cazaron.

El día que se publicó

la noticia en Seguridad Apple el servidor chino estaba caído y no se pudo probar nada. Eso obligó a ser prudente con la redaccion, por lo que no se afirmaba que los ePad vinieran troyanizados, sino que podría ser solo este caso, pero

en todo momento se da por cierto el caso del protagonista.

La verdad es que me reí viendo la presentación ayer, mientras su tutor sonreía con cara de

ca•$$”•$5n y

Alejandro Ramos hacía de

Nelson - señalándome decía

“ha,ha” [

A ver si acabas el libro en vez cachondearte de mí, ca32423Asdf] -. Así que aquí queda esto, como penitencia.

La verdad es que el nivel de los proyectos que se han presentado este año en el

Master de Seguridad de la UEM ha sido muy bueno y he de felicitar a todos los que están dejándose su tiempo los viernes y sábados de todo un año por hacerlo. Se lo han currado, por lo que la nota mínima que se ha puesto ha sido de …

Por la seguridad personal de estos tres pájaros, para evitar que los de ePad les denuncien por difamación o les manden alguna visita inesperada, voy a mantenerlos en el anonimato. Además, utilizaron una foto de Internet de un tipo para suplantar la identidad, que espero que LES DENUNCIE, y se le caiga el pelo al director del proyecto }:) Muy buen trabajo chavales.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS