PrintListener: Cómo clonarte las huellas digitales por el sonido de deslizar un control en la pantalla del móvil

Reconozco que cuando lei el título de este trabajo lo primero que hice fue mirar a ver si era el 1 de Abril - día de los inocentes en Estados Unidos -, luego me fijé que los investigadores eran de China y me hizo leérmelo con más detalle. Y sí, lo que hace este trabajo es justo lo que dice el título, clonarte la huella dactilar a partir del sonido que hace tu huella en el micrófono del terminal móvil cuando deslizas un control por la pantalla del smartphone.

Es cierto que el "touch" depende del agarre y deslizamiento de nuestra huella digital y por la pantalla, y nuestras huellas digitales son parte fundamental de nuestro agarre. Por eso cuando se nos mojan las manos, las huellas de los dedos de nuestras manos se encogen, y nos permiten tener más agarre en superficies mojadas. Así que algo había, y por eso me lo leí y os lo traigo por aquí.

Figura 2: "PrintListener: Uncovering the Vulnerability of Fingerprint Authentication via the Finger Friction Sound".

El trabajo se llama "PrintListener: Uncovering the Vulnerability of Fingerprint Authentication via the Finger Friction Sound", y básicamente plantea un escenario de ataque en el que una aplicación maliciosa puede "forzarte" a desplazar controles por la pantalla, al mismo tiempo que graba el sonido que genera esa fricción en el micrófono del terminal.

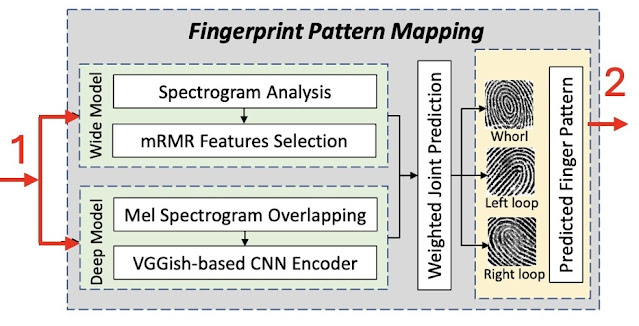

Figura 3: Esquema del trabajo de PrintListener.

Con este sonido, se procede después a analizar la onda de audio generada, con diferentes modelos para lograr, primero descubrir el tipo de huella dactilar que se tiene, y después algún patrón de minucias basadas en los datos de entrenamiento.

Lo ideal es que el atacante controle la app móvil y pueda forzar el deslizado que desee, ya sea un desplazamiento lateral hay un lado o hacia el otro, un giro o un scroll horizontal o vertical. Si esto es así, se controla el tipo de audio que se desea captura para conseguir la información deseada.

Al final, cuando se hace presión en la pantalla para hacer "Touch", las zonas de agarre se ven en el mapa topográfico de la Figura 5, donde la presión mayor es más "roja", y por tanto es totalmente diferente si la huella tiene el giro hacia la izquierda, hacia la derecha, o si tiene una espiral en la huella. Así que su sonido de fricción será diferente.

Esto permite clasificar, a partir del sonido, si la huella es de tipo Left Loop, Whorl o Right Loop, algo en lo que el éxito es bastante alto en las pruebas experimentales que se muestran en el artículo de la publicación. Incluso cuando se prueba con huellas de dedos difuminadas (donde la huella dactilar del dedo está muy "lijada"), tal y como se ve en la imagen anterior.

El proceso de reconstrucción de la huella dactilar

Ahora que ya tenemos claro que se puede clasificar la huella dactilar a partir del sonido, el proceso que plantean en el trabajo se basa en tres fases con diferentes experimentos. Primero, se puede forzar un gesto de desplazamiento diferente, se graba el audio y se preprocesa la señal de audio para que sea útil en los algoritmos de clasificación.

Segundo, se clasifican las huellas para saber si es Left Loop, Right Loop o Whorl, usando dos modelos - en amplitud y en profundidad - usando redes neuronales convolucionales (CNN) para generar las huellas patrón.

Una vez que se sabe qué tipo de huella y se tiene una imagen previa sobre la que trabajar, se trata de generar la huella concreta que puede ser a partir de un procesado detallado del audio sabiendo ya qué tipo de huella es, para ello lo más difícil es generar bien el centro del Loop o del Whorl, y luego definir las minucias por zonas.

En la primera fase, con tener un DataSet entrenado de datos que mezclen tipos de huellas, tipos de gestos y tipos de sonidos capturados, entrenar los clasificadores no parece "tan" complejo, pero lo que sorprende es que tras la fase de generar la huella final, los resultados, con diferentes gestos, diferentes tipos de huellas, y diferentes algoritmos, consiguen resultados válidos.

Según describen en el artículo logran saltarse probando hasta cinco veces por huella generada, el 27.9% de las pruebas de verificación de huella en sistemas de autenticación biométrica con huellas dactilares parciales, y el 9.3% en aquellos que piden la huella completa. Y no deja de ser sorprendente que sea así.

¡Saludos Malignos!

Autor: Chema Alonso (Contactar con Chema Alonso)

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

No hay comentarios:

Publicar un comentario