Si es que van pidiendo guerra

En muchas auditorías que tenemos que hacer en el curro, la historia comienza con una llamada del tipo “me han cambiado la página de inicio”, “me han quitado de Google por estar sirviendo malware desde mi web” o el clásico “me han borrado todo y no tengo backup!”.

Cuando tienes que hacer una auditoría que empieza así… sabes que va a ser coser y cantar. Alguna cagada gorda tienen. Y sí, siempre sale un RFI, un panel de control con SQL Injection, una base de datos con contraseñas sin cifrar y alguna bonita forma de calzar una Shell. Sorprendentemente, no pasa todo lo que debería pasar, porque hay mucha gente que aún no ha tomado conciencia de los riesgos de no preocuparse por la seguridad. Y de eso va esta historia de domingo.

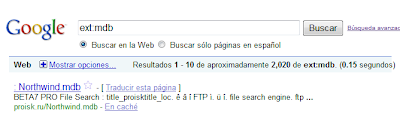

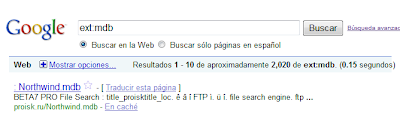

Estaba yo matando el tiempo en esas cosas que se suelen hacer, ya sabes, buscar alguna manera de dar por saco. Como dice el dicho, “Cuando el diablo no sabe qué hacer…”. En concreto quería hacer un conteo de cuantas bases de datos .mdb quedan publicadas y localizables con información sensible en España. Ya sabes, solo por jugar un rato.

Figura 1: Pues todavía quedan mdbs por ahí...

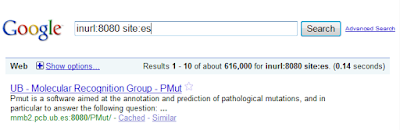

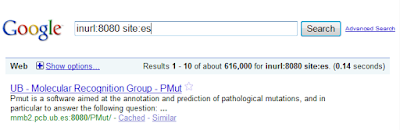

En uno de los links me apareció una URL con el puerto 8080 y pensé: “Coño, esos sitios sí que son graciosos. Vamos a buscar webs por el 8080 y así veo que puertos curiosos acaban indexados en Google”.

Figura 2: Buscando 8080s

Una vez ahí, me acordé de que en una auditoría nos había tocado un JBoss en el que el usuario era admin y la password [Una de las tres primeras que se te ocurra] y decidí buscar los Tomcat con el status abierto por el puerto 8080 y ver si esto era muy típico. Aparecieron un cerro de Tomcats, y … un montón de JBOSS.

Figura 3: Buscando el status del TomCat

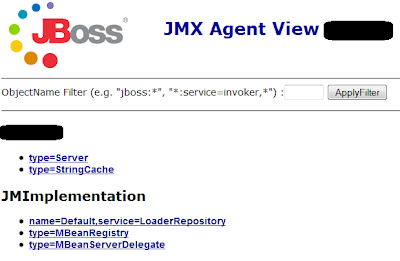

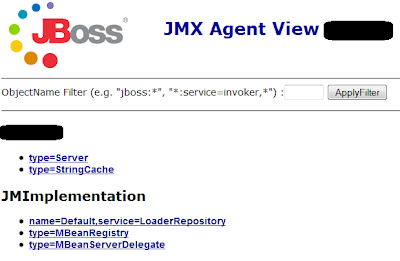

En los JBOSS, normalmente se instala una consola de administración web y la consola JMX. Si el sitio tiene abierto el path por defecto basta con que pidas el directorio principal y te sale la ventana principal de JBOSS.

Figura 4: Página principal de JBOSS

Pero si no, es tan sencillo como pedir /web-console/ o /jmx-console/. Tras probar con los tres primeros al azar, los tres permitían entrar con admin[una de las tres primeras que se te ocurra]

Figura 5: Web-Console de un JBOSS

Tras jugar un poco con ellos, la gran mayoría son vulnerables a ese par de contraseñas por defecto en la que la password es igual que el nombre. De hecho, una vez que estás en ese punto de la consola de administración, basta con crear un Web Archiver [war file] y crear una nueva aplicación en el sitio web. Tienes un guía muy chula sobre cómo hacer esto en: Hacking JBOSS.

En la consola JMX puedes acceder a un montón de información chula. Para entrar, tan sencillo como pedir /jmx-console/ y listo.

Figura 6: JMX-console de un JBOSS

Y haciendo búsqueda por las configuraciones de la conexión a la base de datos, puedes ver las opciones seleccionadas.

Figura 7: Configuración de la base de datos

Sí, sa, y me lo he encontrado en varios que iban sobre Microsoft. Pero también he visto un JBOSS corriendo como root. Otra parte chula es la configuración de correo, en el servicio mail. Para montar una aplicación de SPAM es perfecto.

Mirando algo de información, he visto que esto lleva así desde tiempo ha, y hay un Google Dork para detectar sitios que directamente no piden usuario y contraseña. Es decir, para que subas tu Shell y… ¿vamos, es esto serio? ¿Esto es de coña, no?

intitle:”jboss management console” “application server” version inurl:”web-console”

Pues sí, el Google Dork busca la página se server-info. Y una vez que estés en el sitio, busca las consolas pidiendo /web-console/ y /jmx-console/ Si es que van pidiendo guerra…

Saludos Malignos!

Cuando tienes que hacer una auditoría que empieza así… sabes que va a ser coser y cantar. Alguna cagada gorda tienen. Y sí, siempre sale un RFI, un panel de control con SQL Injection, una base de datos con contraseñas sin cifrar y alguna bonita forma de calzar una Shell. Sorprendentemente, no pasa todo lo que debería pasar, porque hay mucha gente que aún no ha tomado conciencia de los riesgos de no preocuparse por la seguridad. Y de eso va esta historia de domingo.

Estaba yo matando el tiempo en esas cosas que se suelen hacer, ya sabes, buscar alguna manera de dar por saco. Como dice el dicho, “Cuando el diablo no sabe qué hacer…”. En concreto quería hacer un conteo de cuantas bases de datos .mdb quedan publicadas y localizables con información sensible en España. Ya sabes, solo por jugar un rato.

Figura 1: Pues todavía quedan mdbs por ahí...

En uno de los links me apareció una URL con el puerto 8080 y pensé: “Coño, esos sitios sí que son graciosos. Vamos a buscar webs por el 8080 y así veo que puertos curiosos acaban indexados en Google”.

Figura 2: Buscando 8080s

Una vez ahí, me acordé de que en una auditoría nos había tocado un JBoss en el que el usuario era admin y la password [Una de las tres primeras que se te ocurra] y decidí buscar los Tomcat con el status abierto por el puerto 8080 y ver si esto era muy típico. Aparecieron un cerro de Tomcats, y … un montón de JBOSS.

Figura 3: Buscando el status del TomCat

En los JBOSS, normalmente se instala una consola de administración web y la consola JMX. Si el sitio tiene abierto el path por defecto basta con que pidas el directorio principal y te sale la ventana principal de JBOSS.

Figura 4: Página principal de JBOSS

Pero si no, es tan sencillo como pedir /web-console/ o /jmx-console/. Tras probar con los tres primeros al azar, los tres permitían entrar con admin[una de las tres primeras que se te ocurra]

Figura 5: Web-Console de un JBOSS

Tras jugar un poco con ellos, la gran mayoría son vulnerables a ese par de contraseñas por defecto en la que la password es igual que el nombre. De hecho, una vez que estás en ese punto de la consola de administración, basta con crear un Web Archiver [war file] y crear una nueva aplicación en el sitio web. Tienes un guía muy chula sobre cómo hacer esto en: Hacking JBOSS.

En la consola JMX puedes acceder a un montón de información chula. Para entrar, tan sencillo como pedir /jmx-console/ y listo.

Figura 6: JMX-console de un JBOSS

Y haciendo búsqueda por las configuraciones de la conexión a la base de datos, puedes ver las opciones seleccionadas.

Figura 7: Configuración de la base de datos

Sí, sa, y me lo he encontrado en varios que iban sobre Microsoft. Pero también he visto un JBOSS corriendo como root. Otra parte chula es la configuración de correo, en el servicio mail. Para montar una aplicación de SPAM es perfecto.

Mirando algo de información, he visto que esto lleva así desde tiempo ha, y hay un Google Dork para detectar sitios que directamente no piden usuario y contraseña. Es decir, para que subas tu Shell y… ¿vamos, es esto serio? ¿Esto es de coña, no?

intitle:”jboss management console” “application server” version inurl:”web-console”

Pues sí, el Google Dork busca la página se server-info. Y una vez que estés en el sitio, busca las consolas pidiendo /web-console/ y /jmx-console/ Si es que van pidiendo guerra…

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

13 comentarios:

Y una vez que descubres cosas así, ¿qué procedimiento llevas a cabo?

¿Informas a los afectados directamente o a alguna institución?

¿Se considera intrusión por tu parte y puede tener alguna repercusión sobre ti?

Realmente la pregunta es: ¿Y después qué? Sobre todo en caso de no ser una profesional de este sector, que a lo mejor puede usar esta posición para mitigar repercusiones.

Un saludo.

Chema la culpa es de los padres..xDD

@svoboda.. a todos nos da alguna vez por avisar, una y no mas, generalmente por el caso omiso que suelen hacer..

Saludos!

@CentOS: Alguna vez he avisado, en mi universidad por ejemplo, y si que han hecho caso. Pero ya avisar fuera del entorno (por así decirlo), da como más respeto, porque no se sabe si el afectado se lo va a tomar ha bien o a mal, bueno, o a ignorarlo como has añadido. Pero que lo ignoren es lo de menos, me preocupa más que lo tomen a mal.

Yo tengo cerca un caso en el que incluso le denunciaron porque para avisar había entrado... };)

Tienes mis reflexiones en este post

Como avisar de un bug en una web

Tras ver cierto caso yo no lo haría... XD, que los administradores tienen mucho amor propio y consideran que les cuestionas su trabajo y toman represerias luego... Que luego vienen los verdes a casa... y sacan petroleo de nuestro disco duro jeje. Pienso que lo mejor es seguir la ley de ver, oir, echarte unas risas y callar :)

Aún recuerdo la cara que se le quedó a uno de nuestros clientes (que iba bastante de guay con que sus sistemas eran seguros, por cierto), cuando le pusimos el "screencast de la auditoría" precisamente desplegando un WAR de ese estilo en el Tomcat (admin/admin) corriendo como SYSTEM en Windows 2000. Luego instalar netcat, pstools, etc. y nada, un poquito de acceso a consola como SYSTEM en el servidor, copia de algunos archivillos interesantes, el dbvisualizer para conectarse al oracle y hacer unas consultas, unos nmaps y traceroutes internos, etc. Parando el Oracle WAS para reutilizar el puerto para la conexión a Oracle y saltarnos el cortafuegos en horas en que no se usaba el WAS (por la tarde, era un organismo público).

El tipo estuvo callado durante toda la presentación, y al final dijo sólo "me habéis destrozado las vacaciones" (era el viernes justo antes de semana santa). Juas.

Pero al menos, en este caso, la auditoría fue sin que pasara nada previamente: si te han llamado para que audites cuando ya ha habido una intrusión, lo están haciendo mal.

Pido consejo de todos aqui:

Mi amigo y yo somos egresados de la universidad local de la ciudad donde vivimos, y tras de manera muy autodidacta dedicarnos un tiempin a estudiar seguridad (sobre todo aqui, en este blog) hemos hecho un par de pruebitas y resulta que la web de la universidad esta llena de huecos y ya tenemos hasta los medios para hacernos con toda la base de datos. Tenemos pensado hacer el ejercicio y documentarlo completamente.

Mi post aqui va porque mi amigo y yo queremos dar una conferencia en la universidad en alguno de esos congresos que se hacen con el articulo que hayamos escrito (que va de tecnicas blind SQL injection aplicados a la web de la universidad) con fines completamente cientificos/academicos/de reconocimiento, es decir no nos interesa que nos contraten para securizar su web. Pero sera que podemos pararnos frente a estudiantes y profesores y revelarles a todos la prueba de que el sistema online de nuestra escuela esta llena de huecos y mostrarles el ejemplo de como nos la "cepillamos"?

Quiero saber que me pueden aconsejar aqui, que alternativas tiene la persona que quiere hacer lo que quiero hacer yo? O definitivamente debemos quedarnos callados?

Opino que si el Maligno da pistas sobre como encontrar presas fáciles es porque de alguna manera desea incentivar el castigo, mas sabiendo el tipo de gente que pulula por su blog.

Me parece que si Maligno facilita información sobre como encontrar presas fáciles es porque desea incentivar su correctivo, mas sabiendo el tipo de gente que pulula por su blog.

@SQLIer, no,no. Yo lo publico porque me parece un tema interesante para gente preocupada por la seguridad y por enlazar el documento que enseña como explotarlo. Este blog es para técnicos que les interese la seguridad. Para nada deseo que se ataque ninguna de esas páginas. Sed buenos....

Pues llamadme tonto, pero en web-console no me aparece nada. Aparece el logo de Java y luego nada más.

SQLIer;

Considere este site como um "estímulo" para os administradores de redes preguiçosos que ficam o dia inteiro comendo rosquinhas e não fazem seu trabalho. Esse blog não está cometendo nenhum crime, publicando falhas nos servidores/sistemas. Uma vez que todos aqui descritos já POSSUEM CORREÇÃO. Saberia disso se começasse a trabalhar e não só criticar blogs alheis.

Maligno;

ÓTIMO TRABALHO! Meus parabéns pelo o blog e pela a iniciativa. A partir de agora, passei a ser seu fãn. Blog muito rico em informações, não deixa nada a desejar, e é uma boa para os administradores de rede que se preocupam com a segurança dos seus OS, e dos seus trabalhos (rsrs). Continue assim. Eu lhe saudo.

Publicar un comentario