El jefe hackeó la base de datos o cómo liarla poniendo un iPad/iPhone para leer el correo corporativo de la empresa

Tengo un iPad, al igual que tenemos iPhone en la empresa para lo que ya os podéis imaginar. No íbamos a hacer el Curso de análisis forense de dispositivos móviles o el Whitepaper de cumplimiento legal de iPad sin trastear con ellos. Así que, muchos días, me paso el tiempo con mi iPad enredando y aprendiendo más cosas de él, y hay una cosa me tiene loco, y me deja sin palabras: El cliente de correo electrónico.

El Mail

Los dispositivos iPad vienen con un cliente de correo que se llama Mail – viva la simpleza – que se configura con las cuentas que queráis de Gmail, Exchange, POP3, etcétera… todo muy bonito, pero una autentica basura en cuanto a seguridad informática. Y aquí, vamos a hacer un bonito viaje al pasado para regresar a la época de los Gun’s and Roses.

Una de las primeras cosas que me maravilló es que no puedes tocar nada. No puedes crear reglas de gestión de correo, no puedes configurar opciones de lectura especiales y no puedes ver el código fuente del correo electrónico. Es decir, es la herramienta perfecta para hacer spoofing de direcciones de correo electrónico, ya que si el usuario ha proclamado que lee el correo solo desde el iPad no va a tener forma de descubrir el engaño.

El bloqueo del contenido externo en HTML

Sin duda, lo peor de todo es que, en el año 2011 volvemos a tener un cliente de correo que por defecto hace la lectura de correo electrónico HTML haciendo peticiones de archivos vinculados. Y esto es un gran fail.

Figura 1: Modificamos una imagen para incluirla desde un servidor remoto

En primer lugar, gracias a esta característica se puede conocer la dirección IP desde la que está leyéndose el correo, y si es a través de una conexión GPRS/3G averiguar la operadora. ¿Para qué puede ser importante esto? Joder, pues para preparar el ataque de Spoofing de operadora como hace la gente de Taddong.

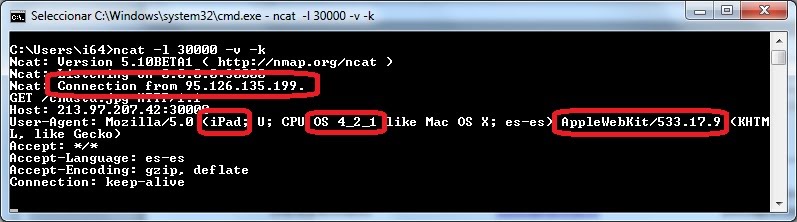

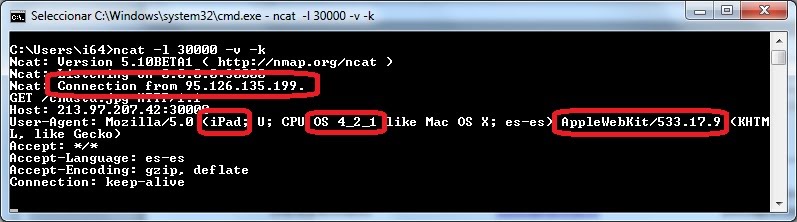

Figura 2: El cliente Mail de iPad/iPhone/iPod pide el recurso sin preguntar

La siguiente cosa que llama la atención es que, además de conocerse la dirección IP y la operadora, en el caso de que se esté conectando a través de una red WiFi, se puede saber, más o menos, en qué región está la persona que lo está leyendo mediante sistemas de geoposicionamiento de IP. Así que si el jefe se ha ido de fiesta a Toledo y dice que está en una reunión en Madrid, cantará. Sí, es cierto, hay falsos positivos, pero… ya los podemos investigar después. Es la magia de los indicios, que te llevan a las pruebas si son correctos.

Figura 3: Geoposicionamiento de la dirección IP con IP2Location

La siguiente cagada es el fingerprinting de software pues, como se puede ver en la imagen capturada, es USER-AGENT del dispositivo canta que es un iPad con la versión exacta del sistema operativo iOS, así que ya sabes cuál es el exploit que hay que enviarle. Además con el iPad puedes completar el análisis con el iTunes snooping tan gracioso que permite saber todos los programas instalados en él.

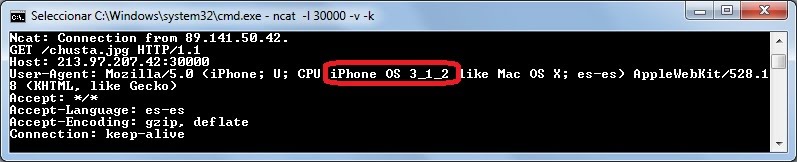

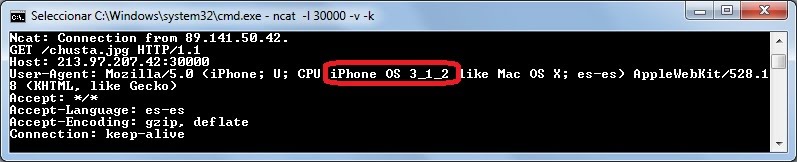

Figura 4: Petición desde un iPhone con iOS 3.1.2

Por supuesto, si es un iPhone antiguo, es decir, 1G, 2G o 3G, ya no tienen soporte, pues Apple los ha dejado sin parches de seguridad.

Figura 5: Inclusión de una imagen que hace un SQL Injection

Por último, lo más divertido es que, si un compañero cabrón quiere joderle la vida al responsable de sistemas puede hacer que sea el mismo jefe el que se cargue la base datos, haciendo un truco similar al que hacíamos de en el artículo de Buscadores como armas de destrucción másiva.

La idea es tan sencilla como enviarle un correo electrónico con la URL del ataque de SQL Injection al jefe. Nada más leerlo en su iPad se cepillará la aplicación y a ver como se lo explicas cuando después de hacer una denuncia y pedir una orden judicial que permita conocer la persona que estaba conectado a la 3G del operador de turno a una hora concreta y se descubra que era tu jefe. Es una buena putada.

Figura 6: El jefe haciendo un drop table empleados

De verdad, si has desplegado estos cacharros en tu empresa… lo siento, vas jodido. La seguridad es lamentable, el cumplimiento de la LOPD y el ENS es bastante jodido y … sabiendo todo esto ¿No os preocupa que los jueces antiterroristas usen iPad en los juzgados?

Figura 7: El juez Bermudez con su iPad en un juzgado

Pero ... ¿y lo que vacila el juez qué? ¿Eso no cuenta?

Saludos Malignos!

Actualización 1: Cómo usar esta característica para ganar votaciones online

Actualización 2: En iOS 6 Apple arregló esta configuración por defecto en Mail.

El Mail

Los dispositivos iPad vienen con un cliente de correo que se llama Mail – viva la simpleza – que se configura con las cuentas que queráis de Gmail, Exchange, POP3, etcétera… todo muy bonito, pero una autentica basura en cuanto a seguridad informática. Y aquí, vamos a hacer un bonito viaje al pasado para regresar a la época de los Gun’s and Roses.

Una de las primeras cosas que me maravilló es que no puedes tocar nada. No puedes crear reglas de gestión de correo, no puedes configurar opciones de lectura especiales y no puedes ver el código fuente del correo electrónico. Es decir, es la herramienta perfecta para hacer spoofing de direcciones de correo electrónico, ya que si el usuario ha proclamado que lee el correo solo desde el iPad no va a tener forma de descubrir el engaño.

El bloqueo del contenido externo en HTML

Sin duda, lo peor de todo es que, en el año 2011 volvemos a tener un cliente de correo que por defecto hace la lectura de correo electrónico HTML haciendo peticiones de archivos vinculados. Y esto es un gran fail.

Figura 1: Modificamos una imagen para incluirla desde un servidor remoto

En primer lugar, gracias a esta característica se puede conocer la dirección IP desde la que está leyéndose el correo, y si es a través de una conexión GPRS/3G averiguar la operadora. ¿Para qué puede ser importante esto? Joder, pues para preparar el ataque de Spoofing de operadora como hace la gente de Taddong.

Figura 2: El cliente Mail de iPad/iPhone/iPod pide el recurso sin preguntar

La siguiente cosa que llama la atención es que, además de conocerse la dirección IP y la operadora, en el caso de que se esté conectando a través de una red WiFi, se puede saber, más o menos, en qué región está la persona que lo está leyendo mediante sistemas de geoposicionamiento de IP. Así que si el jefe se ha ido de fiesta a Toledo y dice que está en una reunión en Madrid, cantará. Sí, es cierto, hay falsos positivos, pero… ya los podemos investigar después. Es la magia de los indicios, que te llevan a las pruebas si son correctos.

Figura 3: Geoposicionamiento de la dirección IP con IP2Location

La siguiente cagada es el fingerprinting de software pues, como se puede ver en la imagen capturada, es USER-AGENT del dispositivo canta que es un iPad con la versión exacta del sistema operativo iOS, así que ya sabes cuál es el exploit que hay que enviarle. Además con el iPad puedes completar el análisis con el iTunes snooping tan gracioso que permite saber todos los programas instalados en él.

Figura 4: Petición desde un iPhone con iOS 3.1.2

Por supuesto, si es un iPhone antiguo, es decir, 1G, 2G o 3G, ya no tienen soporte, pues Apple los ha dejado sin parches de seguridad.

Figura 5: Inclusión de una imagen que hace un SQL Injection

Por último, lo más divertido es que, si un compañero cabrón quiere joderle la vida al responsable de sistemas puede hacer que sea el mismo jefe el que se cargue la base datos, haciendo un truco similar al que hacíamos de en el artículo de Buscadores como armas de destrucción másiva.

La idea es tan sencilla como enviarle un correo electrónico con la URL del ataque de SQL Injection al jefe. Nada más leerlo en su iPad se cepillará la aplicación y a ver como se lo explicas cuando después de hacer una denuncia y pedir una orden judicial que permita conocer la persona que estaba conectado a la 3G del operador de turno a una hora concreta y se descubra que era tu jefe. Es una buena putada.

Figura 6: El jefe haciendo un drop table empleados

De verdad, si has desplegado estos cacharros en tu empresa… lo siento, vas jodido. La seguridad es lamentable, el cumplimiento de la LOPD y el ENS es bastante jodido y … sabiendo todo esto ¿No os preocupa que los jueces antiterroristas usen iPad en los juzgados?

Figura 7: El juez Bermudez con su iPad en un juzgado

Pero ... ¿y lo que vacila el juez qué? ¿Eso no cuenta?

Saludos Malignos!

Actualización 1: Cómo usar esta característica para ganar votaciones online

Actualización 2: En iOS 6 Apple arregló esta configuración por defecto en Mail.

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

75 comentarios:

Y hay alguna alternativa que merezca la pena o tenemos que leer el correo desde los navegadores

Me quieres decir que los jefes no solo saben sino que habitualmente verifican las cabeceras técnicas del correo y que tienen desactivada la carga de imágenes??

Por cierto, en el iPhone al menos si que se puede configurar la carga de imágenes

En muchos clientes de correo modernos la carga de imagenes externas viene deshabilitada por defecto (no asi la de imagenes embebidas en el propio correo), asi que no importa si el jefe sabe o no configurarlo, no deberia darse nunca la situacion en que importe.

Un FAIL con todas las letras, realmente...

Lo que no entendiste Chema es que esa es "the Apple's way".

jajaja

Maligno... una pregunta, solo por curiosidad, ¿Qué móvil usas? Si se puede saber...

Y luego te vendrán en la página con la afirmación categórica de "con iPad navegar por internet es seguro" :)

Muy chulo el ataque de David y Jose a redes 2G/3G, ni se me había pasado por la cabeza hacer un jamming para forzar el fallback a 2/2.5G =)

Tal vez lo que debería hacerse es cargar las imágenes desde un servidor externo de confianza, ¿no?

Comentándolo en la oficina creemos que no hay nada de que preocuparse el Sr juez estará jugando al Angry Birds..

Muy bueno, Maligno.

El 'DROP TABLE empleados;', todo un clásico.

Por cierto, ¿sabéis que os han bloqueado esta entrada en Facebook? :)

Pues nada, se instala uno Thunderbird para ipad y listo.....será por alternativas.....

Amigo chema, este post te vale lo mismo para iphone que ipad que cualquier otra cosa. El tema de localización basta con que te responda un correo o te lo mande, miras encabezados y listo, el tema de las imágenes es configurable y el problema de hacer un sql injection no está en el iphone sino en el server vulnerable, además todos los sistemas de correo hacen fingerprinting... Por otro lado lo de taddong es para cualquier movil no para iphone e ipad, pero es cierto que con poner iphone e ipad atraes más público al blog.... no seamos sensacionalistas please...

@Anónimo, si piensas que el resto de los sistemas no permiten ver el código fuente del mensaje, que por defecto carga el contenido externo y que indica la versión exacta del sistema operativo en el USER-AGENT es que no has usado muchos sitemas de correo electrónico.

Cambiar una computadora portátil por un iPad es retrodecer años en seguridad.

Saludos!

La gente parece que no se entera o no lee bien, o no se para a investigar lo que se dice, y menos mal que Chema lo ha recalcado:

<<>>

Imaginad otra cosa que no sea una imagen...

No conocía IP2Location, pero en nuestro caso nos ubica en Bilbao o Madrid... ¡y estamos en Barcelona!

Prueba con MaxMind (aunque me extrañaría que no lo conocieras ya). Las veces que lo he usado me ha dado resultados muy acertados.

Saludos.

1. La geolocalización no es exacta. La IP va en los encabezados así que no hay problema en que cargue de un server externo la imágen.

2. La carga de imágenes en servidores externos no es problemática per se, puedes desactivarla a nivel de servidor.

3. El drop table es una inyección, dos collejas al que ha hecho la aplicación, y contratar mejores programadores.

A ver si te crees que, aunque clientes de escritorio puedan tener las imágenes desactivadas by default, el usuario base no les da a mostrar todas. Y a ver si te crees, que se van a parar a leer un código fuente que simplemente no entienden.

Ni idea de seguridad tienes, por lo que veo.

Como vienen los manzanitos trolleros enfadados a la carga contra el blog. Un poquito de sentido crítico, que con la pasta que os gastáis en vuestros juguetitos de la manzana deberíais de exigir que al menos tuvieran la decencia de dejar configurar los super programas de Apple, esos que aumentan la UX y son la reostia en verso.

Sois peores que los fanboys de Microsoft vaya tela.

@Anonimo troll de los puntos:

1) Lo pone en el post, por eso diferencio entre indicio y prueba. Se ve que has estado en 0 juicios como perito.

2) La carga de imágenes no es controlada ni por GPOS ni por políticas de ActiveSync. Debería venir capada por defecto.

3) Efectívamente, que a veces solo puede hacerse desde la Intranet, y en este caso se puede hacer desde fuera.

Tú si que sabes poco de seguridad, que dices unas tontunas... Anda, vente y hablamos en directo.

Saludos!

Sin querer entrar en vuestro flame, pero aclarando un punto, Chema tiene razón. Que un lector haga carga de recursos remotos sin pedirle permiso al usuario tiene muchas (malas) implicaciones.

Entre ellas, que con que esa "imagen" sea un scrip que haga log del terminal IP y de vete-tú-a-saber-qué-coño-cabeceras-pone-eso, tengas a tus usuarios "localizados".

Y puede que para el usuario consumer o soho no tenga importancia, pero a mí sí me importa Y MUCHO que se sepa por qué nodos va pasando uno de los usuarios de mi organización.

Hay formas de securizar estos dispositivos de todas formas, pasando por gestores como Afaria y otros mecanismos de securización.

Tampoco hay que ser tan alarmista.

Chema deberías ocultar tu IP de las imágenes, no sea que... :)

Tienes más razon que un santo

Esto tenía que enviartelo, y no sabía como...

http://wtf.microsiervos.com/mundoreal/instruccion-sql-evitar-multas-trafico.html

(no, no soy spam, a pesar del inicio del comentario :-P)

He llegado aquí por un tuit.

Una entrada genial, jajaja.

exploit for Internet Explorer 9 on Win7 SP1 is now available for our Gov customers. Unpatched vuln + ASLR/DEP/Sandbox bypass

@Anonimo de "no seamos sensacionalistas please...": no tengo IPhone/IPad a mano para probarlo, pero lo que dicen los chicos de Taddong es que no permiten configurarlos para deshabilitar el fallback a 2G al perder la señal 3G (yo en mi móvil puedo elegir "sólo WCDMA" por ejemplo), que es una de las formas de protegerte del ataque.

¿Hola sin H? la imagen tambien es un fail! xD

Mucho analisis forense y tal. Pero tan facil como ver quien envia el correo con el exploid al jefe. Para ir preparando el despido y la demanda.

Olvidar la tabla empleados y centremonos en la tabla nominas. update nominas with salario=12*salario. Con algo de suerte es menos evidente y tus compañeros lo agradeceran.

Menos mal que alguien que sabe de lo que habla nos ilustra en estos temas, que si no los manzanitos estaríamos con el culo al aire.

Si es que, ¿qué ejecutivo no mira el código fuente de sus correos hoy en día? ¿Qué empresa puede permitirse el lujo de comunicarse con sus clientes sin hacer esta básica comprobación cada vez que recibimos un correo? Porque todos sabemos que si un empleado tienen dudas de la veracidad del que lo envía será el mismo el que se ponga a indagar en las cabeceras del correo. Por supuesto en ese caso hipotético nunca hablará con el informático, y si le ayudara sería una pérdida de tiempo porque todos sabemos que, una vez recibido el correo en el agujero negro que es el iPad, no hay manera humana de sacarlo de ahí, ni copias ni nada.

Dejando de lado eso, lo que más me molesta es que Apple esconda los perfiles de seguridad diseñados para empresas en una extraña web.

http://www.apple.com/iphone/business/integration/

Mira que dar la opción de no cargar archivos externos en el correo y esconderla detrás de un programa gratuito para generar perfiles... Pero claro, tienen que hacerle la vida imposible a los informáticos, ya ni siquiera sistemas vulnerables a unas simples SQL injections están a salvo. Los de sistemas no tienen la culpa que los de desarrollo sean unos incompetentes, hombre ya.

Pero, hey, como guión de CSI la entrada te ha quedado de puta madre.

Perdón, soy el de antes. Ahora sí que estoy cabreado con Apple. ¡Pero si los tíos han escondido una opción en el propio iPad para evitar cargar imágenes externas por defecto!

http://www.makeuseof.com/tag/guide-setting-ipad-part-2/

Al de antes:

Si consideras que la opción de cargarimágenes del mail está escondida en Ajustes > Correo es que más que un iPhone o iPad lo que tú necesitas es una Nintendo. Vamos, que no tienes niputaidea :)

"iPad vienen con un cliente de correo que se llama Mail – viva la simpleza – que se configura"

Curiosamente, mismo nombre que el cliente de correo por defecto en Vista. :P

http://es.wikipedia.org/wiki/Windows_Mail

@Anónimo de Mail y Windows Mail. Si lo adoro!! Me hubiera gustado más iPad Mail, pero entiendo que le pusieron Mail para luego registrar la marca.

@Anónimo del link de business. No veo en ningún sitio que se pueda gestionar esa opción, tras leerme el documento completo. }:))

Aún así, Security By Default es algo fundamental, my friend }:))

Me encanta el post!! ;) Y dp todos quieres Apple, y dp se preguntan pq se filtran las cosas...LoL

Chema, para cuando un análisis similar del correo de las Blackberry??

Ampliamente utilizado en entornos corporativos.

Maligno si se puedeconfigurar la carga de imagenes

Configuración / correo / correo / Cargar imagenes

Saludos

lindo parar hacerle " Attacking intranet from internet " }:-)

El metodo que se muestra aqui es completamente absurdo.

Vamos a empezar por partes:

*La carga de imagenes se desactiva desde las opciones del menu, como indican mas arriba.

*Los filtros de correo se pueden establecer con el Jailbreak ya que todos coincidimos que el IOS es muy limitado (como el MacOs X)

*Sobre la famosa inyeccion sql, no solo tienes que disponer de la informacion sobre el Ipad en cuestion, si no que ademas tienes que saber donde se aloja el servidor sql (estamos seguros que la ip no es la misma que la del ipad) y que el desarrollador de essa app que permite injection deberia dedicarse a otra cosa.

*Todo esto es sensacionalismo barato ya que pronunciar Iphone,Ipad y Imac levanta muchas ampollas tanto de los fanboys como de los que aprovechan la minima para revelar su frustacion de no poder adquirir un aparato de estos.

@Anónimo del "sí se puede", estaba discutiendo con otro anónimo sobre hacerlo de forma centralizada.

@Anónimo último,

- Viene mal por defecto: Cagada

- No se puede adminsitrar centralizadamente por Active Sync ni por herramienta de gestión: Cagada.

- Canta la versión exacta de software por tanto y publica fallos de seguridad: Cagada

- Gracias a eso, con la inyección se permite atacar Intranets desde Internet: Cagada.

Es fácil de entender, de verdad.

Saludos!

tremendísimo el artículo, sobre todo con el apunte final del juez :)

Vivís en los mundos de Yupi.

Si de verdad son tan peligrosas las imágenes TODOS los clientes de correo deberían prohibir su carga o descargarlas en un proxy reescribiendo el link y comprobando que realmente es una imagen.

Hace alguien eso? No.

GOTO 2

Hola Maligno cuando tiempo .... nunca he comentado nada, solo leo y aprendo. Hoy no he aguantado más :)

Partimos de la base de que todos los SO tiene fallos de seguridad, pero ¿por qué no paran de fardar de súper seguros los seguidores de Apple? hay alguna razón que no debo conocer....Y eso que soy el primero que creo que un sistema no es seguro en si mismo sino que debe hacer que así sea su administrador.

Nos quejábamos de monopolio con Microsoft y ha llegado Apple y nos ha dado por culo con toda su estrategia barata, monopolio de aplicaciones y demás mierda como intentar vender que no les afecta ningún tipo de malware... Microsoft ha cambiado desde entonces a mi entender mucho y advierto que no uso nada de dicha empresa.

Yo creo que tienen miedo .... cuanto más publico más pasta pero más riesgo....

Ha si se me olvidaba.... los aparatos de Apple son bonitos, eso y nada más.

Un saludo cracks

@Maligno dijo: "Anda, vente y hablamos en directo."

JAJAJAJAJA

Parece un "te espero a la salida" :) pareces de Mostoles!

De verdad en alguna empresa (que no de las mega megachulis de marketing/publicidad) usan iPhone/iPad como dispositivo corporativo??

@Anónimo de los mundos de Yupi y Goto. Outlook lo hace por defecto. ¿Qué chusta de lector de correo usas tú que no lo haga?

@SpectraDO y Seven_VII, en el fondo tiene hasta cierta ironía... }:))

"@Anónimo de los mundos de Yupi y Goto. Outlook lo hace por defecto. ¿Qué chusta de lector de correo usas tú que no lo haga?"

Venga, venga, venga. Menos manipuleo obvio al menos. Que puede que aquí tengas a quien no sabe cuánto de lo que dices viene de la ignorancia (una entrada completa sobre uso corporativo de dispositivos Apple y te has leído el documento resumen cuando alguien lo ha enlazado), cuánto viene de no contar toda la verdad y cuánto viene directamente de trollear, pero esta en especial no cuela.

Vamos, que Outlook el paragón de seguridad corporativa. No me habré pasado yo incontables horas cerrándole agujeros (Outlook por decir uno, pero no se puede decir que no sea el estilo general de lo que hasta hace nada era la norma en Microsoft), creando políticas, instalando controles, filtrando contenidos y demás.

Outlook *ahora* puede decirse que haya alcanzado un nivel aceptable (no digamos alto, que nos da la risa). Esto ha sido tras millones y millones de dólares invertidos por compañías como la mía en financiar cerrar los millones (ay, ojalá eso fuese una exageración, *suspiro*) invertidos en cerrar los miles de agujeros que hemos encontrado a lo largo de los años.

Presumir de que Outlook es seguro es como haber sido una puta con tantas enfermedades en el pasado y ahora presumir de saludable porque te has vuelto inmune a las enfermedades. Puede ser cierto, pero es para que te digan algo.

"Security By Default es algo fundamental"

Ay, por favor. Si es que me da la risa. De verdad. Y el tono altivo y despectivo casi lo vende y todo.

Vamos, nene, venga a documentarse un poco más. No sobre Microsoft, que al final es donde comes y no vas a poner la polla ahí, como dice el refrán, pero sí de lo que criticas.

Como saldrá, comento: Sí, manipulas. Cuando pones como consecuencia de ver la versión de mail que puedes hacer una inyección (como si lo complicado de hacer una inyección SQL fuese hacer que te ejecuten el URL). Entre varias otras claro.

Notarás que no estoy defendiendo al mail de iOS. No es casualidad, no estoy defendiéndolo. Solo apuntando la bazofia de entrada troll buscapleitos que has intentado (exitosamente) hacer.

A los que contestan explicándole en lo que se equivoca: Notáis como va modificando sus argumentos matizándolos? Eso es porque es un troll. Y el punto de un troll es seguir tirando broncas a ver quien pica. Y, como los creacionistas, a medida que le contestas las cosas, encontrará detallitos que no son exactamente lo que decía originalmente pero si picas caerás en creer que sí. Y llegará un momento en que ya no esté demostrando nada porque no haya ningún cliente de mail configurado así por defecto pero ya no importa porque estáis picado en contestarle a las tonterías.

Dejadlo ser. Como lo haré yo tras escribir este comentario.

SPECTRAdo: No se si te sirve pero General Electric tiene iPhones oficialmente como dispositivos de empresa. A lo mejor como lo has puesto ya tienes que insinuar que GE es megachulis pero, créeme, no lo es. Por otro lado pastizales de GE han hecho de Outlook una herramienta configurable y segura (aunque habrá quien no sabe cómo funciona esto, y da igual intentar aclararlo ya), con lo que algo sabrá sobre el tema.

Paparruchadas.

¿Qué hace por defecto Outlook? Impedir que se muestren las imágenes??

@Anónimo *que tapa los agujeros de outlook*.

Siento que el sistema antispam de Google haya tomado tu "interesante" reflexión como Spam, pero ya te lo he publicado yo.

Si quieres defender que Mail de iOS en seguridad está bien con esta configuración por defecto allá tú, pero entiendo que no lo hagas.

Respecto a Outlook, no sé, ¿se te ocurre algo mejor que Outlook 2003 en seguridad? No sé, ilustrame con algún lector mejor que Outlook 2003 en seguridad. Ya no te hablo de 2007 o 2010, que parece que lo tienes claro.

Si esta entrada te parece un trolleo, es que no has cogido el sentido del humor del escenario que he planteado y que se puede hacer.

En fin, que creo que tú si que tienes ganas de trollear, y es por eso que vienes en Anónimo.

Respecto a la herramienta de perfiles de Apple no la había visto, porque cuando busqué la información para gestionar estas cosas no apareció... ¿qué curioso no?

Al final, puedes hacer perfiles, pero no gestionar el user-agent ni la política de carga de imágenes.

Aunque no sé porque discutir esto contigo, porque tú estás interesado en aplicar la discusión de los políticos corruptos "es que Microsoft es muy malo" o "no hagáis caso a Chema, que es que Microsoft le da de comer". ¿Quieres atacar al mensajero?.

Venga, no seas troll y ciñete a comentar lo que he publicado, y si quieres nos sentamos y debatimos sobre mí, que hace mucho que no voy a un buen debate.

Saludos!

¿Estás diciendo que el servidor exchange es tan malo que no permite capar la carga de imágenes externas a los clientes para evitar que algún cliente malicioso haga tontunadas?.

"""

Security By Default es algo fundamental, my friend }:))

"""

Imagino pues que no trabajas con nada que no sea NetBSD o por lo menos con SELinux activado en todos los servidores que administras. O sino, valiente BOFH de pacotilla estás hecho…

Oh, wait: exchange!

Soy el anónimo de antes, perdón por el lapsus: Quise decir OpenBSD (como sistema seguro), no NetBSD (que es portable).

Me ganaste de mano Chema!!! Me di cuenta de esto hace unos días usando mi iPod y estaba por escribir un post. Igualmente te felicito por el mismo porque esta excelentemente explicado.

Por cierto tío, sígueme en Twitter, joder! Que sino mis MP no te llegan... :P

@insegar

Ximo

"En fin, que creo que tú si que tienes ganas de trollear, y es por eso que vienes en Anónimo."

Anónimo? Lo dicho, el punto es ver quien pica. No imagino el pretender trollear con algo tan básico como confundir (dos veces) una cuenta autentificada con una cuenta anónima y, de paso, intentar usarlo para pinchar.

No diré que necesitas aprender a usar mejor Blogger, pero si pensabas que esperó autentificación por ser spam o que escribo como anónimo algo estás haciendo mal.

Bravo.

@anonimo esquimal del openbsd. A ver, chaval. No has administrado un servidor de correo grande en tu vida y no tienes ni puta idea de Exchange porque si no no dirías tantas tontunas.

Queda claro que lo que quieres es trollear porque cada vez te vas más del tema, pero vamos allá, que total, tengo tiempo y me parece divertido.

En Exchange, a diferencia de otros sistemas de correo electrónico - que pareces retrasado - se pueden gestionar políticas en clientes gracias a ActiveSync, cosa que no tienen los demas, que no se puede administrar nada en cliente -inútil! -.

En cuanto al servidor puedes tocar todas las políticas de seguridad respecto a los análisis de seguridad del correo y, evidentemente, puedes capar imágenes y cualquier contenido -esquimal! - pero si lo capas, entonces los clientes que quieran ver las imágenes de correos legítimos nunca podrán verlas, es por eso que MS Outlook permite al dueño de la infraestructura "en riesgo", es decir, donde corre el cliente de correo, que puede ser distinta infraestructura o empresa que la del servidor, que controle la política de seguridad mediante GPOs -asno!-.

¿Qué coño viene OpenBSD aquí a pintar? Si hasta la mayoría de los servidores de correo usan otras distros, y si quieres te explico porqué.

Saludos trol!

@Anónimo del SELinux trol, me olvidé, luego me recuerdas que cosa de seguridad viene en SELinux que no traiga Windows Server 2008 R2, para contarselo a Russinovich, que se ve que estos chicos de Spectra se han debido olvidar de algo según tú...

Saludos again!

"Retrasado"

"Inutil"

"Asno"

Vaya nivel. Y los trolls son los otros. Y yo cortándome...

@Eduo, perdona, con tanto mail me confundí. Los comentarios que van para tí, sabes cuales son.

Saludos!

@Eduo, sí, los epítetos completan la explicación, ya que las tontunas eran de ese calado.

Saludos!

Pues no se qué decirte, macho. Si piensas que los epítetos le dan peso al argumento entonces opino diferente.

Y es de aplaudir que no te han tocado a su vez unos cuantos por escribir lo que es, esencialmente, una entrada opinando como si supieras de un tema que has admitido no tenías ni idea porque, vamos, las páginas de seguridad en empresa de Apple son los PRIMEROS que salen cuando buscas "apple enterprise" y "apple business" (sin comillas).

Quiero decir, la comparación no estaba mal, pero todo el mail iba en contexto de "el jefe" y "el correo corporativo", y luego en los comentarios has dejado claro, varias veces, que la comparación es con un sistema administrado. Pero la has hecho con cómo funciona un software por defecto para usuarios.

Ahora, no estoy, igual que antes, defendiendo a Apple. Ni siquiera pienso que te equivoques del todo en todo. Pero el intento de manipulación constante en el post y en las respuestas, decidiendo escoger con qué comparas aunque sea obvio que te estés saltando un montón de cosas y matices que no convienen, añadido a la insultadera gratuita (sí, es gratuita, explicarle a alguien por qué se equivoca no amerita insultos, por mucho "smiley maléfico" que pongas), te convierten en lo que ya he dicho varias veces (insisto en ello porque es de lo que hablo, es por eso que uno insiste en las cosas): En un troll.

Cualquier razón que pudieras tener, por mucho que te aplaudan los "antimanzanitos", se pierde en la obvia intención de insultar algo que a todas luces no conoces (y no me refiero a saber de seguridad, sino a seguridad corporativa de Apple, que es de lo que va el post).

@Eduo, creo que mi post es bastante claro en lo que dice:

1) No se puede ver el código fuente del mensaje. Fail

2) No se puede modificar el USER-Agent que es verbose. Fail.

3) Por defecto, carga las imagenes remotas en mensajes HTML. Fail.

A partir de ese punto, en un comentario me han dicho que hay una herramienta para hacerlo y no es cierto. Que no haya usado una herramienta que NO sirve para una tarea es un fail.

En cualquier caso, aunque existiera una herramienta que pudiera hacer ese cambio en la configuración, seguiría siendo un problema de seguridad.

Como todo ser humano, que cuando me quito el gorro me convierto en un ser humano, hay días en que estoy más susceptible que otros, pero mi post sigue reflejando lo que yo, como trabajador en el mundo de la seguridad veo.

Que tu vengas ahora a decir que por enfadarme con lo de Exchange invalida mi argumentación en el post, es tu opinión, que puedes tenerla y defenderla donde quieras, pero que por supuesto no comparto.

Saludos y buen fin de semana!

Huy, si apenas he mentado nada de los sistemas que he dicho (no he dicho mucho más allá de que existan), y aún identificandome como trol has entrado a saco.

Si tu troleas, yo caigo de un bombardero cabalgando un proyectil, y debe haber caido en alguna llaga. Yiiiieeeeeha!

Y esquimal es ofensivo, tío, se dice inuit.

@Anónimo, sí, es que hay días en que disfruto con esto. Además, espero haberte sido útil y que hayas aprendido alguna cosa. Ha sido un placer.

}:))

Y xq mejor no lo hablamos con unas cervezas q con la exaltación de la amistad seguro q hasta hay abrazos!

@anónimo mi pregunta era de lo mas inocente xq no conozco ninguna empresa q use estos terminales como terminales corporativos y es algo q me sorprende bastante, sobretodo en empresas de cierto tamaño. No xq sean mejores o peores (esto dependerá de las necesidades de cada uno y de aus requisitos) sino xq el by default es bb.

Cuando digo GOTO 2 me refiero a la segunda entrada.

Poner FAIL en mayúscula no lo hace más grave.

Ni explicas que es lo que hace Outlook, el mío me deja ver imágenes (si quiero, no por defecto) pero sabes que excepto los que visitamos blogs como este, todo el mundo muestra las imágenes, ¿Si lo dejamos al usuario es FAIL? FAIL ALL!!

Lo de ver los códigos es de traca, repito: encuentra "un jefe" que sepa hacerlo en Outlook por ejemplo .... Y que lo haga de forma habitual. FAIL ALL

Queda lo del User-Agent, un FAIL garrafal, vamos que todo el mundo lo tiene enmascarado porque es peligrosimo. Mi cerradura es TESSA, lo pone por fuera pero en cuanto llegue a casa le voy a echar ácido del susto que me has metido, supongo que tu ya la tendrás borrada.

Seriedad, menos FUD e imparcialidad.

PD, en mi empresa tenemos Outlook (y OWA y ActiveSync), GroupWise, iPad, iPhone, BB, Nokias, ...y cada uno tiene lo suyo.

@anónimo, que un User-agent indique el nivel de parcheo que tiene (y lo que le falta) es un FAIL en seguridad. Leete el whitepapper que hicimos las empresas de seguriad de este país.

Que un cliente de correo no permita seleccionar en qué mensajes enseñar las imágenes y en cuales no, es un FAIL en seguridad.

Que la política por defecto sea cargar las imágenes es un FAIL.

Que quieras justificarlo diciendo que "como es para jefes quién quiere ver el código fuente del mensaje" es otro FAIL.

No sé qué es dificil de entender ahí, de verdad...

Estos comentarios me recuerdan a Microsoft antes de la Trustworthy Computing Inniciative... "La culpa es del usuario que no sabe configurarlo de forma segura..."

Al final, el SD3+C fue lo mejor que pudo hacer Spectra, está claro.

Saludos!

Lo primero, muchas gracias por el artículo.

Mis felicitaciones a los orgullosos e ignorantes poseedores de dispositivos de la manzanita: carísimos, limitados y encima peligrosos de usar. Pero qué bonitos que son, con eso a los fanboys les basta.

Que si, venga va, que voy a dejar la cena porque tengo (tenemos, tienen) tres agujeros de la hostia, repite FAIL, FAIL, FAIL!!

Te has montado una película hasta con cameo de un juez que pasaba por ahí. Una película cuyo actor principal puede ser sustituido por cualquier otro cliente de correo porque ninguno es failproof en esos aspectos.

Si quieres corregir el presunto defecto repito, proxy, descarga de imágenes, comprobación de formato y reescritura de links

Alabo la iniciativa de MS en los últimos años, es más, convendría que aplicases (porque seguro que lo has leído) las teorías de "The new school of security"

@anónimo, no hay nada 100% seguro, pero está claro que en este caso la seguridad no fue un requisito.

Y respecto a esto que propones para leer un correo electrónico.... tela marinera...

"Si quieres corregir el presunto defecto repito, proxy, descarga de imágenes, comprobación de formato y reescritura de links"

Si no es tan dificil. Por defecto capadas, previsualización en sandbox del mensaje si nos ponemos hardcore, y luego, si el usuario confía en el correo, entonces que pueda dar a un botoncito para descargar el mensaje.

Lo del USER-AGENT, con que quitasen la versión de iOS ibamos a estar todos más seguros, ¿no?

Buena cena!!

Muy bueno lo de si el usuario confía en el correo, ese es el punto, que el usuario no tiene forma de distinguir "el bien del mal", repito que si es realmente un problema hay que hacerlo a prueba de usuario, o reconocer que no es un problema.

Y aunque no es el tema, la plataforma mas "a prueba de usuario" actualmente es la de Apple, a costa de simplificar y limitar mucho las cosas que se pueden hacer. Eso no lo hace mas seguro de por si, es solo un aspecto. Repito que no es el tema pero es un buen tema para abordar otro día.

Le he dado la cena a mi mujer ;-)

buenas me considero de los mas jovenes e inexperimentados que han comentado pero lo que saco en claro es esto:

1)chema a echo un ataque desde fuera que se realiza desde dentro(buena forma de ocultar quien eres)

2) por lo que e leido al principio se metian con el sqli (lo de sqli me parece anecdotico podia haber echo cualquier otra cosa) y como no habia mucha leña han pasado al mail no se como cuanto de seguro es pero que haya algo asi por defaul me parece un riesgo importante

3)me parece un riesgo ya que el mayor problema de un informatico son los usuarios que muchas veces son como becerros iendo al matadero tan contentos

4)el tema que decian por ahi de que chema a echo una montaña porque el ipad decia su version me pacere totalmente cierto ya que cuanta mas informacion se tiene mas son las posibilidades de ataque

PD:espero que ningun maquero entre los que me "incluyo" me tire a los lobos o algo parecido, siento la parrafada

@Anónimo de la cena, si el usuario confía "en el remitente del correo".

Las medidas de seguridad no son perfectas. Ninguna. No lo son los Firewalls, ni lo es ASLR, ni lo es DEP, ni lo es un antimalware, pero la fortificación de un sistema reccomienda aplicar un principio de Defensa en Profundidad para mitigar el riesgo y limitar el impacto.

En los sistemas de correo electrónico se han estado enviando virus, malware y exploits con ficheros PDF. ¿Eliminamos el formato PDF? ¿Lo dejamos como está? No, la respuesta es poner medidas que mitiguen el impacto, por eso se meten análisis más afinados en las soluciones antimalware, previsualizaciones en sandbox de los archivos y luego, si todo parece normal, el usuario podrá abrirlo.

De verdad, es fácil de entender. Un cristal no garantiza una protección contra alguien que se quiera colar en tu coche, pero no por eso dejas las ventanillas bajadas de tu coche por la noche.

Recuerdos a su señora esposa!

El problema está en quien diseño y programó el sw de nóminas, menudo gañan!!!

SqlInjection es una técnica obsoleta y totalmente inútil en sistemas bien implementados....

La vida de un trollero. Primero lo saben todo, se rien y hablan por encima del resto. Quiere hacer creer que es el otro el ignorante, lo ataca de diferentes maneras. Poco a poco se queda sin fuerzas y hasta el mismo con un cerebro de kiddie es capaz de darse cuenta de sus tontadas. Al final resulta que no sabe nada.

Apple tiene un problema, sus usuarios son los mas seguros del mundo....o eso creen ellos.

Saludos

@anónimo que dice que SQL Injection es obsoleto e inutil.

En el OWASP Top Ten 2010 fue elegido el primer ataque en uso. Hace menos de 10 días hackearon con SQL Injection a MySQL y hace un poco más a HBGary... ¿tú no sigues las noticias, no? SQL Injection, por desgracia, 12 años después de ser desubierto, sigue estando muy de moda. Palabrita de pentesting.

Saludos!

Aprovechando el partido estoy de nuevo de cena con mi mujer, el iPhone grabará donde estoy ;( ....

Tenía pendiente comentarte lo que si me parece un problema bastante gordo que no había visto.

El otro día me compre un libro en papel porque no lo encontré en electrónico y luego lo busqué para bajarmelo. Me tocó ir al Megaupload de turno .... Y no había manera de diferenciar los anuncios de los enlaces "buenos". No hay previsualización de la URL del enlace y eso si que me consta lo hacen los jefes.

Pero sigue sin gustarme el término FAIL porque no da matices.

@Anónimo, lo que está mal está mal. Y lo que pongo aquí está mal, como lo de la localización de hoy...

jajajajaja me cago de risa!! en el ipod, solo maneja la configuracion que tengo desde hotmail. Osea que si le pongo un filtro a los correos electronicos desde el servidor de hotmail, no me llegan correos no deseados, asi que por ese aspecto, el ipad, es solo un lujo una herramienta visual, no de trabajo masivo, nunca se comparara con una LAP.

Tío... de verdad, creo que vales para algo mas que para criticar a Apple...

http://www.acunetix.com/wp-content/uploads/2012/11/load_remote_images.png

Aquí tienes como desactivarlo por si necesitas que te lo expliquen, aunque no creo.

Eso de ser MVP de M$ no te hace ningún bien :-)

@anónimo fanboy, Apple hizo lo que les recomendaba...

iOS 6 Mail arregla el problema de las imagenes

¿Por qué crees que será? Aprende algo de seguridad antes de criticar y que las configuraciones por defecto seguridad y la granularidad de permisos inciden en la seguridad de los sistemas.

Saludos!

Publicar un comentario