Durante los últimos tiempos he estado leyendo comentarios del tipo “Vista no trae nada nuevo” un “XP SP2 con software de terceros es suficiente”, “XP SP2 es suficientemente bueno”, “…”.

Ahora he leído por algún sitio, “Spectra nos la ha metido otra vez”, “tendrá el 50 % del mercado en un año, porque tiene el poder de los medios”, “etc…”

Bien, creo que llevan razón en casi todo (Menos en lo de que Vista no trae nada nuevo, con respecto a XP SP2 y a otros sistemas operativos). XP SP2 es un buen sistema operativo, y se puede estar seguro con él. En mi opinión, un Windows XP SP2 bien configurado con un buen usuario y/o admin y las cosas pueden ir perfectamente.

Ahora bien, XP SP2 viene de XP, un sistema operativo que no estuvo dentro de la TCI (trustworthy Computing Iniciative) y que no se desarrolló bajo el SDL (Secure Development Lifecycle). Cuando apareció SP2 (ya bajo TCI y SDL) se aplicaron las reglas de la fortificación de sistemas (defensa en profundidad, mínimo punto de exposición y mínimo privilegio posible) pero, no se pudo rehacer el sistema desde cero, la arquitectura era la que era y sobre ella había que fortificarlo.

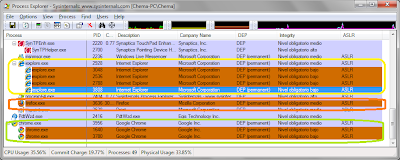

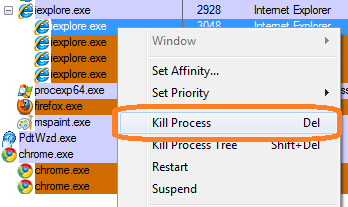

Windows Vista, bajo SDL, empieza de cero y se trabaja limpio. Se cambia el sistema, de crean cuatro niveles de integridad en el sistema que se controlan con las nuevas tecnologías MIC (Mandatory Integrity Control) y UIPI (User Interface Privilege Isolation), se cambia la estructura de servicios ( se les añade, SID, un manifiesto de limitación y se reduce la superficie privilegiada), se añade la virtualización de procesos para evitar el acceso a ficheros y claves de registro, se añade el Bitlocker, el uso del chip TPM (Trusted Platform Module), se añaden las tecnologías DEP (Data Execution Prevention) (ya disponible en XP SP2) y el uso de ASLR (Address Space Layout Randomization) para evitar ataques de desbordamientos de buffer. Se hace que el firewall sea de entrada/salida, que se controle por políticas, se restringen por políticas los dispositivos que se pueden pinchar, se añade el modo protegido para que el IE no sea un proceso sino 2, uno de ellos corriendo en el nivel de integridad más bajo del sistema operativo, que no puede acceder a nada, se firman los drivers que entran en el kernel para subir la calidad de los desarrollos y para evitar intrusiones no autorizadas, se añade el UAC (User Account Control) para evitar el uso de privilegios incluso para los usuario logados con una cuenta privilegiada, Se añade la tecnología NAP (Network Address Proteccion) para comprobar la “salud” de las máquinas en la red, la posibilidad de usar LDAP para firmar las conexiones IPSec, el Windows defender, el Centro de Seguridad, el monitor de confiabilidad, los diagnósticos de memoria, disco duro, red. Recuperación en arranque, firma y comprobación de librerías del sistema para garantizar la integridad del sistema en llamadas a funciones,….

Y luego todo lo demás, el Aero, el ReadyBoot, el ReadyBoost, la integración de las búsquedas, Superfetch, y el resto de las cositas molonas, que me las conozco menos, lo siento.

En fin, os extraigo un párrafo de un artículo, y por favor, luego leedlo entero, que las extracciones son partidistas.

Litchfield and other security researchers are impressed with the work Microsoft has done on Vista, in particular because the operating system has gone through the company's Security Development Lifecycle, a process designed to prevent flaws and vet code before it ships. Also, Microsoft challenged hackers to break Vista before its release.

"If you're looking to buy a new computer, the security features built into Vista tip the balance in its favor over other options such as Mac OS X," Litchfield [a noted security bug hunter] said. "We've moved beyond the days of lots of bugs and worms. Recent history shows that Microsoft can get it right, as they did with XP SP2. With Vista, they will again demonstrate that."

"To be clear, XP SP2 was a massive leap for Windows security. But XP SP2 was not the systemic, top-to-bottom, scrub-everything experience that Vista is," said Dan Kaminsky, an independent security researcher. "XP SP2 secured the surface. Vista security goes much deeper. It's a far bigger leap."

Kaminsky was among about two dozen hackers asked by Microsoft to try to hack Vista. The exercise took about eight months, and Microsoft paid attention to the feedback, he said. "They did what we asked," Kaminsky said. "The security community spent years bashing Microsoft, and (Microsoft) deserved to get bashed. But they listened."

If you are in the market for a new Windows PC because your old computer is outdated or otherwise failing on you, Vista is your best bet, all experts agree.

Experts: Don't buy Vista for the security

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS