miércoles, septiembre 14, 2022

sábado, noviembre 19, 2016

Vídeo tutoriales para proteger Facebook, Google, Gmail, Amazon, DropBox, Microsoft Live & Outllook Online con Latch Cloud TOTP

Publicado por

Chema Alonso

a las

10:34 a. m.

13

comentarios

![]()

Etiquetas: 2FA, Amazon, Dropbox, ElevenPaths, Facebook, Gmail, Google, Identidad, Latch, Live, Microsoft, Outlook, TOTP, Windows live

miércoles, marzo 09, 2016

SAPPO: Spear APPs to steal OAuth-tokens (4 de 4)

|

| Figura 30: Atacando cuentas de Windows Live |

Una vez que la víctima decidiera aceptar dar permisos a la app "besar al sappo" con un clic en YES, nuestra plataforma recibiría un AccessToken que le permitiría invocar la API de Windows Live para acceder a todos los recursos concedidos. Como se puede ver, en la implementación existente a día de hoy en Windows Live no se permite - aún - acceder al correo electrónico, aunque sí que existen los SCOPES definidos para ello. Actualmente, están en un proceso de migración que todavía no han concluido y en el que pronto dejarán disponible el acceso para todos los buzones.

|

| Figura 31: Un AccessToken válido para una cuenta de Windows Live en Sappo |

Desde nuestra plataforma es posible, sin embargo, hacer uso de otras APIs, como acceder a los contactos o al servicio de almacenamiento de ficheros OneDrive. Como parte de la PoC hemos implementado el acceso a OneDrive de forma gráfica, así que basta con hacer clic en el botón de OneDrive y acceder a la estructura de documentos contenida.

|

| Figura 32: Accediendo a los documentos de las carpetas de OneDrive |

Allí se pueden descargar todos los ficheros, navegar por las carpetas para ir buscando documentación e, incluso, lanzar consultas de búsquedas de palabras dentro de documentos, lo que ayudaría a encontrar la información de forma mucho más dirigida.

|

| Figura 33: Con la API de OneDrive en Windows Live se pueden buscar docs |

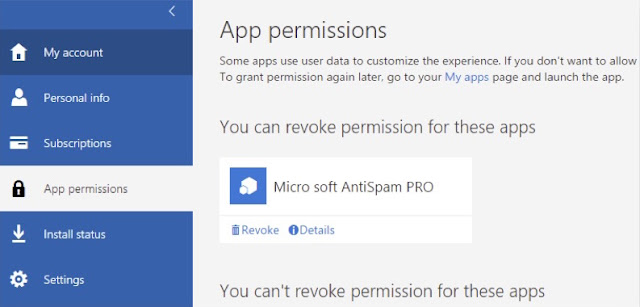

Al igual que en el caso de Microsoft Office365, en Windows Live es posible ver los permisos concedidos a las apps. En este caso, además es posible ver en detalle todos los permisos que se han concedido. Hay que ir a la zona de Aplicaciones y Servicios y allí estará la app.

|

| Figura 34: Lista de Apps con permisos concedidos |

Y si hacemos clic en detalles podremos ver la lista detallada de todos los permisos que se han concedido a esta app.

|

| Figura 35: Lista de permisos concedidos a esta app |

Dependiendo de cuál sea el IDP las funciones que se podrían realizar con este tipo de Apps maliciosas cambiará, pero al final el concepto es siempre el mismo. Conseguir un AccessToken para una serie de SCOPES e implementar el acceso.

Ask the Experts

Como hemos venido contando a lo largo de la serie, al final el gran problema es que hemos estado entrenando a los usuarios a detectar un tipo de ataque de phishing muy concreto en el que se solicitan las credenciales a través de una página web alojada en un servidor hackeado o falso en el que no se identifica de forma correcta el dominio del sitio, pero todas estas recomendaciones fallan cuando hablamos de un ataque de Spear App.

|

| Figura 36: Pregunta a los expertos }:) |

Cuando el usuario tiene que dar clic en YES - besar al sappo - lo hace en el sitio web original de Microsoft. Está en el dominio Microsoft.com, está bajo una conexión HTTPs, con un Certificado Digital de Validación Extendida - verde - que es correcto y pertenece a Microsoft, y además nunca se está solicitando ningún usuario ni contraseña.

|

| Figura 37: La URL está dentro de Microsoft.com siempre |

Además de todo eso, el filtro AntiPhishing implementado en el navegador tampoco puede detectar nada ya que la URL en la que se está es la correcta de Microsoft, y no va a bloquearla. Hay que entrenar a los usuarios para detectar este tipo de ataques con Spear Apps, además de entrenarlos para detectar el Spear Phishing.

Soluciones: Awarenes & Cloud Analytics

Como posibles contramedidas a estas soluciones se presentan varias alternativas. Por supuesto, reforzar las tecnologías AntiSpam en los sistemas de correo electrónico debería ser parte de la estrategia, pero al basarnos en servicios de Cloud Pública como Office365 no hay demasiado que hacer en ese aspecto. Lo que sí que se puede hacer es una monitorización activa de las situaciones anómalas por medio de un análisis de los logs de los proveedores de Cloud, tal y como hacemos en nuestros servicios de Security Monitoring.

|

| Figura 38: Security Monitoring de Eleven Paths basado integrado con LogTrust |

En Microsoft Office 365 es posible acceder a los logs de actividad de todas las cuentas de un dominio corporativo para proceder a su análisis. Un Sistema de Detección de Intrusiones en Cloud que analice estos logs para detectar patrones anómalos o comportamientos no habituales podría detectar la aparición de una nueva app asociada a un buzón de correo.

|

| Figura 39: Esquema de funcionamiento de Elastica de Blue Coat |

Tecnologías como LogTrust que permite analizar todos los logs y crear reglas de uso o soluciones como Elastica de BlueCoat pueden dar soporte a este tipo de trabajos a realizar por los equipos de seguridad de una empresa.

Soluciones: Cifrado de Nube Pública

Por último, otra opción posible para evitar el robo de datos por medio de apps maliciosas podría ser el uso de soluciones de cifrado de datos de nube pública. En este caso, una solución como Vaultive que cifra Office 365 haría que, si una app consigue permisos para acceder a los correos mediante un AccessToken, esta app no pueda acceder a los datos descifrados de la cuenta si no lo hace vía el Gateway corporativo que realiza el cifrado y descifrado de los datos.

|

| Figura 40: Cifrado de Office 365 con Gateway de Vaultive |

En esta conferencia tienes un ejemplo de cómo funciona Vaultive en Office 365, que estuvieron en nuestro Security Innovation Day mostrando la integración que han hecho con Latch.

Figura 41: Cifrado de Office 365 con Vaultive

Si la app consiguiera el AccessToken, pero intentara acceder desde fuera de la red de la empresa - sin pasar por el gateway que cifra y descifra la nube pública - entonces obtendrías todos los datos de los mensajes de correo electrónico cifrados, tal y como se ve en la siguiente imagen.

|

| Figura 42: El correo al que se accede está cifrado. |

Una aplicación maliciosa podría seguir destrozando los correos o accediendo a la lista de remitentes, pero nunca podría leer los correos electrónicos del buzón, ya que están todos cifrados.

Conclusiones

Estas técnicas no son nuevas, y en el mundo del cibercrimen se han utilizado puntualmente en muchos escenarios de ataque. En el pasado ya se habló por aquí de ataques de SPAM Phishing para conseguir Tokens OAuth y es una de las recomendaciones de seguridad de Hotmail y Gmail que debes revisar para saber si te están espiando ahora, pero es importante que los responsables de identidades en las organizaciones sean totalmente conscientes de los peligros de estos ataques que son mucho mayores que los típicos ataques de Spear Phishing - ya de por sí muy peligrosos en las organizaciones -.

Publicado por

Chema Alonso

a las

6:24 a. m.

2

comentarios

![]()

Etiquetas: Cifrado, Cloud computing, Hacking, IDS, Microsoft Office, Office365, Windows live

martes, marzo 08, 2016

SAPPO: Spear APPs to steal OAuth-tokens (3 de 4)

|

| Figura 21: Atacando cuentas de MS Office 365 |

Cuando el usuario hace clic en YES, en el end-point marcado en Redirect-URI se recibirá el AuthCode, que le permitirá a la aplicación solicitar el AccessToken. Esto se hace de esta forma porque en la petición del AccessToken debe indicarse el Application ID y el Secret para demostrar que se es el dueño de la app que quiere los permisos. La petición que se debe realizar para solicitar el AccessToken es como la que sigue a continuación:

POST common/oauth2/token HTTP/1.1Como se puede ver, se solicita que se entregue lo que sería el AccessToken en Redirect_URI, y si el AuthCode entregado es el correcto, lo que devolverá el servidor del IDP, en este caso Microsoft, será un token de acceso.

Host: https://login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

grant_type=[authorization_code]&code=[authCode]

&client_id=[client_id]&client_secret=[secret]

&redirect_uri=[redirect_uri]

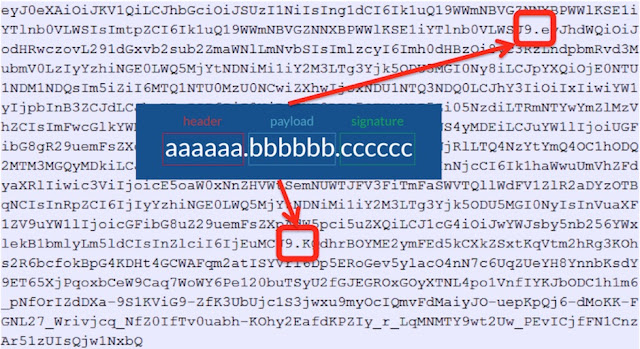

JWT (JSON Web Token)

En el caso de Microsoft el token llega en formato JWT que no es más que una cadena URL Encoded en BASE64 con una estructura de tres partes: Cabecera, Payload y Firma. En la siguiente captura se puede ver un token recuperado en formato JWT.

|

| Figura 22: JWT completo con las tres partes |

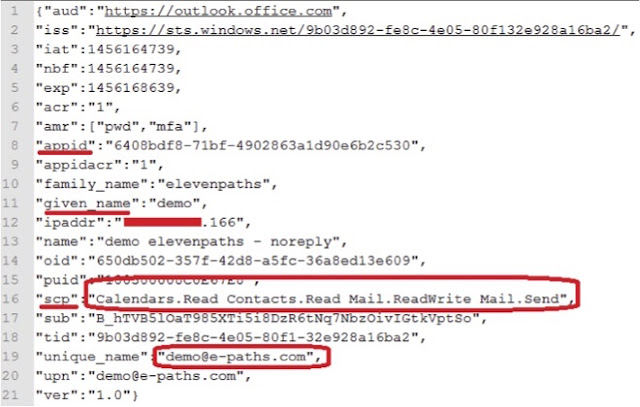

Si decodificamos la cadena en BASE64, podremos ver que en el payload está la información completa de toda la sesión de acceso. En ella aparece la información de la app, la lista de permisos y los datos de la cuenta que ha concedido los permisos.

|

| Figura 23: Información decodificada del payload |

Este token, en bruto, tendrá que ser enviado en cada petición de acceso a los recursos de la cuenta en el IDP siempre que se haga una llamada a la API de Office365 o Windows Live. Las peticiones habrán de ser hechas siguiendo el formato que aparece a continuación:

GET https://login.microsoftonline.com/common/oauth2/authorizeUsando la API de Office365 para acceder a los recursos

HTTP/1.1

Host: login.microsoftonline.com

Authorization: Bearer [Access_Token]

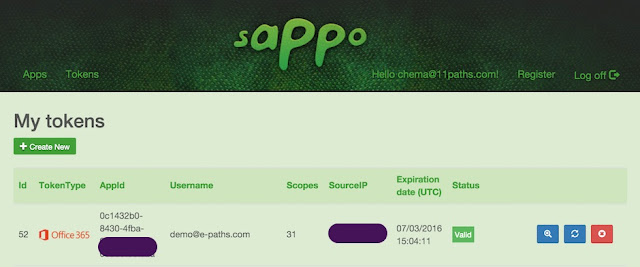

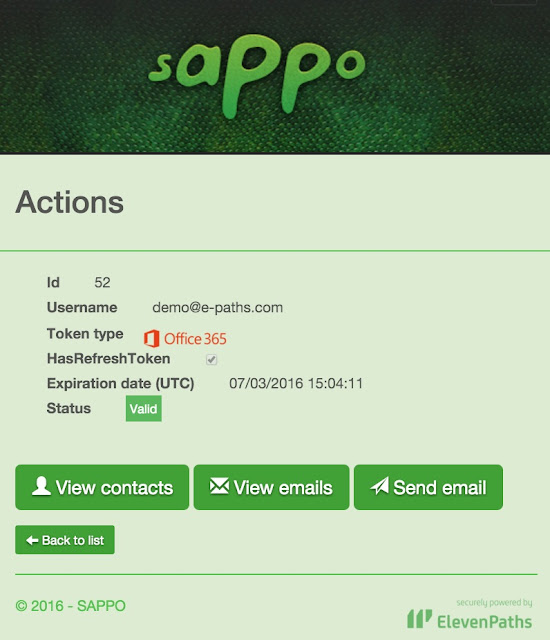

Todo este proceso está automatizado en nuestra plataforma, así que cuando el usuario acepta - besa al sappo - lo que aparecerá en la lista de tokens serán todos aquellos válidos que pueden utilizarse para acceder a los datos de la cuenta.

|

| Figura 24: AccessToken válido en Sappo para acceder a una cuenta Office365 |

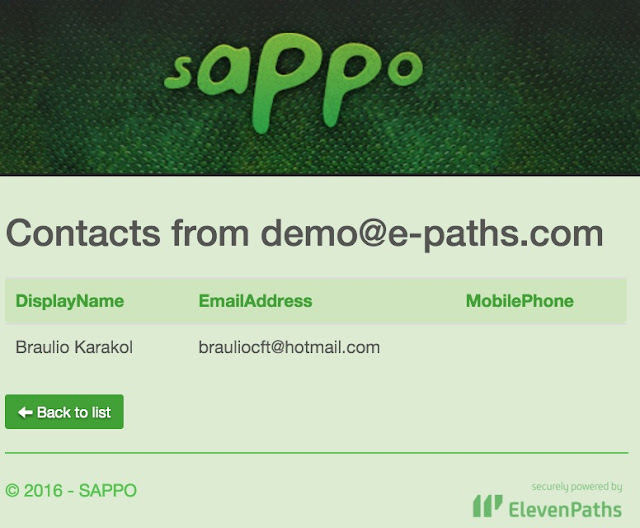

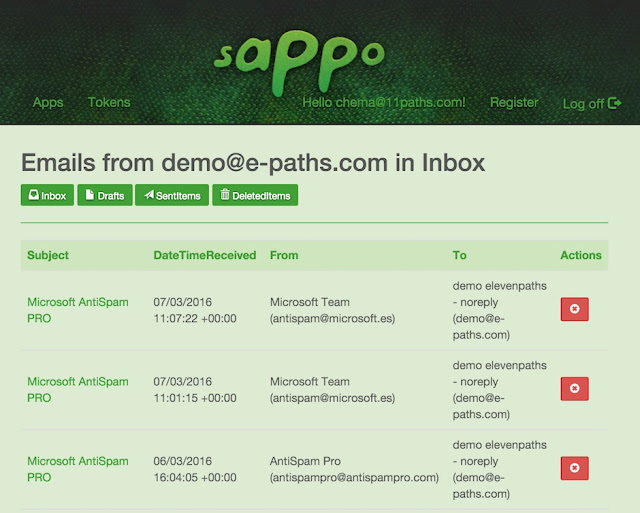

En el caso de Office365, el acceso es completo a los correos electrónicos, así que podemos listar todos los mensajes en la bandeja de entrada o en cualquiera de las carpetas de la cuenta. Para que sea más sencillo lo hemos integrado en un interfaz de usuario que permite navegar por el buzón.

|

| Figura 35: Acciones implementadas con ese AccessToken en Office365 |

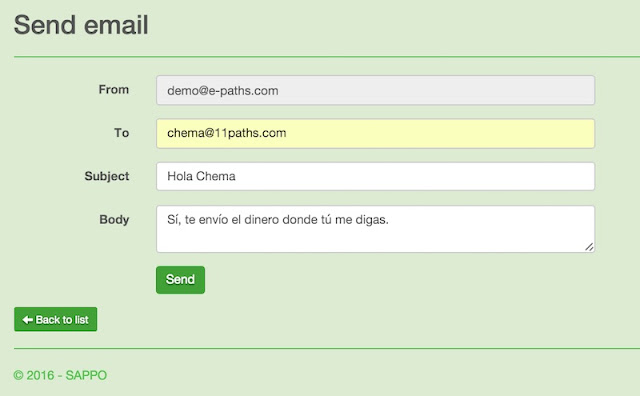

Entre las opciones, está también la de borrar el mensaje de correo y, lo que es más peligroso, la de enviar mensajes desde la cuenta.

|

| Figura 26: Envío de correos usando la API de Office365 y el AccessToken |

Este tipo de técnicas se han utilizado para conseguir engañar víctimas y robar dinero cuando se introduce un mensaje manipulado en medio de una conversación leal para, por ejemplo, conseguir que el pago de un trabajo se haga en otra cuenta bancaria - controlada por el cibercriminal - en lugar de la cuenta de la víctima.

|

| Figura 27: Lista de contactos de la cuenta |

Estas tareas se podrán realizar mientras que el acceso a la aplicación en Office365 no sea revocado. Para ello, el usuario debería irse a la parte de Configuración de Office 365, y en la sección de Permisos de Aplicación, eliminar el acceso a sus datos de cualquier app no deseada.

|

| Figura 28: Lista de todos los correos. Se pueden visualizar completos y con adjuntos. |

Una cosa curiosa es que las nuevas apps con permisos concedidos tardan un rato en aparecer y, cuando aparecen, no tienen por qué permitir acceder a la información detallada de la app. Lo más normal es pedir información de los permisos de la app y no poder acceder a ellos en Office365 si la app es maliciosa como las que creamos aquí.

|

| Figura 29: Aplicación con permisos en el perfil del usuario de Office365 |

El funcionamiento es análogo, pero no exactamente igual, en Windows Live, así que en la siguiente parte veremos un caso usando otra implementación de Microsoft.

Publicado por

Chema Alonso

a las

6:23 a. m.

7

comentarios

![]()

Etiquetas: e-mail, Eleven Paths, Hacking, Microsoft, Office365, Spam, Windows live

lunes, marzo 07, 2016

SAPPO: Spear APPs to steal OAuth-tokens (2 de 4)

1) Construir una aplicación Sappo para el IDP a atacar

2) Construir una URL con la solicitud del SCOPE (los permisos) adecuado

3) Conseguir el AuthCode cuando el usuario "bese" el "Sappo"

4) Con el AuthCode solicitar el AccessToken

5) Con el AccessToken acceder a todos los servicios vía API

GET https://login.microsoftonline.com/common/oauth2/authorize/common/oauth2/authorize?scope=[scope_list]& response_type=[code]&client_id=[client_id]&redirect_uri=[redirect_uri]

|

| Figura 17: SCOPES en Office365 |

|

| Figura 18: Enviando el ataque de Spear APP |

|

| Figura 19: Correo electrónico que invita a instalar Microsoft AntiSpam Pro en tu Office365 |

|

| Figura 20: Pantalla de aceptación de permisos para la app "El beso del Sappo" |

Publicado por

Chema Alonso

a las

6:21 a. m.

4

comentarios

![]()

Etiquetas: antispam, Hacking, ingeniería social, Office365, Spam, spear phishing, Windows live

domingo, marzo 06, 2016

SAPPO: Spear APPs to steal OAuth-tokens (1 de 4)

- Solo 1FA: En este caso la cuenta Office 365 está protegida únicamente por usuario y contraseña, con un único primer factor de autenticación. El atacante puede robar las credenciales vía ataques de Spear Phishing.

- 2FA y Applicaction Passwords: En este caso la cuenta está protegida por un 2FA y solo aquellos clientes con un Applicaton Password estarán exentos de pasar por el 2FA. El atacante debería robar un application password del lugar donde esté almacenada o tener acceso a 2FA.

- 2FA sin Application Passwords: La cuenta tiene un 2FA y no se hace uso de Application Passwords, así que o se consigue el acceso a usuario, password y 2FA o se consigue hacer un ataque de red para hacer un hijacking de sessión. Como vimos en el artículo dedicado a SSLStrip+, el dominio de Outolook.com tenía una pequeña ventana de tiempo para poder atacar la sesión HTTPs con HSTS.

- 2FA sin acceso a red o 2FA: Si la cuenta es remota, y no hay acceso ni a la red para hacer un ataque de man in the middle ni al 2FA parece el entorno más complicado.

|

| Figura 4: Un correo de Spear Phishing personalizado para una víctima concreta |

- Awareness: Consiste en educar al usuario a reconocer uno de estos ataques de Phishing, SPAM Phishing y Spear Phishing. Para ello se les explica que no deben dar sus datos a sitios web que les envían por correo electrónico, que deben fijarse en el dominio de los servidores a los que se conectan, etcétera. Por desgracia, ni son totalmente correctas estas recomendaciones en todos los casos, ni las organizaciones luego fomentan su cumplimiento, ya que el uso masivo y descuidado que se hace de los mensajes de correo electrónico en las empresas va en contra de ellas.

Es común ver a agencias contratadas por equipos de marketing contratados para eventos, consultoras de RRHH o asesores varios que envíen correos electrónicos a los empleados de una organización solicitando una acción o registro en una web. Es decir, mientras que por un lado hacemos "awareness" para reconocer los ataques de phishing, por otro lado se entrena a los empleados para caer en el phishing.

- Tecnología AntiPhishing: Tanto a nivel de correo electrónico, como a nivel de navegador, se integran medidas para detectar correos electrónicos de SPAM Phishing como sitios de Phishing. Herramientas como los filtros AntiPhishing de Google Safe Browsing o el Microsoft Smart Screen vienen integrados para detectar webs que estén haciendo Phishing. Sin embargo, cuando hablamos de ataques dirigidos tipo Spear Phishing, la cosa es mucho más complicada de detectar, y en casi todas las ocasiones pasa por debajo del radar de estas tecnologías.

- Segundo Factor de Autenticación: El último bastión para evitar el robo de las cuentas es proteger las identidades digitales. Para ello, lo ideal sería proteger una cuenta con tres factores, siendo uno algo que se conozca (password), otro algo que se tenga (teléfono o token físico) y otro tercero algo que se sea (biometría). Algunas organizaciones utilizan smartcards protegidas por biometría o certificados digitales almacenados en tokens USB que se abren con biometría y passwords. La elección dependerá de cada sistema. En el caso de Office 365/Windows Live se puede poner un 2FA para proteger las cuentas.

|

| Figura 6: SPAM Phishing de falsa cuenta de Spotify lleva a un servidor hackeado |

|

| Figura 7: El servidor hackeado hace un redirect a una URL para solicitar permisos de acceso |

Publicado por

Chema Alonso

a las

9:17 a. m.

10

comentarios

![]()

Etiquetas: 2FA, e-mail, Hacking, Identidad, Oauth2, Office365, pentesting, Phishing, Spam, spear phishing, Windows live

lunes, enero 09, 2012

Autenticación con cuentas Windows Live en Windows 8

|

| Figura 1: Dar de alta un usuario con WIndows Live ID en Windows 8 |

|

| Figura 2: equipo de confianza en Windows Live. Proceso de alta manual |

|

| Figura 4: Visualización de datos de cuenta Windows Live en Windows Credential Manager |

Publicado por

Chema Alonso

a las

7:36 a. m.

9

comentarios

![]()

Etiquetas: Cracking, Hotmail, Seguridad Física, Windows 8, Windows live

Entrada destacada

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...

Entradas populares

-

Circula por la red un truco que llegó a mí de casualidad , donde se explica cómo conseguir ver más de una vez - e incluso capturar - las fot...

-

Ayer publiqué un post que tiene ver con las opciones de privacidad de Facebook asociadas a los correos electrónicos , y mañana sacaré la se...

-

Las técnicas de OSINT son aquellas que te permiten buscar información en fuentes abiertas. O lo que es lo mismo, sacar datos de plataformas...

-

Hoy os traigo una " microhistoria " peculiar que tiene que ver con la historia de la tecnología. Es una historia de esas que empie...

-

Hace mucho tiempo, cuando se creo el " Modo Incógnito " de los navegadores, que algunos llamaron también " Modo Privado ...

-

Dentro de una investigación de una fotografía, tal vez te interese saber dónde está hecha, o a qué hora se hizo. Cualquiera de esas dos info...

-

Conseguir la contraseña de Facebook de una cuenta es una de las peticiones más usuales que se suele recibir de la gente que busca solucion...

-

Una de las opciones que se puede configurar a nivel de hipervínculo, de documento o de servidor web en los navegadores es el funcionamiento...

-

El SEPE (Servicio Público de Empleo Estatal) ha sido víctima de la archiconocida crisis del COVID-19 enlazando la avalancha de expedientes...

-

La app de mensajería instantánea Telegram tiene muchos fans por el atributo de seguridad que ha querido potenciar desde el principio, per...

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS