La exposición mediática y social de las influencers, de las modelos que tienen las redes como parte de su trabajo, las actrices y las famosas en general, puede tener consecuencias negativas para las protagonistas, especialmente si hablamos en términos de seguridad física, emocional, y ciberseguridad.

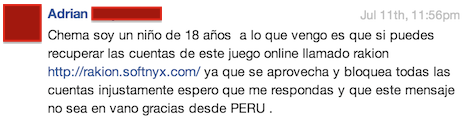

Figura 1: Famosos y Ciberacoso en las Redes Sociales:

Una realidad contra la que luchar.

Una realidad cada vez más clara es la del acoso a perfiles públicos relevantes en

Internet en su vida privada. El delito de '

stalking' u hostigamiento fue introducido en el

Código Penal por reforma del año

2015, que castiga con penas de

3 meses a

2 años de cárcel (o multa de

6 a

24 meses), a quien acose a una persona de forma insistente. El

Alto Tribunal determina que el delito de

stalking requiere continuidad en el tiempo y un perjuicio en los hábitos de la víctima. Este mismo delito es cometido a menudo por desconocidos y anónimos con los que las víctimas no guardan ninguna relación.

Según

informa Huffington Post en su web, uno de los últimos casos es el de la ilustradora valenciana

Paula Bonet, quien explica a través de

Twitter la situación que lleva viviendo tiempo y la escasa protección por parte de las autoridades. Podéis ver el hilo completo en la noticia del periódico.

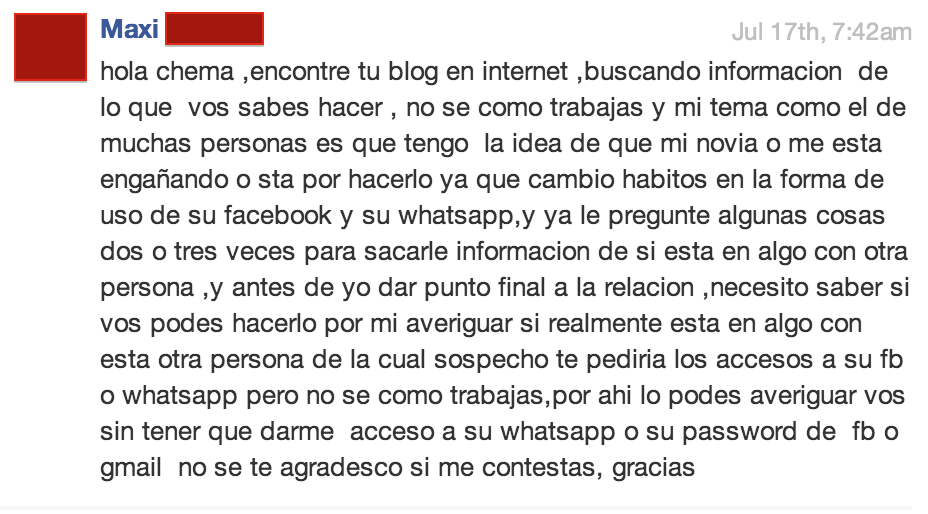

Pero, ¿qué ocurre cuando el acoso tiene lugar en las redes sociales? Habitualmente, cuando una persona famosa sufre acoso en su vida privada lo sufre también en el entorno digital, especialmente a través de las redes sociales. Y, por desgracia, actualmente la respuesta de las plataformas

NO es contundente en este sentido y no ofrecen una elevada colaboración en la detección del acoso.

Realmente, cuentan con la tecnología adecuada, sino sería imposible llevar a cabo censura de fotografías o de contenido de odio a colectivos. Sin embargo, no utilizan todos los medios que podrían en detectar casos de acoso, ni tampoco en ayudar a resolverlos.

En muchos de los casos de acoso que llevamos en nuestra empresa

onBRANDING, sabemos con certeza lo sencillo que es detectar comentarios y contenidos flagrantemente nocivos y perjudiciales contra otros usuarios, solo con que se desee realizar una correcta monitorización de las plataformas y un seguimiento de acosadores y víctimas. Pero no es así. La falta de una respuesta contundente por parte de las plataformas digitales genera en los usuarios acosados claras secuelas psicológicas, y en muchos casos, económicas, porque muchas veces afecta no solo a la vida privada de la víctima, sino en su vida laboral.

Uno de los principales motivos, sobre todo para los famosos y famosas en países de los países de Europa e Hispanoamérica de esta falta de respuesta frente al acoso, es que la mayoría de las bases logísticas de las empresas que conforman las principales redes sociales que utilizamos hoy se encuentran en Estados Unidos, donde a veces, la libertad de expresión es esgrimida frente al delito de acoso que pueda estar sufriendo una víctima, por ejemplo, en España.

Sin embargo, encontramos grandes incongruencias a la hora de limitar y censurar contenido en, por ejemplo, Instagram. Son famosos los conocidos casos de censura de pezones femeninos utilizando tecnología para detectarlos, incluyendo en dicha censura la lactancia materna. El bloqueo que las redes ejercen sobre ciertos temas delatan la capacidad de las plataformas para ayudar a atajar problemas de acoso o amenazas.

Sin embargo, no es así en casos de acoso, y los cuerpos de Policía se las ven y desean para conseguir información del registro de una cuenta de acosador en una red como Instagram. Con datos como el correo electrónico, las direcciones IP de las conexiones, o información extra sería posible detener este delito y librar al acosado de la tortura que se sufre en estas situaciones, pero no existe esa respuesta contundente.

Además, por norma general, una vez que solicitas a una red social la retirada de contenidos de acoso a la víctima suelen demandar el DNI o documentación privada del acosado, denuncias en comisarías y más datos, incluso cuando se trata de un Testigo Protegido, algo totalmente incoherente y que traspasa los límites de la seguridad.

La cuarentena con motivo de la

COVID19 ha propiciado un incremento de situaciones de acoso sobre famosos. Sin embargo, no es una situación nueva, y nosotros en

onBRANDING llevamos más de trece años luchando contra los delitos de ciberacoso en la red, en casos que, creedme, pueden llegar a ser descorazonadores. Sentarte con una persona fuerte, que ha triunfado, y verla sufrir durante meses con un acoso continuo, hasta derrumbarse, es algo que no debería permitir algo que se ha creado para

"socializar" y crear

"comunidades". Muchas veces, la falta de conocimientos de la víctima para defenderse en

Internet y la velocidad con la que avanzan las nuevas tecnologías, producen que el acosador tenga una posición de privilegio y la víctima una situación de indefensión, que es el caldo de cultivo perfecto para los peores acosadores.

Hemos acompañado este artículo con son solo algunos de los muchos casos de acoso a personas famosas que sufren insultos, presencia en su hogar, ciberacoso sexual, amenazas de muerte, acoso etcétera. Algunos delitos están recogidos en el

Código Penal y podrían ser aplicables al entorno digital, como el caso de la amenaza de muerte, penada según la gravedad con penas de privación de libertad.

Son muchos los supuestos en los que puede incurrir un delito de acoso a un famoso, pero no todos pueden ser atajados fácilmente por la vía legal, y contando, además, con una escasa colaboración por parte de las redes sociales, donde en gran parte se producen estas situaciones. En

onBRANDING hemos visto muchos casos complicados en nuestra trayectoria, y nos hemos convertido en especialistas en ciberinvestigación, identidad digital, reputación online, privacidad en las redes así como en la protección de testigos protegidos, así que si conoces a alguien que está siendo acosado o necesita ayuda, dile que contacte con nosotros que le ayudaremos.

Saludos,

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS