viernes, marzo 21, 2025

lunes, febrero 12, 2024

Cómo configurar la WebApp de MyPublicInbox en iPhone & iPad

Para explicar cómo hacelo, los compañeros han creado este pequeño tutorial que explica "Cómo configurar la WebApp de MyPublicInbox en iPhone & iPad", que yo os paso a desgranar también aquí.

Todo el interfaz de MyPublicInbox lo estamos haciendo para que sea compatible y usable como Web-Mobile en iOS, así que debería funcionarte bastante bien, pero cualquier feedback de uso que nos paséis y mejoras, será de agradecer.

Por supuesto, tenemos en mente un largo roadmap para mejorar MyPublicInbox, e iréis viendo día a día cómo mejora, cómo añadimos nuevas opciones y servicios, y cómo salen nuevas mejoras de apps, de usabilidad web, y de APIs, que tenemos una estrategia de API-Service que pronto os compartiré.

Publicado por

Chema Alonso

a las

7:01 a. m.

1 comentarios

![]()

Etiquetas: app, App Store, Apple, apps, iOS, ipad, Iphone, MyPublicInbox, smartphone, Tempos, twitter

sábado, mayo 12, 2018

Apple en App Store elimina apps que se llevan tu localización

|

| Figura 1: Apple en App Store elimina apps que se llevan tu localización |

|

| Figura 2: Correo de AppStore para retirar apps por acceder a la localización sin explicarlo correctamente |

Figura 3: ElevenPaths Talk: El nuevo reglamento GDPR

Con el GDPR esta información debe ser mucho más clara y los usuarios deben tener mucho más control. Si quieres conocer más, debes verte esta ElevenPaths Talk, en las que mis compañeros cuentan los detalles y pormenores.

Figura 4: You are where you are

En esta otra conferencia, que yo dediqué íntegramente a los datos de localización de las personas, expliqué qué información se puede extraer de cada uno de nosotros simplemente con el dato de localización, así que es bueno que las apps se comiencen a ver restringidas a la hora de recolectar esos datos.

Publicado por

Chema Alonso

a las

6:12 a. m.

2

comentarios

![]()

Etiquetas: App Store, Apple, GPS, iOS, ipad, Iphone, legalidad, Privacidad

jueves, marzo 24, 2016

No publiques tus certificados digitales en tus apps

|

| Figura 2: Búsqueda de apps para iOS con ficheros .pfx en el contenido del paquete |

|

| Figura 3: Fichero pfx dentro del contenido de una app |

|

| Figura 4: Acceso al fichero con el certificado digital |

|

| Figura 5: Solicitud de contraseña para acceder al certificado digital |

|

| Figura 6: crackpkcs12. Una herramienta con el código fuente disponible para su análisis |

Publicado por

Chema Alonso

a las

8:30 a. m.

5

comentarios

![]()

Etiquetas: Android, App Store, certificados digitales, Cracking, Eleven Paths, Google Play, iOS, ipad, Iphone, Tacyt

lunes, marzo 21, 2016

Dorking and Pentesting en Apps de AppStore

Figura 2: Conferencia sobre Dorking, Pentesting and Discovering with Tacty

No quiero desvelaros cosas aún, pues será en el mes de Junio cuando presentemos en detalle todas las cosas que se pueden hacer con la conjunción de los mundos de Android & iOS en una sola plataforma, pero sí quería enseñaros una muestra de la primera cosa que probé.

|

| Figura 3: Más de 300.000 apps de AppStore analizadas con Tacyt |

|

| Figura 4: Aparecen 3 apps gratuitas con un fichero password.txt |

|

| Figura 5: El fichero password.txt de la app |

|

| Figura 6: Explorando el contenido de la app después de descomprimirla |

|

| Figura 7: El fichero con la password |

Publicado por

Chema Alonso

a las

8:54 a. m.

1 comentarios

![]()

Etiquetas: Android, App Store, Apple, Apple Watch, apps, auditoría, Eleven Paths, Hacking, iOS, ipad, Iphone, pentesting, Tacyt

lunes, enero 12, 2015

El "crappware" para Android en Google Play se mueve pero NO desaparece

|

| Figura 2: Filtros para localizar nuevas apps con la palabra WhatsApp en el título |

|

| Figura 3: Más de 1.500 apps tienen la palabra WhatsApp en su nombre |

|

| Figura 5: Una app muy similar pero de otro desarrollador |

|

| Figura 6: Permisos y links en WhatsApp Sonidos Notificación (la app retirada de Google Play) |

|

| Figura 7: Permisos y enlaces en Sonidos de Notificaciones. Aún en Google Play y de otro desarrollador. |

La prueba del Growth Hacking

|

| Figura 8: Marco Gomez ha dado 5 estrellas a Sonidos de Notificaciones |

|

| Figura 9: Los votos y comentarios de Marco Gomez en Google Play |

|

| Figura 10: Marco Gomez también le da un 5 a Vídeos de Monólogos WhatsApp de "free gratis" |

|

| Figura 11: Venta de cuentas de Google Play |

Publicado por

Chema Alonso

a las

12:01 a. m.

6

comentarios

![]()

Etiquetas: adware, Android, App Store, BlackASO, Eleven Paths, Google, Google Play, Malware, Path 5, Spam, WhatsApp

lunes, agosto 04, 2014

Mi niña de 2 años me ayuda a hackear la app de Pocoyó

por Deepak Daswani

Como no podía ser de otra forma, el Universo 2.0 pone a disposición de todos los que somos padres nuevos canales para que nuestros hijos puedan disfrutar de sus personajes favoritos en cualquier momento y en cualquier lugar. Es posible acceder a numerosos capítulos de estas series a través de vídeos en Youtube, así como diferentes apps para SmartTV o dispositivos móviles, generalmente de forma gratuita.

|

| Figura 1: Canal Youtube de Pocoyó |

Al igual que nosotros utilizamos a diario varios dispositivos para acceder a la misma información, nuestros hijos, los llamados nativos digitales, que interaccionan con la tecnología mejor que muchos adultos aún siendo bebés, eligen indistintamente diversas opciones dependiendo de las posibilidades que tengan a su alcance, así como de la paciencia y permisividad de sus padres. En particular a mi pequeña Lara le gusta disfrutar de las aventuras de Pocoyó y sus amigos a pantalla completa en la SmartTV, pero cuando esto no es posible accede a dichos contenidos desde el canal de Youtube o la aplicación móvil del iPad.

|

| Figura 2: Aplicación de Pocoyó para SmartTV Samsung |

De entre las diferentes aplicaciones móviles desarrolladas por Zinkia, la productora de Pocoyó, en concreto la que utiliza mi hija se llama Pocoyó TV. Esta app permite al usuario ver cualquiera de los 52 capítulos de la primera temporada de Pocoyó, con la particularidad de que sólo los primeros 5 están disponibles de manera gratuita. Si se desea visualizar alguno de los otros 47 restantes, es necesario pasar por caja para desbloquear dicho capítulo mediante la contratación de una suscripción por un período de tiempo determinado. Esto a priori puede sonar un poco incoherente ya que estos capítulos están disponibles de manera gratuita en otros medios como el Canal de Youtube oficial de Pocoyó, o la aplicación móvil de Pocoyó para SmartTV, ambos pertenecientes a la propia Zinkia.

|

| Figura 3: Además de publicidad, la app para iPad bloquea capítulos que son públicos en otras plataformas |

En cualquier caso, entiendo que aunque suene contradictorio el planteamiento, pueda suponer una pequeña fuente de ingresos adicional para la compañía, ya que al no tratarse de grandes cantidades de dinero muchos padres contratarán la suscripción, en algunas ocasiones por desconocimiento y en otras por comodidad o dejadez por no abrir el buscador de Youtube y localizar el capítulo bloqueado desde el iPad.

|

| Figura 4: Suscripción para desbloquear el capítulo en la app de iPad |

Es solo una pequeña fuente de ingresos más que puede venir de las que apps, de las que ya se han contabilizado más de 10 millones de descargas entre todas las aplicaciones de Pocoyó para todas las plataformas.

|

| Figura 5: Más de 10.000.000 de apps descargadas. |

Más allá de que para alguno pueda ser cuestionable cobrar por capítulos que se ofrecen gratuitamente a través de otros canales, lo que sí que es importante es que esto se haga bien. Esto viene a colación de que hace unos meses, mi hija se estrenó con tan sólo 2 años en esto de encontrar fallos de seguridad o implementación, ya que mientras yo analizaba las capturas de tráfico de mi propia red WiFi cuando trabajaba en el post sobre Whatsapp Discover, ella veía plácidamente el Capítulo 2 de Pocoyó desde el iPad, con lo que su tráfico se coló en dicha captura:

|

| Figura 6: Petición de descarga del Capítulo 2 de Pocoyó en Español desde la app de iPad |

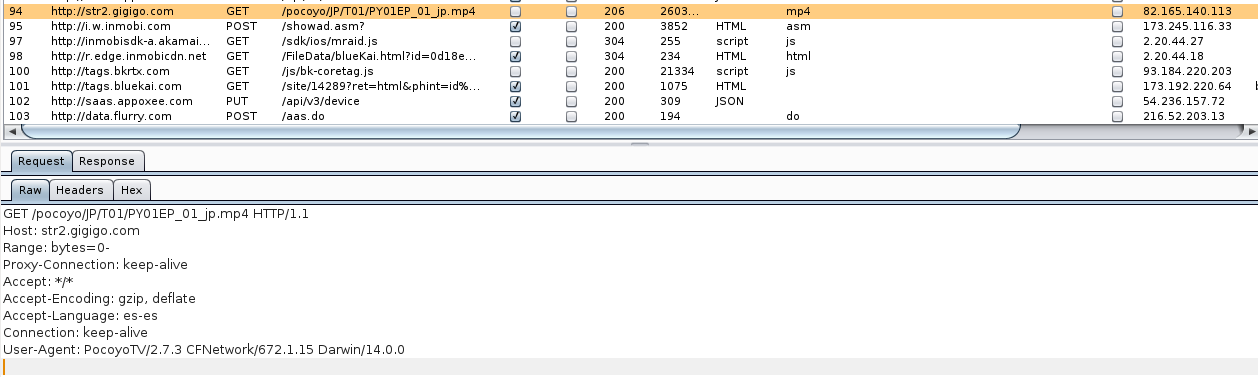

Como se puede ver en la imagen, a la hora de descargar un capítulo para poder verlo en la aplicación, se accede directamente mediante HTTP al vídeo de dicho capítulo en formato mp4, que se descarga desde el servidor. Nada ofuscado u oculto en dicha petición.

Hace unos días, decidí investigar un poco más esto que llamó mi atención en aquel momento. Así que tras hacer pasar el tráfico de mi iPhone por el proxy Burp, comprobé que en la versión actual de la aplicación, la descarga de los capítulos se sigue realizando a través de HTTP en formato mp4 directamente desde el servidor.

|

| Figura 7: Descarga de capítulos de Pocoyó desde la app de iPhone visto con Burp |

Así que se me ocurrió ver qué pasaba si en vez de pedir el vídeo del Capítulo 2 que está disponible de manera gratuita, construyo la URL para el Capítulo 9 que es de pago, cambiando simplemente un dígito por otro. El resultado era de esperar:

|

| Figura 8: Descarga de los capítulos bloqueados de Pocoyó desde la web |

Tras realizar varias pruebas, me di cuenta que todos los capítulos podrían descargarse gratuitamente del servidor no sólo en Español, sino en el resto de idiomas que ofrece la aplicación, con lo que si ya antes era absurdo contratar la suscripción, ahora carecía completamente de sentido alguno.

|

| Figura 9: Los capítulos de Pocoyó están disponibles en estos idiomas |

Para constatar esta suposición, basta con pedir un capítulo de Pocoyó en Japonés del servidor, y el mismo se descarga directamente sin ninguna validación de por medio.

|

| Figura 10: Descarga de un capítulo de Pocoyó en Japonés |

Más allá de un problema de seguridad, en el caso de que el contenido no pudiera obtenerse de otra forma gratis, hablamos de un problema conceptual de implementación que daría al traste totalmente con el modelo de negocio de la aplicación. De nada sirve cobrar por algo que no conseguimos tan siquiera ocultar, y ya se sabe que eso de la seguridad por oscuridad no suele funcionar. Con un sencillo script con Wget podríamos obtener todos los capítulos en cualquier idioma. He aquí un ejemplo para poder tener la versión en portugués:

|

| Figura 11: Wget desde Kali Linux para descargar los 52 capítulos de Pocoyó |

En aras de agradecer a la productora los ratos agradables que Lara pasa mientras observa con atención las aventuras de Eli, Pato, Nua y Pocoyó, decidí informar de este problema a los responsables de la compañía, quienes me agradecieron el reporte informándome de que se lo comunicarían a sus desarrolladores para futuras actualizaciones de la aplicación.

Tan sólo unos días después, han subido a la App Store una actualización de la aplicación con nuevas funcionalidades, pero en principio este problema sigue aún vigente ya que han debido considerar que al estar el contenido público por otros medios, no tenía sentido de momento actualizar el sistema. No obstante, este problema se repite en muchas apps que cobran por contenido, así que valga el ejemplo de Pocoyó para explicaros qué no se debe hacer nunca.

Autor: Deepak Daswani

Sitio web: http://deepakdaswani.es

Twitter: @dipudaswani

Publicado por

Chema Alonso

a las

5:24 a. m.

6

comentarios

![]()

Etiquetas: App Store, Cómics, Hacking, iOS, ipad, Iphone, SmartTV, WiFi

jueves, junio 19, 2014

PlayDrone: Tokens de autenticación en apps Google Play

|

| Figura 1: El paper que describe PlayDrone y el estudio de Google Play |

Figura 4: La charla de la presentación del trabajo

El uso de tokens hardcodeados en las apps lo hemos visto no solo en Android y también en las apps de App Store de iPhone se encuentra demasiado comúnmente, como se explica en el libro de Hacking iOS, e incluso a veces pueden encontrarse estos tokens simplemente revisando el log de una app usando el Apple System Log para ver cuándo hace uso de él.

Publicado por

Chema Alonso

a las

9:18 a. m.

4

comentarios

![]()

Etiquetas: Amazon, Android, App Store, Facebook, Google, Google Play, Hacking, iOS, Iphone, Linkedin, twitter

Entrada destacada

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...

Entradas populares

-

Circula por la red un truco que llegó a mí de casualidad , donde se explica cómo conseguir ver más de una vez - e incluso capturar - las fot...

-

Ayer publiqué un post que tiene ver con las opciones de privacidad de Facebook asociadas a los correos electrónicos , y mañana sacaré la se...

-

Las técnicas de OSINT son aquellas que te permiten buscar información en fuentes abiertas. O lo que es lo mismo, sacar datos de plataformas...

-

Hoy os traigo una " microhistoria " peculiar que tiene que ver con la historia de la tecnología. Es una historia de esas que empie...

-

Hace mucho tiempo, cuando se creo el " Modo Incógnito " de los navegadores, que algunos llamaron también " Modo Privado ...

-

Dentro de una investigación de una fotografía, tal vez te interese saber dónde está hecha, o a qué hora se hizo. Cualquiera de esas dos info...

-

Conseguir la contraseña de Facebook de una cuenta es una de las peticiones más usuales que se suele recibir de la gente que busca solucion...

-

Una de las opciones que se puede configurar a nivel de hipervínculo, de documento o de servidor web en los navegadores es el funcionamiento...

-

El SEPE (Servicio Público de Empleo Estatal) ha sido víctima de la archiconocida crisis del COVID-19 enlazando la avalancha de expedientes...

-

La app de mensajería instantánea Telegram tiene muchos fans por el atributo de seguridad que ha querido potenciar desde el principio, per...

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS