domingo, febrero 26, 2012

martes, febrero 14, 2012

No Lusers 122: Pagafantas en San Valentín

Dicen que cuando se es un Pagafantas normalmente se entera todo el mundo antes que tú, así que para los que sois más freaks, os he dejado un método muy sencillo para que este San Valentín detectes si estás en camino de convertirte en uno de ellos. Si te pasa eso... !Que se disparen las alertas de tu IDS!.

Para los amigos de América que no conocen mucho el término, os dejo una definición gráfica del término. Baste decir que es el amigo de la tía buenorra que suspira por tener sexo con ella, pero que como ya ha caído en la zona de "somos amigos" no tine nada que hacer. Sin embargo, él hace todo lo que ella quiere mientras espera que algún día ella se de cuenta de que él está ahí y le deje tener algo de sexo con ella. Mientras tanto sólo es su amigo y ella aprovecha para contarle lo bien que se lo pasa teniendo sexo con otros a la vez que saca de él todo lo que quiere... ¡Pobre Pagafantas!.

Saludos Malignos!

Publicado por

Chema Alonso

a las

7:56 a. m.

13

comentarios

![]()

Etiquetas: Comics, Facebook, Humor, No Lusers, tuenti, Twitel

sábado, diciembre 10, 2011

No Lusers 116 - Si eres culpable ....

Publicado por

Chema Alonso

a las

7:31 a. m.

1 comentarios

![]()

Etiquetas: blogs, Comics, Facebook, Humor, Internet, No Lusers, Twitel

sábado, diciembre 03, 2011

Chorrada: Mensajes de más de 140 caracteres en Twitter usando el acortador automático de URLs

|

| Figura 1: Twit de más de 140 caracteres en codificación CESU-8 |

Para poner twits de más de 140 caracteres puedes usar un servicio de twits largos, como ya he dicho, y listo, o usar esta chorrada que permite poner un mensaje largo en Twitter en un único Twit, si lo conviertes en una URL. Solo hay que esperar a que el sistema de Twitter lo acorte y después lo envías.

|

| Figura 2: Escribes tu mensaje como si fuera una URL "http://mensaje.que.quieras.com" y se envía como URL acortada |

|

| Figura 3: El mensaje está en la URL y el código de error, en este caso, de Gogle Chrome |

Publicado por

Chema Alonso

a las

8:28 a. m.

3

comentarios

![]()

Etiquetas: Curiosidades, Twitel

viernes, diciembre 02, 2011

La Twombola

Suerte a todos en la Twombola, y aprovecho para recordaros que hemos publicado 4 packs con libros regalo que hacen que sea más económico comprar los libros durante el periodo de navidades.

Publicado por

Chema Alonso

a las

6:52 a. m.

10

comentarios

![]()

Etiquetas: FOCA, Hacking, Libros, MetaShield Protector, Twitel, Twombola

miércoles, octubre 12, 2011

No Lusers 100: Columbus Day

Columbus Day, 7ª Avenida, y seguro, seguro, seguro que algo pasa y Spiderman tiene que actuar porque su sentido arácnido zumba de nuevo. Cuando tienes más de 1.000 tebeos del "Hombre Araña" como yo, es imposible que no hayas visto nunca al Cabeza de Red el 12 de Octubre saltando por encima del desfile.... ¿cuál será la amenaza hoy?

Saludos Malignos!

Publicado por

Chema Alonso

a las

8:00 a. m.

1 comentarios

![]()

domingo, julio 24, 2011

No Lusers 82: Modernos estrategas en la Fórmula 1

El año pasado Alonso perdió el mundial en la última carrera por la estrategia. Durante el presente año, en las primeras carreras no se puede decir que se hayan lucido mucho, así que esperemos que hoy, en Nürburgring, esto no vuelva a pasar y se repita lo que pasó hace dos semanas. ¡Vamos Alonso!

Saludos Malignos!

PD: Si quieres seguir la carrera desde tu ay!fon o tu ay!pad, hay una tool que mola...

Publicado por

Chema Alonso

a las

7:30 a. m.

2

comentarios

![]()

sábado, abril 30, 2011

Creepy data

Es imposible hablar de Creepy y no recordar el taco de comics en blanco y negro que ocupa una balda completo de mi estantería. Esos comics en los que zombies, vampiros, asesinos u hombres lobo viven aventura tras aventura rodeados de bellas amazonas, o decrépitas brujas malvadas enganchan con su negro humor.

Es imposible hablar de Creepy y no recordar el taco de comics en blanco y negro que ocupa una balda completo de mi estantería. Esos comics en los que zombies, vampiros, asesinos u hombres lobo viven aventura tras aventura rodeados de bellas amazonas, o decrépitas brujas malvadas enganchan con su negro humor.Los comics de Creepy, Dossier Negro, SOS, Vampus o Rufus son los que llenan esa necesidad estomacal que me da periódicamente de disfrutar del dibujo a blanco y negro con una pizca de humor macabro y maligno que tanto me encanta. Estoy seguro de que a muchos de vosotros también os gustan.

Y no es de extrañar que debido a cierto humor macabro le hayan puesto ese nombre a la herramienta que colecta todos los datos de geoposicionamiento que un usuario expone consciente o inconsciemente a través de su cuenta de Twitter.

La utilidad, que tiene ya unos meses, es de esas que, al estilo de Firesheep o iPhoneTracker vienen a simplificar, y poner en una herramienta de botón gordo, algo que ya se sabía hace bastante tiempo: que es posible seguir los pasos de una persona que tenga una exposición social descuidada en twitter.

Figura 1: Selección de target

La idea es tan sencilla como recoger la información de posicionamiento que se puede sacar de los twitts o fotos publicadas que publica persona. En el caso de Twitter recoge información de posicionamiento de Twitts con:

- Información GPS cuando se hace desde determinados clientes para teléfonos móviles.

- Twitts asociados a una ubicación.

- Triangulación basada en la IP desde la que se hizo el twitt.

Además, al estilo de Please Rob me, recoge la información GPS de los twitts que viene desde Four Square y de los metadatos EXIF de las fotos publicadas en los servicios de publicación de: flickr, twitpic, yfrog, img.ly, plixi, twitrpix, foleext, shozu, pickhur, moby.to, twitsnaps y twitgoo, tal y como decía Yago de seguir a los famosos que twittean. La idea de la herramienta es poder hacer algo similar a el fake de Ex-Girl/Boyfriend detector.

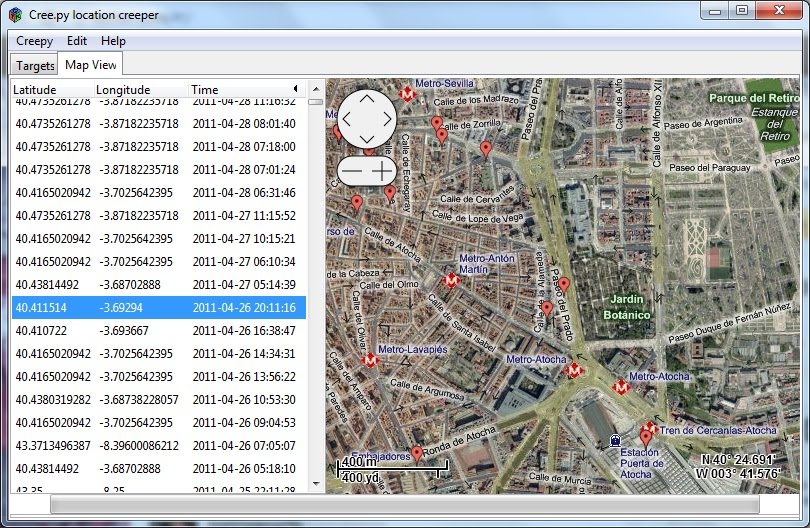

La herramienta permite buscar y seleccionar una cuenta de Twiter o Flickr y despúes extraer toda la información GPS y de fechas que se pueda desde esas cuentas, para después generar una base de datos de visualización de coordenadas por fechas que además puede ser exportada en formato CSV o KMZ.

Figura 2: Base de datos generada

Creepy, en principio, solo saca información que el usuario libremente ha puesto en Internet, y que, al generar un fichero CSV o KMZ, puede ser complementada con otras fuentes de información que se consigan del objetivo para completar una buena historia de un usuario.

Hay que tener en cuenta que el registro de posicionamiento GPS se hace con otros servicios, como el Google Latitude que algunos publican en su blog, las Geotags que usan algunos bloggers para publicar sus posts, el Facebook Places o cualquier otro repositiorio de fotografías que se os ocurran de una persona. Eso, sin contar con hacerse con la caché del Android o el famoso consolidated.mdbd de los iPhone, que ya cuenta hasta con módulo de metasploit para buscarlos.

El asunto es que, antes de que saliera Creepy, yo les había propuesto un proyecto a uno de mis grupos del Master de seguridad de la UEM que hicieran algo como Creepy, y ahora, como ya está hecho, les quiero pedir que completen la base de datos que genera con más información GPS obtenida desde otras fuentes, así que, si tenéis alguna idea más, será bienvenida.

Por cierto, puedes descargar un Creepy para Windows/Linux y probarla con cualquier cuenta de Twitter y/o Flickr que te guste desde: Creepy.

Saludos Malignos!

Publicado por

Chema Alonso

a las

7:30 a. m.

11

comentarios

![]()

Etiquetas: Facebook, GPS, Metadatos, metasploit, Twitel

sábado, enero 15, 2011

¡Tíralo todo por el baño!

Espero que solo sea porque la Policia Nacional se está socializando, y si es así, mis mejores deseos. Yo por si acaso, voy a vigilarlos también a ellos...

Saludos Malignos!

Publicado por

Chema Alonso

a las

6:10 a. m.

2

comentarios

![]()

viernes, noviembre 05, 2010

Pastorcillos venid a por Grifa

Cuando llega la Navidad y veo los Belenes me acuerdo de aquel chiste, en la mítica CodeCamp que me contaron los chicos de la Universidad de Sevilla:

- Pregunta: Para que quiere un pastor un compilador.

- Respuesta: Para hacer obejotas.

Es inevitable pensar en pastores y ovejas en la Navidad, y más este año, con la aparición de Firesheep, esa aplicación concebida para robar las cookies de sesión de redes sociales -o cualquier sitio (también bancos)- en redes WiFis compartidas, o con concentradores, a golpe de clic y sin llamar mucho la atención, que tiene a los medios de comunicación y los usuarios más 2.0 preocupados.

Es curioso cómo la simplificación de un ataque conocido puede generar tanto miedo en la sociedad y hacer que los usuarios intenten tomar precauciones. Antes de existir esta herramienta, el ataque se realizaba igualmente, sólo que con un Wireshark, un filtro para buscar las cookies de la sesión y un proxy local tipo Burp para que sea fácil gestionar el cambio de las cookies.

Si querías hacer el ataque en una red que estuviera switcheada, como Wireshark y Cain tiran de Winpcap, se podía hacer uso de las dos herramientas al mismo tiempo y practicar el robo de sesiones, o hijacking, en cualquier tipo red en la que no haya un detector de este tipo de ataques.

En i64, el comando Lavapiés, para simplificar esto, creó una herramienta interna que combina los ataques Mitm con ARP-Spoofing y el filtrado de tráfico Http, para que se pueda ver sólo lo que interesa. Es decir, la parte de Cain y de Wireshark necesarias para poder hacer robo de sesiones -y también la de DNS-Hijacking, ya que estamos-. Y se llamó La Grifa for Windows.

Figura 1: Grifa for Windows

Figura 2: DNS Hijacking

Figura 3: Http Viewer

Sin embargo, hasta que muchos no han visto que el ataque es tan fácil que hasta lo pueden hacer ellos, no se han preocupado, haciendo hasta popular el plug-in anti Firesheep, el Fireshepherd. La pregunta ante esta situación es, ¿necesita la gente que le pase algo para que realmente se preocupe por la seguridad? No te preocupes amigo, hace años que esto funciona igualmente, y no te ha pasado nada, ¿verdad? ¿o tal vez sí te ha pasado y no lo sabías?

Saludos Malignos!

PD: como quiero ser el primero que lo haga: Feliz Navidad.

Publicado por

Chema Alonso

a las

8:21 a. m.

9

comentarios

![]()

Etiquetas: Facebook, Herramientas, mitm, Twitel

lunes, noviembre 01, 2010

Visiones apocalípticas personales

Mientras que siguen algunos con sus guerras, empresas como Apple ha puesto en el mercado dispositivos con los que, por defecto, sólo se puede comprar en sus tiendas iTunes. Y no pasa nada. Ni libertad de competencia, ni mierdas varias. Sólo en iTunes y carril. Un mercado mundial que cotiza en USA y encima, los medios de comunicación montan páginas con noticias orgullosas cada vez que una empresa española o un joven consiguen una minúscula porción del pastel que se comen los USA. No es de extrañar que Obama se quisiera reunir con Steve Jobs para hablar de cómo mejorar la economía por medio de la tecnología.

Mientras que la gente aún le monta un flame a un joven porque ha hecho un software en sus ratos libres, que da como Open Source, porque sólo funciona en Windows, los amigos de Google continúan con su expansión hacia los media. Hartos de comprar satélites, fibra oscura y de almacenar información de cada uno de nosotros masivamente, todavía algunos se sienten orgullosos de poner sus anuncios para conseguir unos pocos dólares del pastel y, mientras hablan de libertad, convertirse en una pieza más que sustenta el sistema. Ahora vamos a controlar las teles del mundo, como en "El mañana nunca muere".

Otros siguen hablando del negocio local del software libre y que las empresas que venden sus licencias comerciales, incluso las pequeñitas y nacionales, están perjudicándoles y haciendo daño a una sociedad que, después de millones de euros invertidos en promocionar distros de Linux, proyectos varios con subvenciones, etc… ha visto como una red social como Facebook tiene hoy en día 540 millones de usuarios, es decir, más grande que casi todos los países del mundo, y que ya está pensando en tener su propia moneda y sus propias leyes. Tu vida online ya no es tuya, es de otro.

Al final, mientras muchos visionarios siguen perdiendo el tiempo con fútiles batallas sobre el sistema operativo Windows o Linux en los PC, no se dan cuenta de que ese mercado está muerto o muriéndose. Ya nadie te quiere dar el software, no interesa. Interesa que el software esté en la nube, como tus datos, como tus amigos, como tus novias u amantes, como tu vida. Ya no es tuyo ni tu dinero, primero fueron riquezas físicas, luego trozos de papel, pasamos al plástico y ahora son cuentas de bancos online que están en la nube.

¿Y si el día de mañana no interesas a alguien? Pues se te echa de la nube y a otra cosa. Adiós, se acabó tu identidad, te quedaste sin amigos, sin forma de contactar con ellos, sin dinero, sin amantes, sin ... Si no eres nadie en la nube, no eres nadie.

¿De verdad cree alguien que Spectra es el enemigo porque una licencia de Windows cueste 100 € o 30 € si viene instalado? ¿Es ese el malo de la película? La gente cambia de móvil cada dos por tres, gastando en ellos 500 €, 400 €, lo que sea, lo que importa es seguir el juego de este futuro apocalíptico mío en el que te van atrapando… cada vez un poco más, un nuevo servicio online, una nueva utilidad que requiere menos instalado en tu equipo y más conexión a la red, cada vez un contrato un poco más restrictivo… Ya ni sé el número de contratos que he firmado aceptando licencias.

Mientras que, como decía Moxie, nadie querría tener sus datos en una “nube” gubernamental, la sociedad, yo incluido, seguimos alimentando nuestra ficha “policial” en Facebook, Google, Apple, Twitter, Microsoft, Amazon o como se llame la empresa de turno, creando un nuevo orden, donde tu vida online es más tú, que lo que tú te piensas y depende menos de ti, y de tu propio gobierno. ¿Creéis que un gobierno de una sociedad occidental puede controlar a los gigantes o defenderte a ti en un caso de abuso en tiempo y forma en caso de necesidad?

Por favor, visionarios, ¿de verdad creéis que el mundo se gobierna desde un software que instales en tu PC porque no sea Open Source? ¿De verdad tú crees que algún gobierno audita el código fuente de las aplicaciones y los almacenes de datos que corren en la nube? ¿Creeis que podéis ofrecernos un futuro menos apocalíptico simplemente por el hecho de poner un Linux en los PCs? Usa lo que te dé la real gana, la guerra no va por ahí.

De hecho, creo que Windows 7 será el último Windows de los sistemas operativos de esta generación. Estoy expectante por saber que nos tocará vivir con la nube. Conectado todo el día por satélite y sin posibilidad de controlar tu software en tu equipo. Ya lo estoy viendo, todos rollo iPhone hasta para ver el porno.

Pero no os preocupeís, esto sólo es un mal sueño mío. Toda va bien... os dejo, que voy a ver que da en Tele5.

Saludos Malignos!

Publicado por

Chema Alonso

a las

10:00 a. m.

19

comentarios

![]()

Etiquetas: Apple, Cloud computing, Facebook, Google, Identidad, Iphone, Linux, Seguridad Informática, Software Libre, Spectra, Twitel

viernes, septiembre 10, 2010

Como no hacer una página login: Ejemplo con Twitter

Imaginemos una página que se entrega por Https, por ejemplo la página de login. En uno de los enlaces se va a generar el envío de credenciales a una aplicación y este puede ser https o http. Lo que el usuario espera es que sea https, pero... ¿qué pasa si se dejan todos los links con https menos justo ese utilizando sslstrip en un ataque mitm? Pues lo que pasa es que el usuario vería un candado y el link a https en la barra de tareas, pero no todo el contenido ha sido entregado cifrado.

Los navegadores, cuando esto sucede, a día de hoy, intentan generar un mensaje de alerta, para que el usuario esté informado. Sin embargo, como pasa muchas veces, si las cosas que debían estar bien hechas generan las mismas alertas, el usuario no sabrá diferenciar entre una alerta producida por un ataque o porque la página está mal construida. Es el mismo ejemplo que se mostró en La muerte social del SSL en la banca, pero ahora en mezcla de contenido.

Un ejemplo con el login de Twitter

En twitter utilizan un certificado digital de validación extendida, que además ha sido generado para evitar los ataques de TLS Renegotitation. Como se puede ver, la herramienta de Qualys de comprobación de certificados le da un 88, mejor incluso que el de Microsoft.com que obtiene un 85.

Figura 1: Evaluación del certificado de twitter.com

Sin embargo, si entramos a la página de login, se puede ver que se genera una alerta de contenido entregado de forma insegura. ¿Te habrán inyectado algo?. ¿Me habrán hecho un ssltrip a algunas partes?

Figura 2: Alerta de contenido entregado de forma insegura con IE8

Si observamos el código fuente, la mayoría de los enlaces son relativos a la URL,, así que, como estamos con https en la URL son enlaces seguros, pero, si se hace una búsqueda del protocolo http, se puede ver que hay carga de archivos inseguras.

Figura 3: carga de archivos por http

Lo curioso de esto es que si se solicita de forma manual uno de esos archivos entregados de forma insegura por https, el sistema lo entrega.

Figura 4: Acceso a fichero por https

La pregunta entonces es ¿por qué no entregar todos de forma segura? En estas lides la respuesta suele ser siempre algo en base al rendimiento. Es cierto que estos archivos no tienen ningún dato que a priori parezca sensible, pero la entrega de ellos por http se cepilla la protección de toda la página y abre un camino para que los usuarios no sean capaces de diferenciar entre una entrega segura de la página o una entrega stripeada.

Luego, cuando me preguntan en una entrevista... ¿cómo puede saber un usuario si una compra es segura? no tengo tiempo para responder todas las cosas que habría que mirar.

Saludos Malignos!

Publicado por

Chema Alonso

a las

8:25 a. m.

2

comentarios

![]()

Etiquetas: Seguridad Informática, ssl, Twitel

domingo, septiembre 05, 2010

Distribución de Malware con Twitter Bots

Ya os contaba como nos sorprendió ver que casi nadie usaba su ordenador en las conferencias Black Hat y Defcon, pero es que, el año que viene, después de que este se grabaran en una conferencia las conversaciones de los móviles, estoy convencido de que el uso del teléfono móvil va a caer en picado.

Algo similar sucede con los acortadores de URLs y los riesgos asociados a ellos. Como decía una tira simulando a Forrest Gump :"La vida es como una URL acortada, nunca sabes a donde te va a llevar". Y es así.

Hay que empezar a preocuparse en serio por los servicios de acortadores de URL y ya se están tomando muchas precauciones, pero lo primero que están haciendo muchos usuarios, es dejar de seguir los que no vengan de "procedencias de fiar" (- ¡Qué difícil es eso! -)

Sin emabargo, la idiosincracia de los 140 caracteres de twitter, hace que haya que utilizarlos sí o sí, con lo que suelen pasar más desapercidibidos aquellos que son maliciosos. Por ello, se aprovechan de esta característica los distribuidores de malware y los usan con tranquilidad.

Además, el desplegar malware por twitter tiene una ventaja genial, y es que si ves que alguien acaba de twittear, el servicio identifia desde que software se ha hecho, así que es fácil hacer ataques dirigidos a una determinada persona. Sólo tienes que esperar a que ponga un twitt, lees debajo del mensaje la información de la herramienta cliente que ha usado, y le preparas un mensaje con una URL acortada que lleve un exploit para algún software que se sepa que está utilizando.

Un ejemplo sencillo son aquellos usuarios que han hecho jaibreak al dispositivo iPad o iPhone con el Jailbreakme de Agosto. Muchos de ellos no han actualizado a la versión de IOS 4.0.2 por miedo a perder el Jailbreak, pero tampoco han parcheado la vulnerabilidad de Safari con el visor PDF de forma puntual. Un atacante, por tanto, puede crear un bot que busque el nombre del usuario, o un término, o cualqier cosa. Esperar a que salga un nuevo twitt, leer la herramienta usada para saber desde que sistema está conectado y enviarle una contestación con una URL acortada que lleve al exploit.

Así, están apareciendo muchísimas cuentas bot, que se dedican a twittear a saco, como este tal Melony de aquí, que tiene 4 seguidores, sigue a 0 y ha twitteado casi 1.000 mensajes, todos ellos con personas distintas, con tiempos supercortos, y con ninguna relación entre ellos.

Figura 1: Cuenta de Bot

Por supuesto, es un bot distribuyendo malware, que debes reportar como spam, para que lo investiguen y lo bloqueen.

Figura 2: Reporte como Spam

Al cabo del tiempo la cuenta será bloqueada, como este otro caso, pero, desde que crearse cuentas en el servicio es tan fácil, estas medidas son bastante poco efectivas por el momento, y puede convertirse en un caos si el número de bots crece y crece.

Figura 3: Cuenta bloqueada en Twitter

Twitter ha anunciado su propio acortador de URLs, y tal vez sea una buena opción si ellos se precoupan del filtrado de las mismas y no dejan añadir otro tipo de acortadores, pero mientras no suceda esto, hay que tener un cuidado extremo con las URLs acortadas que sigues, y, si es posible, intentar que no se sepa desde dónde twitteas, para evitar ataques dirigidos, con lo que habrá que pensar en usar deception tricks para cambiar las apps de tus twitts.

Saludos Malignos!

Publicado por

Chema Alonso

a las

8:44 a. m.

2

comentarios

![]()

Etiquetas: Hacking, Malware, Seguridad Informática, Twitel

domingo, mayo 02, 2010

Super-Entornos de Trabajo

De todas formas, aunque todas las partes son preciosas, hay zonas en las que los trabajadores quieren currar y buscan algo funcional, y otras que se decoran especialmente de cara a la galería, es decir, para hacer reportajes fotográficos, anuncios, recibir a determinados clientes y ofrecer una imagen concreta de marca.

En un post reciente, en Creativos Online, recogieron una lista de oficinas impresionantes de las que he querido resaltar algunas que tienen que ver con la tecnología.

El momento cuernos en Twitter no tiene desperdicio

Pixar, para que todos se sigan sintiendo como niños

Facebook, decorado a estilo IKEA pero con mucha pasta

Digg, clásica y funcional recepción

Google Zurich, la zona de comida, ¿para qué salir fuera con el frio que hace?

Nosotros, en Informática64, hemos pretendido seguir el mismo estilo de hacer la oficina con una imagen temática. Así, al igual que twitter escogió los cuernos y Google la nieve y los telecabinas en Zurich, nosotros hemos querido que cada trabajador de i64 se sienta como en casa, así que seleccionamos a los empleados que tienen una habitación similar al ambiente que el decorador nos diseño para el SOCtano. Así, todo debe parecer como una guarida de animales deseosos de frikear con teclas, leer manuales técnicos, montar y demontar cualquier cosa en cualquier momento para probar todo.

SOCtano1: Momento promoción LaCON'09

Como se puede ver, nada es casual, los cascos de la moto, las mochilas por el suelo, las cajas de los routers o los monitores de culo "gordo" han sido especialmente colocados por los diseñadores para dar ese inconfundible ambiente de "habitación de freak" en la que los empleados se sientan como en casa.

SOCtano2: Visión panorámica

Desde otra perspectiva se puede ver como se crean los exámenes [he bajado la resolución de la foto lo justo para que intentéis encontrar las respuestas] o como hay café y agua para que nadie tenga que abandonar su espacio de trabajo. Para dar más ambiente freak, se utiliza una cafetera SOLAC amarilla que costó 5.000 pesetas cuando se creo, hace ya 10 años y medio, Informática64. ¡La ideas que han salido de sus cafés!.

Como se puede ver, todas las empresas de tecnología en el fondo somos unas pijas.

Saludos Malignos!

Publicado por

Chema Alonso

a las

9:01 a. m.

28

comentarios

![]()

Etiquetas: Curiosidades, Facebook, Google, Humor, Twitel

jueves, abril 08, 2010

Esos extraños amigos

Durante la época de adolescencia, como muchos, las discusiones con mi padre giraban en torno al pelo, las pintas de macarra y esos amigos tan extraños y raros que tenía yo. Todos con el pelo largo, chupas de cuero, pañuelos, muñequeras de pinchos y movidas de “hijo del metal”.

En aquel entonces, los amigos extraños eran los que te acompañaban con pintas raras, pero hoy en día, con la redefinición del término amigo al estilo de red social americana, resulta mucho más difícil detectar extraños amigos.

Desde que tengo Facebook y Twitter mi experiencia con los amigos “rarunos” es bastante curiosa. Me encanta la gente que se saca los perfiles falsos, porque trabajan como espías o porque quieren permanecer en el “economato” lo máximo que posible. Los amantes, las antiguas parejas que siguen las andanzas de sus ex, etc… Hay un mundo sinfín de aventuras contadas y no contables alrededor de los perfiles falsos.

Según un estudio, a los hackers con cuentas en twitter y Facebook, los gobiernos los empiezan a seguir masivamente, porque entre los comentarios graciosos, el intercambio de noticias, y los piques por el futbol, se escapan URLs con vulnerabilidades, mensajes que informan de fallos de la seguridad, etc… El twitter parece un IRC público en el que se cruzan muchos datos, incluso confidenciales, y la gran mayoría en abierto. Sin embargo, hoy no voy a hablaros de eso y sí sobre algunos perfiles “pecuilares” que han aparecido entre mis “followers” del twitel o mis “amigos” del feisbuk.

Por un lado tenemos los perfiles sospechosos… estos son de los que tienes que averiguar quién puede ser por el “dime con quién andas y te diré quién eres”.

¿Quién será?

En este ejemplo, esta persona sólo sigue a tres y los tres somos Sergio Hernando, Aramosf y yo. Ningún twitt, ni otra actividad. Supongo que será alguien comenzando en esto de la seguridad o el twitter, sin más misterio, pero sirve de ejemplo para triangualar perfiles.... y el nombre de Wolfinside.... sospechoso...

Me contaba alguien que me sirve de guía en las redes de sociales, como hay algunos que se agregan a un montón de gente que no le interesa sólo para camuflar su verdadero objetivo. Esto se usa en twitter para los que tienen los twitts protegidos o en Feisbuk donde no se suelen agregar perfiles si no son conocidos directos de la vida o los “amigos” en común te avalan.

Este otro me ha encantado, porque… todos usamos feisbuk y twitter para ligar, pero somos más sutiles, sin embargo otros… lo tienen claro…. Esto es una carta de “amol” a más de 100 followeados…

¿Le gustará ser follower o followeador?

Más que el Twitter, Facebook (tuenti para los veinteañeros como yo) es una red que, para muchos, constituye una forma activa de ligar. [Ya os dejé algunas “reglas de oro” hace tiempo] En ella me encontrado perfiles curiosos como el de una "chica", muy sospechoso, que sólo tenía una foto y una descripción “Dulcemente bisexual” y sin ninguna otra actividad visible más que chorrocientos “amigos” y desde que la acepté agregó a varios amigos míos.

Esos son los perfiles “sutiles”. Algunos son experimentos sociales para ver cómo se comporta la gente, como se comporta un novio o una novia ante una oportunidad de ligar, etc… o periodistas paparazzi queriendo sacar del armario a famosos poniendoles anzuelos...o... ¡vete tu a saber! Como regla namber one, si no le conoces en real, tómalo como un "amigo 2.0" y no como un amigo de los que te tomas litros en el parque con él. Sobre este tema de las relaciones sociales vía redes sociales me gustó mucho este artículo de perspicalia.

Otros son simplemente personas que cuando te agregan esperan que “entiendas el mensaje” y ataques…. Y claro, los informáticos como yo, que somos torpes para estas cosas, no nos enteramos de nada si no son más directas las cosas. Si tu intención es meter, ya os propusimos el Chico Maravillas y yo que pasarais de feisbuk y esas cosas, que hay redes sociales especializadas en follar, como nuestra idílica meter.com.

¿Y a ti? ¿No tienes perfiles sospechosos? ¿No te han pasado cosas extrañas?

Saludos Malignos!

PD: No podía despedirme sin poner este video que cambió mi vida como informático. Pixar Rules!!

Publicado por

Chema Alonso

a las

9:21 a. m.

11

comentarios

![]()

viernes, febrero 19, 2010

Mashups para ladrones que usan twitel

Se trata del servicio de alertas creado para los ladrones que desean saber que casas están vacías. Para ello, utilizando la web "Please, Rob me" puedes estar a la última de todas aquellas casas que se han quedado vacías porque sus propietarios se han ido y han tuiteado que están en otro lugar usando la web de http://foursquare.com/.

Así, basta con esperar las nuevas actualizaciones de las búsquedas para que lleguen las nuevas oportunidades. Estas oportunidades hay que atraparlas al vuelo, no vaya a ser que otro llegue y se adelante.

Pero no te preocupes, esto aun se puede mejorar, ¿qué os parece si hacemos un mashup que cuando aparezca la nueva oportunidad, busque en el perfíl del usuario la localización del mismo, nos pinte la casa en Google Maps, intente descubri la posición en la que se encuentra situado este twitteador, por ejemplo, si tiene el servicio de Google Latitude instalado en su ay!fon y extraiga datos de business intelligence?

No se, por ejemplo:

- Que busque la distancia a la que se encuentra de su casa.

- Que geoposicione las comisarias más cercanas.

- Que calcule lo que tardaría el usuario en volver a su casa utilizando el servicio de cálculo de rutas de Google Maps y nos diga el margen de tiempo.

- Que se conecte a su perfil en Linkedin mire su situación profesional para estimar su nivel económico.

- Que se conecte a su perfil en facebook y sepamos si está soltero, casado o vive con sus padres.

Una vez analizados todos esos datos, con los servicios de Business Intelligence se pueden establecer unos KPI que ayuden a saber que probabilidades hay de éxito o no.

Me encanta el twitel... y yo en Oslo... EPIC FAIL!!

Saludos Malignos!

Publicado por

Chema Alonso

a las

12:01 a. m.

12

comentarios

![]()

Etiquetas: Curiosidades, Twitel

viernes, enero 22, 2010

Following Bill Gates

El caso es que Bill, ocupándose ya de otras tareas, tiene una cuenta en twitter verificada. Una cuenta que parece que escribe él, aunque siempre puede ocurrir que sea como el twitter de Rosa Díez.

Bill Gates twitteando

Por si acaso, por si quieres sentirte arropado y calentito sintiendo cerca los mensajes, digo.. tweets, que pone desde su fundacion puedes empezar a seguir a Bill Gates en http://twitter.com/BillGates

Que tiempos aquellos de Spectra cuando la gobernaba él...

Saludos Malignos!

Publicado por

Chema Alonso

a las

5:14 a. m.

5

comentarios

![]()

lunes, enero 18, 2010

Respuestas privadas en Twitter

En esa situación, si tú sigues al @emisor, pero no al @destinatario, te tienes que ir al twitter del destinatario y leer sus mensajes para saber de qué va la movida. Además, si hay un tercer elemento que sigue al @emisor y la @destinatario y quiere decirles algo escribe un mensaje tipo “@emisor @destinatario estáis equivocados, aquí está la respuesta a todo http://aklsfj” y ellos no le contestan, pues te quedas a medias. ¿Y por qué?

Pues porque la gente de twittel ha pensado que la opción de ver las respuestas públicas sea privada. Es decir, tanto @emisor como @destinatario se enterarían de la solución de todo porque en su perfil privado tienen una herramienta que les muestra quién ha escrito un mensaje dirigido a ellos. Esa opción es privada.

La opción Privada

Pero esa opción no hace más que una sencilla búsqueda del texto “@persona” y listo. Cosa que se puede realizar manualmente en el buscador.

La opción "pública" en el buscador

La pregunta es… ¿por qué coño es una opción privada? ¿No podían poner esa opción directamente en la página de los mensajes de una cuenta de forma pública? Y la gran pregunta...¿por qué la gente twittea cuando va a comer?

Saludos Malignos!

Publicado por

Chema Alonso

a las

8:06 a. m.

9

comentarios

![]()

Etiquetas: Curiosidades, Twitel

sábado, enero 02, 2010

En Twittel

Al final, tras un debate interno, se ha creado con el nombre de Informatica64 y en dicha cuenta se publicará la liberación de las herramientas, la publicación de noticias en los blogs, la aparición de nuevos servicios o los eventos que tendrán lugar. No queremos que se convierta en el twitter personal de nadie donde se cuenten mis aventuras con Sandra Bullock o los mejores momentos de ningún freak del SOCtano, ni en uno de eos que tanto gustan a todos.

Cuenta de Informática64 en Twitter

En fin, si te gusta twitter, Informática 64 tiene ya una cuenta: http://twitter.com/Informatica64

Saludos Malignos!

Publicado por

Chema Alonso

a las

8:59 a. m.

6

comentarios

![]()

Etiquetas: Twitel

viernes, diciembre 04, 2009

Vivo o Muerto

El caso es que desde hace mucho tiempo sé cuál es el último post de este blog, el título lo saben todos mis amigos, porque se lo he contado muchas veces y el día que ellos lo vean en el RSS sabrán que el blog va a desaparecer en cuestión de horas. Algunos quizá os preguntéis porque un blog puede destruirse, pero no será ni el primero ni el último que lo hace por hastío, aburrimiento o, simplemente, porque ya ha dejado de representar a la persona que lo suscribe. Seguro que muchos de vosotros habéis destruido un blog, ¿por qué no iba a quere hacer yo lo mismo con éste por algún motivo?

La idea tiene una versión más seria que este simple devaneo mental y la pregunta es ¿quieres que tu blog te sobreviva? ¿Quieres que tu perfil de facebook siga abierto más allá de tu vida? ¿Deseas realmente que tu Twitter hable de ti cuando hayas muerto? ¿Quieres que tu fotolog o tu flicker perduren en Internet con tus sonrisas y lágrimas más allá de tu vida?

Sí, joder, es viernes y vaya preguntas os estoy haciendo, pero no es la primera vez que he tenido que pedir favores a contactos para cerrar el perfil en Live de alguna persona tristemente fallecida del cuál la prensa cutre está tirando para hacer escabrosos artículos.

Estas preguntas me llevaron a pensar como se podría realizar esta tarea de forma sencilla. Actualmente, los familiares, con el certificado de defunción tienen que poner una denuncia que los cuerpos de seguridad del estado tramitan con las compañías tecnológicas para que las cuentas sean eliminadas, pero claro, esto lleva un periodo de tiempo largo que hace que, incluso, aparezcan replicas de los perfiles más significativos. ¿No se podría crear un servicio automático?

Lo suyo es que las propias cuentas tuvieran una opción de autodestrucción. Que la cuenta de Facebook pudiera configurarse con algo como “eliminar cuenta si no hay actualizaciones en X días”, lo mismo en twitter, blogger o Live. Pero si no… que hubiera algún servicio donde uno pudiera establecer su propio canal de actuación. Algo que monitorice si estás “vivo o no” y en el caso de que no lo esté que borre todo lo que tú no quieras que te perdure. ¿Vamos a tener que scriptar algo así? Yo por si acaso, voy a dejar todas mis contraseñas y mis datos en el testamento… para que nadie hable de mi cuando haya muerto…

Saludos Malignos!

UPDATE: Hay algunas soluciones ya en esta línea. Mola. ¿será que uno se hace mayor? En este artículo hay buenas referencias.

Más allá de la muerte

Publicado por

Chema Alonso

a las

9:16 a. m.

14

comentarios

![]()

Etiquetas: Curiosidades, Facebook, Internet, Twitel

Entrada destacada

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...

Entradas populares

-

Circula por la red un truco que llegó a mí de casualidad , donde se explica cómo conseguir ver más de una vez - e incluso capturar - las fot...

-

Ayer publiqué un post que tiene ver con las opciones de privacidad de Facebook asociadas a los correos electrónicos , y mañana sacaré la se...

-

Las técnicas de OSINT son aquellas que te permiten buscar información en fuentes abiertas. O lo que es lo mismo, sacar datos de plataformas...

-

Hoy os traigo una " microhistoria " peculiar que tiene que ver con la historia de la tecnología. Es una historia de esas que empie...

-

Hace mucho tiempo, cuando se creo el " Modo Incógnito " de los navegadores, que algunos llamaron también " Modo Privado ...

-

Dentro de una investigación de una fotografía, tal vez te interese saber dónde está hecha, o a qué hora se hizo. Cualquiera de esas dos info...

-

Conseguir la contraseña de Facebook de una cuenta es una de las peticiones más usuales que se suele recibir de la gente que busca solucion...

-

Una de las opciones que se puede configurar a nivel de hipervínculo, de documento o de servidor web en los navegadores es el funcionamiento...

-

El SEPE (Servicio Público de Empleo Estatal) ha sido víctima de la archiconocida crisis del COVID-19 enlazando la avalancha de expedientes...

-

La app de mensajería instantánea Telegram tiene muchos fans por el atributo de seguridad que ha querido potenciar desde el principio, per...

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS