Apple AirTags usados para vigilar la vida de las personas #Stalkers

Hoy he leído la noticia de dos personas denunciando a Apple por que su vida se ha visto afectada por los Apple AirTags. Su privacidad se ha visto afectada, y aunque el caso es más complejo que lo que voy a explicar aquí, quería dedicar este artículo de hoy a hablar de algo que, como usuario que soy de los Apple AirTags, me lleva rondando la cabeza hace tiempo. Dejadme que os cuente la historia como yo la veo, comenzando con la preocupación con los AirPods Pro.

Hace un tiempo, cuando me compré los Apple AirPods Pro, y jugando con ellos para ver que cosas de Safety & Security se podía hacer que ayudaran en el Hacking de iOS (iPhone & iPad) encontré cosas que no me gustaban en seguridad y privacidad personal

|

| Figura 2: Libro de Hacking iOS:iPhone & iPad (2ª Edición) en 0xWord de Chema Alonso, Ioseba Palop, Pablo González y Alejandro Ramos entre otros. |

Con ellos se podía utilizar vigilar las entradas y salidas de personas, pero no ayudaba a los dueños de los Apple AirPods a encontrarlos una vez que fueran perdidos o robados, y se encontraran a una distancia mayor de la señal de BlueTooth. Con el tiempo, Apple ha hecho una actualización, que os aseguro que aún no he acabado de entender cómo funciona, en las pruebas que he hecho hasta ahora, pero que ha generado bastante preocupación.

Varias personas me han escrito a mi buzón de MyPublicInbox preguntándome por si la estaban espiando, que esta alerta que sale hoy en día no es clara del todo. Aún no he terminado de hacer todas las pruebas que quiero hacer, pero en cuanto las tenga, os las compartiré.

Figura 4: Explicación y demo de AirPodSpy

En el caso de los AirPods Pro de Apple es un poco peligroso, porque la mayoría de las personas que utilizan unos cascos de música no piensan que puedan ser utilizados para vigilar sus movimientos, así que las decisiones que tome Apple sobre ellos afecta a la vida de muchas personas.

Apple AirTags & Stalkers

En el caso de los Apple AirTags parece que es distinto, ya que son para eso, para localizar cosas. "Cosas" que pueden ser personas en tiempo real. Y personas que puede que no sepan que están siendo localizados con estos dispositivos. Alguna, como estas mujer que ha puesto una denuncia a Apple por los problemas que les han causado en su vida personal, y que queda reflejado en esta demanda, que merece la pena que todos los leáis en detalle.

Hay que tener en cuenta que localización es probablemente el dato que más dice de la vida de las personas. Hace años yo impartí una conferencia titulada "Your are where you are" donde hablaba de todo esto, que creo que ilustra lo mucho que dice el dato de localización de las personas.

Pero en el caso de la vida personal de gente que tiene que lidiar con Stalkers, con acosadores, con parejas en entornos de alta presión, etcétera, usar Apple AirTags lo pone muy sencillo, porque basta con dejar uno de ellos en el maletero de un coche, entre el forro de un abrigo, o dentro de un llavero, y se podrá vigilar a una persona constantemente.

Por supuesto, también se utiliza como herramienta, y es posible ver cómo lo usan los adolescentes para localizarse en noches de fiesta, colocándose el Apple AirTag como pulsera o collar y encontrar a los amigos "perdidos", "dormidos" o "desaparecidos". Pero el problema principal es cómo defendernos de los usos maliciosos.

¿Cómo saber que estamos siendo vigilados?

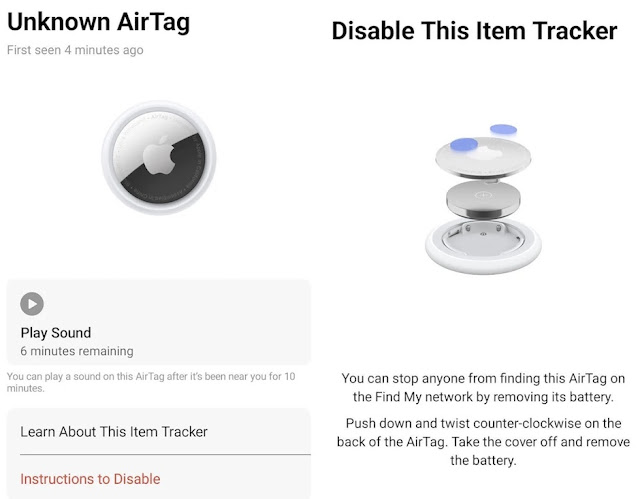

Para los usuarios de iPhone existe una alerta por defecto, que es la que tienes ahí, donde te avisa de que un dispositivo AirTag te está acompañando en tu ruta, para que puedas buscarlo, y utilizar la herramienta para hacerlo sonar. Pero ni funciona siempre, ni todos los usuarios entienden esta alerta ni que pueden hacerlo sonar en un pitido no demasiado alto, la verdad.

Figura 8: Alerta de que te acompaña un AirTag

Para los usuarios de Android, (probablemente que no lo conoces si tienes un Android), hay una app en Google Play hecha por Apple llamada Tracker Detect, - que deliberadamente no han querido llamar Apple AirTag Tracker Detect por eso de no reconocer el caso de uso de Stalking -

Pero no funciona en background, no tiene alertas para avisarte cuándo te estás moviendo con un AirTag y es más que nada un botón para usar cuando tengas sospechas, así que parece que Apple no ha hecho mucho. Además, ha metido una preocupación a los usuarios de Android que no deberían tener, pues su red de sensores de iPhone, iPad, Apple Watch, MacBook es tan grande, que es virtualmente imposible que un Apple AirTag usado para vigilar un Android no tenga conectividad. Si lo detectas, eso sí, puedes hacer que suene y deshabilitarlo.

Lo que debería hacer los AirTags es, si detectan que siguen a un dispositivo Android comunicarse con él vía Google, para que sea éste el que pueda avisar a sus clientes de que un dispositivo de Apple les está siguiendo pero... ¿os imagináis la conversación para montar este servicio entre Apple y Google? Como conclusión, la demanda dice que muchos usuarios y ciudadanos están sin defensa contra esta amenaza.

En este mundo de wearables, de smartphones, de computación ubicua, y redes de datos BLE, IoT, WiFi, etcétera, mantener la privacidad de las personas va a exigir hacer muchas cosas y tomar las decisiones tecnológicas teniendo en cuenta que ésta - la privacidad - debe ser parte del diseño desde el principio.

¡Saludos Malignos!

Autor: Chema Alonso (Contactar con Chema Alonso)

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS