Hola gente de este blog maravilloso, si bien he aportado varias veces en artículos, nunca se me ocurrió hacer uno de mi autoría, así que le doy las gracias y es un honor que

Chema Alonso me deje redactar uno completamente. Aquí va y espero no defraudarlos. Como sabéis mi especialidad es el "

Hacking con buscadores" y les mostrare lo fácil que puede ser para un atacante hacerse con un hosting completamente gratis. Cómo conseguir el mejor

CMS o

eCommerce o cualquier otra plataforma solo con usar

Shodan y

Google.

|

Figura 1: El ataque del CUCO. Cómo un enemigo se puede

hacer con tu... WordPress, Joomla!, Drupal, Magento y cPanel |

La idea es tan sencilla como estar atentos a cuándo quedan indexados sistemas

CMS a medio instalar, por descuido o por desconocimiento. Un atacante los puede usar para distribuir

exploits, hacer campañas de

phishing, alojar

malware o simplemente meterlos en campañas de

BlackSEO. Un

hosting gratis es un

hosting gratis, y siempre se le puede sacar valor. Como si fuera un

Cuco poniendo los huevos en el nido ajeno.

|

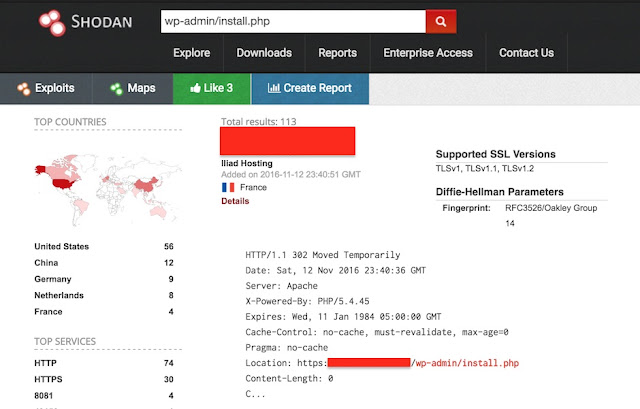

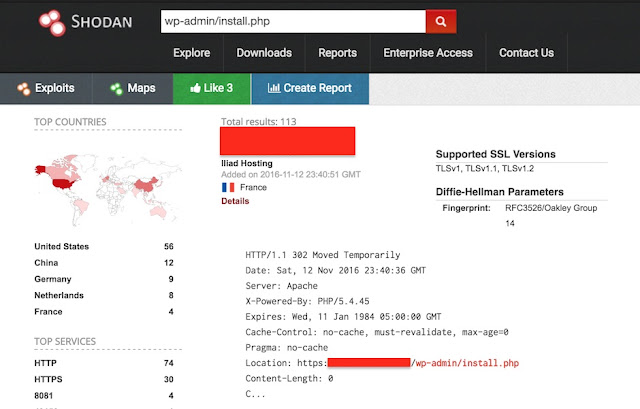

| Figura 2: Descubriendo scripts de instalación de WordPress en Shodan |

Para seguir los pasos de este artículo, como primera medida hay que registrarse en Shodan.io con una cuenta gratuita ya que haremos uso del operador "

title" y eso no es posible si no estás con una sesión iniciada. Una vez registrados, veremos lo fácil que es localizar los paneles de instalación de

WordPress, Joomla!, Magento y

Drupal indexados a

Shodan.io. Como se puede ver en la imagen superior, podemos localizar scripts por título, como en el caso de

WordPress, pero en la

Figura 4 lo vamos a hacer con el modificador

title.

|

| Figura 3: Script de instalación de un WordPress |

Comenzaremos por el

CMS de

WordPress, que lo que vamos a explotar en

Shodan es el gestor de instalación de esta plataforma. El

script de instalación de

WordPress se puede localizar accediendo a

wp-admin/install.php y veremos cuántos de estos están indexados en

Shodan.io por descuido de sus administradores, que no han hecho los deberes.

|

| Figura 4: Buscando en Shodan los scripts de configuración de WordPress |

Deberían leer el libro de

Máxima Seguridad en WordPress para no tener estos problemas, que luego pasa lo que pasa. ;). Estos scripts de

WordPress, aunque no tengan un motor de bases de datos al que conectarse, pueden ser utilizados para hacer ataques

Time-Based Blind XSPA (Cross-Site Port Attack) en WordPress, como ya se explicó en otro artículo anteriormente.

|

| Figura 5: Script inicial de Setup en WordPress |

El segundo de los panel

CMS que podemos localizar es

Joomla! que también tiene su

script de instalación para configurar las bases de datos, los usuarios privilegiados, etcétera. Lo que haremos nosotros en

Shodan es encontrar gestor de instalación que esta generalmente en la ruta

installation/index.php.

|

| Figura 6: Buscando scrips de instalación de Joomla! en Shodan |

En los scripts encontramos los parámetros de configuración de acceso a la base de datos, que en el caso de que no estuviera presente el motor de bases de datos

MySQL siempre podríamos usar para escanear la

DMZ con un ataque

XPBA como el de

WordPress de antes.

|

| Figura 7: Script de instalación de Joomla! |

Y si está la base de datos, pues te la configuras y ya tienes tu sitio web completo para hacer lo que quieras. Y si quieres, le pones hasta el

Latch para Joomla!, que también se puede hacer una vez termines de ejecutar el

script.

|

| Figura 8: Búsqueda de scripts de instalación de Drupal |

El siguiente en la lista de objetivos populares sería

Drupal. Su

script de instalación se encuentra indexado como ya podéis suponer en

Shodan.io, y es un fichero

install.php.

|

| Figura 9: Script de instalación de un Drupal |

Como es demasiado común el nombre de

install.php, lo podemos filtrar como se ha hecho en la búsqueda de la

Figura 8 por el campo title, usando el que tiene el paso 1 del

script.

|

| Figura 10: Búsqueda de scripts de Magento en Shodan |

Magento es una plataforma de código abierto para

eCommerce escrita en

PHP. Es una de las más comunes y tiene versión community (para la que se hizo una versión de

Latch para Magento). Su fichero de instalación se encuentra en:

index.php/install/

|

| Figura 11: Versión de Magento Community disponible para instalar |

Como se puede ver, no solo aparecen versiones

Community en las búsquedas, e incluso las versiones

Enterprise están a disposición de cualquier atacante.

|

| Figura 12: Versión de Magento Enterprise disponible para instalar |

Esta es una fuga importante de información en la plataforma de

Magento. También hay otras como la de

Magento Repair Tool que tiene un XSPA o la de

Magento Check. Con ellas se puede sacar información de la base de datos, del servidor en que está instalado y de la

DMZ.

|

| Figura 13: Magento Enterprise. Configuración de la base de datos |

Quise, para completar este artículo, si ya directamente era posible localizar paneles de hosting completos, como cPanel. Con este dork es posible localizarlos en Google, pero de momento solo versiones "demo". Eso sí, si alguno alguna vez se lo deja indexado... tendrá problemas.

|

Figura 14: Cpanel google dork: inurl:login -intext:login inurl:user=

inurl:pass= -

intext:user -intext:pass inurl:2082 OR inurl:2083 |

Al final, son leyes muy sencillas. No poner en los servidores nada que no esté en uso. No poner servidores a medio configurar en

Internet, y revisar periódicamente la configuración de la seguridad de tus sistemas. Espero que les haya gustado.

Saludos,

Autor: Rootkit, Pentester independiente.

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS