MetaShield Protector (IV de IV)

Artículo Publicado en PCWorld Abril 2009

- MetaShield Protector (I de IV)

- MetaShield Protector (II de IV)

- MetaShield Protector (III de IV)

- MetaShield Protector (IV de IV)

*************************************************************************************************

MetaShield Protector

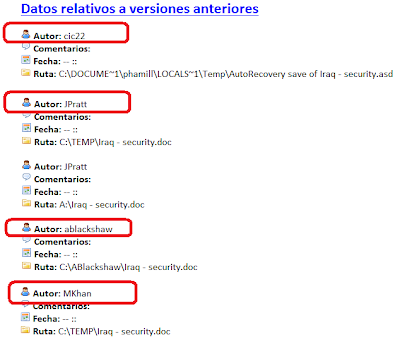

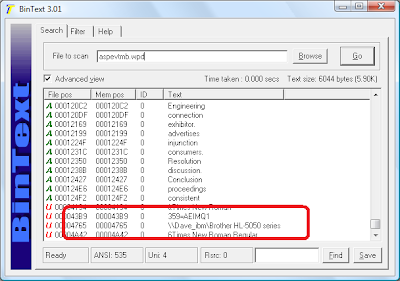

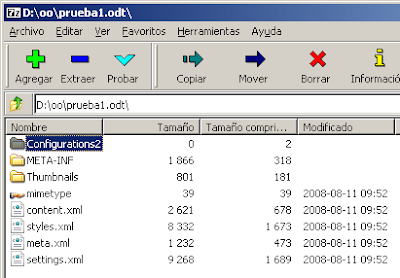

En este caso, en las Figuras 12, 13 y 14, se pueden ver las estadísticas para el sitio por defecto, en el que se ha configurado la protección de MetaShield Protector. En este ejemplo se puede ver que el formato docx toma más tiempo que los formatos doc y, aunque no sirva como benchmark o indicador, sí que es cierto que los formatos ODF y OOXML, debido a que son formatos comprimidos que deben ser descomprimidos para que puedan ser limpiados, son los que más tiempo pueden llevar.

Figura 12: Estadísticas sobre ficheros

En la Figura 12 se puede ver el tiempo media de limpieza de un fichero que, en el sitio de ejemplo, ha sido de 197 milisegundos.

Figura 13: Numeros de ficheros descargados por tipos

Y en la útima figura se puede acceder al tiempo medio de limpieza por tipo de fichero.

Figura 14: Tiempo medio por tipo de fichero

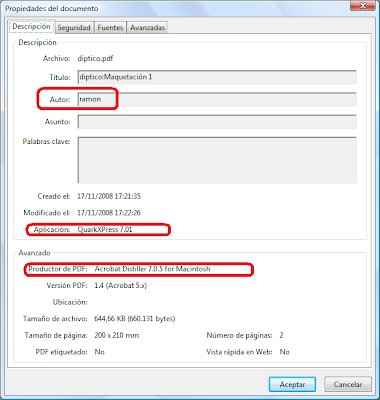

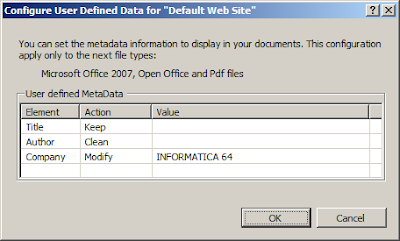

MetaShield Protector permite, además, crear una política de imagen asociada a los ficheros publicados. Podríamos crear una política que pusiera en el nombre de la compañía de todos los documentos Microsoft Office y OpenOffice el nombre de nuestra compañía, que elimine cualquier dato que vaya como autor y que mantenga el nombre del título del documento, como se puede ver en la Figura 15.

Figura 15: Plantilla de acciones

Ventajas de MetaShield Protector

La ventaja principal del producto, lógicamente, es que los documentos que salen de la organización vía servidor web, van limpios de metadatos e información oculta. Esto se aplica de igual forma a las arañas de los buscadores, es decir, cuando un documento publicado en el sitio web es solicitado para ser indexado éste irá limpio y, por lo tanto, no habrá necesidad de preocuparse de que se pueda extraer información de los metadatos a través de los buscadores como se puede ver en la Figura 16.

Figura 16: Datos expuestos directamente en Google

En ese ejemplo se observa cómo se puede acceder a datos de usuarios publicados en documentos PDF del dominio fbi.gov simplemente realizando una búsqueda en Google de documentos con la palabra Documents en el título.

El documento original, por su parte, permanece intacto en el repositorio original en todo momento. Si el documento tiene metadatos que el servidor documental interno utiliza, o si el documento tiene versiones anteriores del documento guardadas o información de los revisores que está siendo útil internamente, ésta permanecerá intacta internamente. El administrador del sitio web podrá estar seguro de que los documentos no envíen datos no deseados fuera de la organización teniendo la garantía de que no se está modificando nada de los ficheros originales de los autores.

Conclusiones

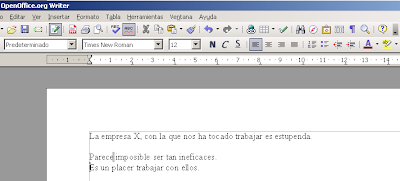

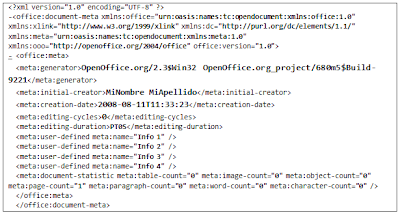

Un documento ofimático puede llevar mucha más información de la estrictamente deseable como se ha visto. Puede ser una fuga de información utilizable por la competencia, por atacantes o simplemente que puede dañar la imagen de la compañía. Las soluciones que existen en la actualidad son soluciones que dependen de la pro-actividad del usuario que genera el documento y dentro de una política de seguridad corporativa no se puede depender de que todos los usuarios que publiquen documentos cumplan las normas de seguridad y más, cuando la mayoría de ellos no están alertados de esta situación.

Metashield Protector es una solución para bloquear la fuga de datos a través de metadatos e información oculta en ficheros ofimáticos que permite al administrador prescindir de la colaboración total de los usuarios a la hora de proteger la fuga de información de la compañía. Tienes más información del producto en: Metashield Protector

*************************************************************************************************

Artículo Publicado en PCWorld Abril 2009

- MetaShield Protector (I de IV)

- MetaShield Protector (II de IV)

- MetaShield Protector (III de IV)

- MetaShield Protector (IV de IV)

*************************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS