domingo, agosto 12, 2012

viernes, junio 08, 2012

¡Que no te hagan la cobra en Sexy o no!

La cobra, para los no acostumbrados al argot de la noche, viene a significar ese movimiento de cuello que algunas chicas suelen realizar con el cuello, consiguiendo en un tic, poner tierra de por medio entre tú y ella. Digno movimiento de una cobra.

Hay que tener astucia en este terreno para llegar a trampear lo que para algunos o algunas, puede parecer Sexy o No. Pero no me refiero a esa astucia que te hace llevar el último modelo de bambas, o el peinado a lo CR7, sino a saltarnos las normas y entrar a saco, como a nosotros nos gusta.

Un domingo noche, cuando me cansé de hacer zapping, se me ocurrió entrar de nuevo en la conocida página de Sexy O no, para ver si encontraba algo más entretenido. ¡Y vaya si lo encontré! nada más ni nada menos, que una vulnerabilidad en el control de peticiones de amistad - responsable de que podamos acribillar a cualquier usuario a mensajes privados como si hubieran aceptado nuestra solicitud de amistad -. He aquí el proceso, que tras ponerles un mensaje para que lo arreglen, nos han hecho caso omiso... así que ¡viva la amistad!

El funcionamiento del proceso en la web es muy simple. Cuando nos interesamos por una persona sobre la foto que está publicada, sobre nuestra foto aparece un banner encima, con el siguiente recuadro en rojo.

|

| Figura 1: Banner de petición de amistad |

Si acepta la petición, automáticamente se agregará a nuestro listado de “coincidencias”, con lo que tendremos el privilegio de poder charlar con ella. Lógicamente, si hace clic en “No”, se pasará a la siguiente imagen sin aceptar a nadie. Las demás imágenes aparecerán - en caso de terminar con las peticiones de amistad - sin ningún tipo de banner, con lo que se entiende que al presionar en “Si”, se estará enviando nuestra propia petición a los demás participantes.

Pongámonos en el caso, de que la chica a la que siempre enviamos el “Si”, jamás acepta nuestra petición por razones obvias - para ella ¬¬ -.

|

| Figura 2: ¿Quieres conocerlos? |

FOR EXAMPLE…

El fallo reside en las variables que enviamos mediante el método POST, detrás de cada clic sobre los botones "Sí" y "No". Con lo que si presionamos sobre el “Sí” e interceptamos la petición, nos encontraremos con los siguientes parámetros:

“codigodeusuario=” con el que identificaremos a la persona.

“Invitado=” si dicha persona nos envió solicitud.

“Aceptado=” si ya somos amigos del usuario.

“Logueado=” si actualmente está dentro de la sesión.

“sexo=” Femenino o masculino.

“OrientacionSexual=” para gustos colores.

“Conocer=” Si deseamos conocer o no a la persona, “S” o “N”.

Modificando al vuelo el valor de “Invitado=”, sobre el usuario que presionemos “Sí”, podremos auto-invitarnos para aceptar a cualquier usuario. Tan solo incluyendo una “S”, conseguiremos agregarlo a nuestra lista de coincidencias, como si él o ella nos hubiera invitado previamente.

|

| Figura 3: Modificación de parámetros en envío |

La modificación hará que la página cambie su alerta y consigamos agregar a los usuarios, sin confirmación de su parte.

|

| Figura 4: Agregada con éxito |

Ahora sí, podremos ir de aguilillas sin miedo, pues contaremos con la posibilidad de contactar con los miles de usuarios registrados.

|

| Figura 5: Enviando un mensaje privado a la otra persona |

Los mensajes se enviarán, gracias a que en sus perfiles, también apareceremos como agregados.

|

| Figura 6: Mensaje enviado |

Si alguien quisiera portarse mal, quizás programar un gusano que enviara un mensaje a todos los perfiles que cumplan algún patrón, y evaluar cuantos de ellos han enviado una respuesta satisfactoria y esperada a una petición de cariño. No hay nada como reemplazar a tu amigo el "scanner de discotecas" por un pequeño script. Imagina la colección… ;)

|

| Figura 7: Colección para todos los gustos... |

Mientras que el guantazo por Internet no duela, se puede decir que estaremos a salvo de hacer el ridículo… o no.

|

| Figura 8: Vaya... un FAIL |

Saludos 4n4les! ;)

Autor: Germán Sánchez

Un tal 4nonymous en el PC

Publicado por

Chema Alonso

a las

7:11 a. m.

22

comentarios

![]()

Etiquetas: Curiosidades, Hacking, Websticia

lunes, enero 02, 2012

La web de Confianza Online hackeada otra vez

|

| Figura 1: Defacement de Confianza Online |

En teoría la web es parte de un proyecto para garantizar la seguridad y la protección de las webs españolas, tal y como dice en su cabecera.

|

| Figura 2: Cabecera de Confianza Online |

|

| Figura 3: Mensaje dejado en el defacemet |

¿No se pasó una auditoría de seguridad a la web tras haber sido hackeada la primera vez? ¿Habrán accedido a datos sensibles en esta ocasión? Comienza fuerte el año...

Saludos Malignos!

Publicado por

Chema Alonso

a las

10:41 a. m.

25

comentarios

![]()

Etiquetas: anonymous, hacked, hacktivismo, Websticia

viernes, noviembre 18, 2011

"Anonymous" hackea la web de UPyD

Publicado por

Chema Alonso

a las

2:01 p. m.

7

comentarios

![]()

Etiquetas: anonymous, hacktivismo, Websticia

miércoles, noviembre 16, 2011

Defacement de "anonymous" a la web del PP de Cataluña

Publicado por

Chema Alonso

a las

9:14 a. m.

6

comentarios

![]()

Etiquetas: anonimato, hacktivismo, Websticia

miércoles, noviembre 09, 2011

Defacement de Anonymous a la Academia de las Ciencias y las Artes de Television: AcademiaTV.es

En él, como puede verse en la imagen superior, aparece un mensaje político con algunos de los escándalos más destacados de la política en España. Actualmente sigue activo.

Saludos Malignos!

Publicado por

Chema Alonso

a las

11:57 p. m.

2

comentarios

![]()

Etiquetas: hacked, hacktivismo, Websticia

miércoles, septiembre 28, 2011

Anonymous y la política: Foro CNP hacked

Publicado por

Chema Alonso

a las

5:42 p. m.

8

comentarios

![]()

Etiquetas: anonimato, hacked, hacktivismo, Websticia

martes, junio 07, 2011

La Web de Confianza Online de Inteco Hackeada

Deface completo

El texto de la noticia

Y el mensaje que han enviado a los miembros que tenían sus datos allí ha sido el siguiente:

Asunto: Importante. Mensaje para los usuarios de la plataforma de formación en línea de INTECO.

Estimado/a usuario/a:

Nos ponemos en contacto con usted para comunicarle que INTECO ha sufrido un incidente de seguridad que ha provocado una sustracción de datos de información personal de la base de datos de usuarios de nuestra plataforma de formación en línea. Los datos que han sido robados son aquellos que nos facilitó usted durante el proceso de registro, entre los que pueden estar:

- Nombre y apellidos.

- Número de teléfono.

- DNI.

- Correo electrónico.

Hemos procedido a bloquear el acceso a la plataforma de formación hasta que el problema haya sido resuelto y se pueda garantizar su seguridad. Le informaremos tan pronto se reanude el servicio de modo que pueda continuar con su actividad formativa.

Existe el riesgo de que la información sustraída pudiera ser empleada con fines maliciosos. Por ese motivo, le recomendamos que siga los siguientes consejos de seguridad:

1. Desde INTECO nunca se le solicitará información de carácter personal por correo electrónico o teléfono. No responda a ninguna petición de información de estas características.

2. No haga clic en enlaces incluidos en mensajes de correo electrónico, mensajes SMS o MMS cuyo origen no sea confiable.

3. Mantenga su equipo adecuadamente protegido con aplicaciones de seguridad y debidamente actualizado con los parches recomendados por el fabricante.

4. Ante cualquier duda, póngase en contacto con INTECO en la dirección de correo incidencias@cert.inteco.es

Desde INTECO queremos pedirle disculpas por los inconvenientes causados y nos ponemos a su disposición para resolver cualquier duda que pueda surgirle.

Reciba un cordial saludo.

El mensaje no va firmado digitalmente, ni el texto va suscrito por nadie en concreto y es enviado desde un buzón genérico. ¿Algún comentario al respecto de toda esta historia?

Saludos Malignos!

Publicado por

Chema Alonso

a las

6:58 a. m.

50

comentarios

![]()

Etiquetas: Hacking, hacktivismo, Websticia

jueves, febrero 17, 2011

HBGary y el correo electrónico

La parte técnica de cómo se hizo esto es bastante curiosa, todo comenzó por un SQL Injection en una aplicación PHP que usaban como CMS. Esta herramienta la habían creado ellos y… se llevó todo el premio.

Un SQL Injection… pues a por la tabla de los usuarios y contraseñas. Una vez sacadas todas, las passwords estaban en MD5 y sin salting ni política de complejidad, así que se las petaron pronto y consiguieron acceso a la intranet, donde pillaron backups, ficheros y aplicaciones.

Desde dentro del panel se podía, entre otras cosas, resetear la password, así que le resetearon la password del correo a “Gary” y con un poco de ingeniería social y un intercambio de correos de lo más divertido, consiguieron acceso de root a la máquina por SSH para poder terminar el pastel del ataque con una guinda. Por supuesto, los correos sin ningún tipo de firma digital de ninguna clase, solo enviados desde los servidores internos pidiendo abrir puertos y cambiar claves.

En este proceso, la gente de anonym0us dejo claro que HNGary había fallado en:

- Codificación Segura

- Pentesting

- Política de contraseñas

- Autenticación de más de 1 factor

- Política de seguridad en el reseteo de contraseñas (mail)

- Concienciación de sus usuarios

Y les han dejado fatal porque esto es lo que ellos venden. Punto para Anonym0us.

Saludos Malignos!

Publicado por

Chema Alonso

a las

7:20 a. m.

9

comentarios

![]()

Etiquetas: e-mail, Fingerprinting, GPRS, IE IE9, Internet Explorer, Websticia

jueves, febrero 03, 2011

Hackers.txt

Me hace gracia cuando buscando la versión del DNS de Redhat te encuentras con el chiste de “vintiuno” en inglés, o cuando en S21Sec nos contaban el largo debate con el creador del malware, o Alejandro Ramos sacaba la cabecera HTTP de Reddit o Yago nos sacaba curiosidades en los banners de la web.

Además, creo que ese debate, a la par que divertido, es enriquecedor, porque permite conocer más de la personalidad del “oponente”. Así, cuando vi en el blog de Cyberhades la iniciativa Humans.txt pensé que debería haber algo así entre los administradores y/o desarrolladores de un sitio y los hackers.

Hoy en día, mucha gente que encuentra las vulnerabilidades, y sobre todo en virtud del nuevo código penal, no avisa a los administradores de los sitios por miedo a que pase algo. Seamos serios, un hacker puede encontrar la vulnerabilidad sin que el administrador tenga recursos ni formas de localizarle: “¡Ya le tenemos! Tengo la dirección IP del atacante, y viene de.... Laos [FAIL!]”. Sin embargo, si el hacker lo notifica, de una forma u otra, está revelando al mundo su identidad secreta… y eso puede ser peligroso. Puede pasar que el administrador del sitio no se lo tome bien y por tanto, que el “alien que es bueno” se vea metido en un problema por culpa del “humano que es malo”.

Por eso, creo que deberíamos promover alguna iniciativa tipo hackers.txt, en la que los administradores de las webs dejaran un mensaje a los posibles “aliens que sean buenos” que deje claro que van a hacer los administradores reciben un reporte de una vulnerabilidad de su sitio.

Le he estado dando vueltas a esto, y la verdad es que es difícil acabar de darle forma, porque tal vez, alguna “alien que no sea tan bueno”, tipo Brainiac, tome carta blanca para cepillarse un sitio, o que el “adminsitrador bueno”, decida cambiar de opinión y la liemos, pero creo que deberíamos poder hacer algo, no sé, tal vez contar con Jon Jonz, o tal vez pensar en cómo redactar ese fichero hackers.txt. ¿Cómo lo ves tú?

Saludos Malignos!

Publicado por

Chema Alonso

a las

8:28 a. m.

13

comentarios

![]()

Etiquetas: Hacking, Seguridad Informática, Websticia

jueves, enero 27, 2011

Otro listing más

El caso es que uno de los compañeros, el de Huelva, había encontrado que un servidor devolvía el listado de todos los ficheros de un directorio cuanod pedía un fichero .listing, pero no sabía la razón.

Como era .listing, le dije: "¡Coño!, Google lo va a tratar como una extensión, busca por los ficheros de extensión .listing y vemos cuantos tienen el mismo fail"... y flipamos.

Figura 1: 75.000 sitios con listing... indexados.. ¿cuántos habrá sin indexar?

La historia es que hay más de 75.000 sitios listados por Google con este programita que te permite navegar por el árbol de ficheros de la forma más sutil y sin vulnerar la seguridad de ningún sitio ni ninguna ley. Basta buscar en Google y hacer clic.

Figura 2: Sí, están instalados los archivos como root en este sitio

Lo gracioso es que hay algunos sitios especialmente curiosos que tal vez culmen tus expectativas...

Figura 3: El listing en la Nasa

Hay muchos freebsds, sitios de forensics, hacking, etc... para echar un rato esta mañana navegando por ahí en lugar de ligando en el Facebook. Por supuesto, la nueva versión de la FOCA buscará estos programitas en todos los directorios.

Saludos Malignos!

Publicado por

Chema Alonso

a las

10:00 a. m.

11

comentarios

![]()

Etiquetas: Google, Hacking, Seguridad Informática, Websticia

martes, septiembre 21, 2010

The Art of Defacement

Pero... hoy quiero publicar algunos de los que me llenan de curiosidad. Los defacers. Ya os hablé de las tendencias y publiqué el artículo de uno de mis alumnos del Master de Seguridad de la UEM sobre los defacements en 2009 tiempo ha, Algunos de ellos son dirigidos, como el hackeo de la web del Ministerio de la Vivienda, los que hizo el D.O.M. Team en las webs de partidos políticos o la Websticia cuando Argentina cayó derrotada en un partido de fútbol de manera triste.

De estos, de los dirigidos, me impactó el de la web de Kevin Mitnick en la que le pusieron un feo Pene corriendose en su cara. Muy poco elegante.

Defacement en la web de Kevin Mitnick

Con las webs de Spectra se puso de moda durante un tiempo colocar la famosa foto de Bil Gates recibiendo el tartazo a la salida de la comisión en Bruselas - si no recuerdo mal -.

Defacement en sitios Spectra

Sin embargo, al margen de los ataques dirigidos, cada grupo suele tener su propia firma. Cada una con un estilo y muchas de ellas incluso con música. Aquí van algunas de las firmas a ver cual es la que más os gusta.

Firma de iSKORPITX uno de los más activos

Firma de Tiger M@te

Firma de Team Emirates

firma de Q8 H4x0r

Firma de Purgatory-VX

Y, por supuesto, siempre quedarán los clásicos del Tag:

¿Cuál te gusta más a tí? Si te gusta esto, puedes ver todos los que quieras en la web de Zone-h e, incluso, puedes encontrar los defacements que les han hecho a ellos varias veces }:))

Saludos Malignos!

Publicado por

Chema Alonso

a las

9:51 a. m.

2

comentarios

![]()

Etiquetas: Hacking, Seguridad Informática, Websticia

lunes, abril 26, 2010

Si es que van pidiendo guerra

Cuando tienes que hacer una auditoría que empieza así… sabes que va a ser coser y cantar. Alguna cagada gorda tienen. Y sí, siempre sale un RFI, un panel de control con SQL Injection, una base de datos con contraseñas sin cifrar y alguna bonita forma de calzar una Shell. Sorprendentemente, no pasa todo lo que debería pasar, porque hay mucha gente que aún no ha tomado conciencia de los riesgos de no preocuparse por la seguridad. Y de eso va esta historia de domingo.

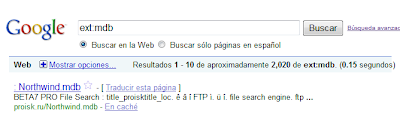

Estaba yo matando el tiempo en esas cosas que se suelen hacer, ya sabes, buscar alguna manera de dar por saco. Como dice el dicho, “Cuando el diablo no sabe qué hacer…”. En concreto quería hacer un conteo de cuantas bases de datos .mdb quedan publicadas y localizables con información sensible en España. Ya sabes, solo por jugar un rato.

Figura 1: Pues todavía quedan mdbs por ahí...

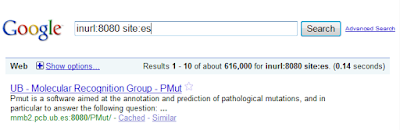

En uno de los links me apareció una URL con el puerto 8080 y pensé: “Coño, esos sitios sí que son graciosos. Vamos a buscar webs por el 8080 y así veo que puertos curiosos acaban indexados en Google”.

Figura 2: Buscando 8080s

Una vez ahí, me acordé de que en una auditoría nos había tocado un JBoss en el que el usuario era admin y la password [Una de las tres primeras que se te ocurra] y decidí buscar los Tomcat con el status abierto por el puerto 8080 y ver si esto era muy típico. Aparecieron un cerro de Tomcats, y … un montón de JBOSS.

Figura 3: Buscando el status del TomCat

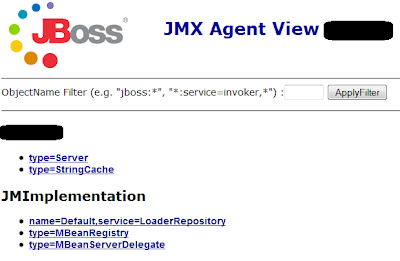

En los JBOSS, normalmente se instala una consola de administración web y la consola JMX. Si el sitio tiene abierto el path por defecto basta con que pidas el directorio principal y te sale la ventana principal de JBOSS.

Figura 4: Página principal de JBOSS

Pero si no, es tan sencillo como pedir /web-console/ o /jmx-console/. Tras probar con los tres primeros al azar, los tres permitían entrar con admin[una de las tres primeras que se te ocurra]

Figura 5: Web-Console de un JBOSS

Tras jugar un poco con ellos, la gran mayoría son vulnerables a ese par de contraseñas por defecto en la que la password es igual que el nombre. De hecho, una vez que estás en ese punto de la consola de administración, basta con crear un Web Archiver [war file] y crear una nueva aplicación en el sitio web. Tienes un guía muy chula sobre cómo hacer esto en: Hacking JBOSS.

En la consola JMX puedes acceder a un montón de información chula. Para entrar, tan sencillo como pedir /jmx-console/ y listo.

Figura 6: JMX-console de un JBOSS

Y haciendo búsqueda por las configuraciones de la conexión a la base de datos, puedes ver las opciones seleccionadas.

Figura 7: Configuración de la base de datos

Sí, sa, y me lo he encontrado en varios que iban sobre Microsoft. Pero también he visto un JBOSS corriendo como root. Otra parte chula es la configuración de correo, en el servicio mail. Para montar una aplicación de SPAM es perfecto.

Mirando algo de información, he visto que esto lleva así desde tiempo ha, y hay un Google Dork para detectar sitios que directamente no piden usuario y contraseña. Es decir, para que subas tu Shell y… ¿vamos, es esto serio? ¿Esto es de coña, no?

intitle:”jboss management console” “application server” version inurl:”web-console”

Pues sí, el Google Dork busca la página se server-info. Y una vez que estés en el sitio, busca las consolas pidiendo /web-console/ y /jmx-console/ Si es que van pidiendo guerra…

Saludos Malignos!

Publicado por

Chema Alonso

a las

12:01 a. m.

13

comentarios

![]()

Etiquetas: Google, Hacking, Java, JBOSS, Seguridad Informática, Spam, TomCat, Websticia

lunes, septiembre 14, 2009

Websticia en Argentina

Así que algunos se han tomado la "websticia"(1) por su mano y en la web de la AFA han destapado el pescao. Allí han dejado claro porque Argentina perdió contra Brasil. La culpa es que a la mano de dios le va la samba (no me mentéis a la bicha otra vez). Así que han decorado la web con esta bonita foto.

Maradoninha

La realidad es que el pozo donde se ha metido la albiceleste va a ser duro de librar y les va a tocar sufrir si quieren venir de viaje al sur de Africa a jugar por la copia dorada.

Se rumorea que la solución pasa por nacionalizar a la gran estrella española para que tire del carro y consigua que los cracks argentinos funcionen. Ya hay hasta algunas instantaneas tomadas del fichaje.

¿Será nacionalizado el coraje por Argentina?

Por cierto... a los webmasters de la AFA... que se pasen por la Ekoparty, ¡cohones!, que así no les volverá a pasar esto...

Saludos Malignos!

(1) Websticia: Arte de aplicar mi propia ley a tu puta web porque no me gusta tu jerol.

Publicado por

Chema Alonso

a las

12:01 a. m.

10

comentarios

![]()

Etiquetas: Hacking, Humor, Seguridad Informática, Websticia

Entrada destacada

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...

Entradas populares

-

Circula por la red un truco que llegó a mí de casualidad , donde se explica cómo conseguir ver más de una vez - e incluso capturar - las fot...

-

Ayer publiqué un post que tiene ver con las opciones de privacidad de Facebook asociadas a los correos electrónicos , y mañana sacaré la se...

-

Las técnicas de OSINT son aquellas que te permiten buscar información en fuentes abiertas. O lo que es lo mismo, sacar datos de plataformas...

-

Hoy os traigo una " microhistoria " peculiar que tiene que ver con la historia de la tecnología. Es una historia de esas que empie...

-

Hace mucho tiempo, cuando se creo el " Modo Incógnito " de los navegadores, que algunos llamaron también " Modo Privado ...

-

Dentro de una investigación de una fotografía, tal vez te interese saber dónde está hecha, o a qué hora se hizo. Cualquiera de esas dos info...

-

Conseguir la contraseña de Facebook de una cuenta es una de las peticiones más usuales que se suele recibir de la gente que busca solucion...

-

Una de las opciones que se puede configurar a nivel de hipervínculo, de documento o de servidor web en los navegadores es el funcionamiento...

-

El SEPE (Servicio Público de Empleo Estatal) ha sido víctima de la archiconocida crisis del COVID-19 enlazando la avalancha de expedientes...

-

La app de mensajería instantánea Telegram tiene muchos fans por el atributo de seguridad que ha querido potenciar desde el principio, per...

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS