*********************************************************************************************

-

Wardriving con Windows Mobile (I de IV)-

Wardriving con Windows Mobile (II de IV)-

Wardriving con Windows Mobile (III de IV)-

Wardriving con Windows Mobile (IV de IV)Autor: Alejandro Martín Bailón*********************************************************************************************

IntroducciónWardriving se puede definir como

“el acto de moverse alrededor de un área específica trazando un mapa de los puntos de acceso a redes inalámbricas existentes”. Estas estadísticas, aunque se supone que nacieron para únicamente manejar datos estadísticos y concienciar a los usuarios de los problemas que presentan este tipo de redes, se utilizan para poder preparar rutas, reuniones de trabajo, en las que pueda venir bien utilizar, puntualmente, una red Wireless ajena. Existen rutas de viaje o reuniones de trabajo que se realizan tomando como referencia mapas de wardriving realizados.

“Quedamos en le cafetería X, que se ven muchas redes con seguridad WEP alrededor”Inicialmente, las técnicas de wardriving referenciaban a una búsqueda de redes realizada desde automóviles, pero hoy en día esa definición comúnmente aceptada excluye al automóvil como único método para la localización de puntos de acceso, y se puede hacer, simplemente paseando.

El escaneo e identificación de puntos de acceso no es una actividad ilegal. Sin embargo, el acceso una red WiFi sin la autorización de su propietario puede suponer un delito en muchos países. Este puede estar penado con diferentes sanciones, desde el pago del consumo de la conexión a Internet proporcional hasta el ser tomado como un acto delictivo de mayor calado.

El Wardriving se empezó a popularizar a partir del año 2000 cuando

Peter Shipley, consultor de seguridad de la Universidad de Berkeley, California, se paso 18 meses con su choche registrando puntos de acceso. Las conclusiones y los datos obtenidos fueron mostrados en julio de 2001, en las conferencias hacker DefCon 9.

El Wardriving dio origen al Warchalking que es

“un lenguaje de símbolos normalmente escritos con tiza en las paredes que informa a los posibles interesados de la existencia de una red inalámbrica en ese punto”. El conjunto de símbolos propuestos inicialmente dio lugar, con la aparición de las nuevas tecnologías de seguridad WPA/WPA2 y el comienzo de redes Wireless HoneyPot, a un nuevo conjunto de símbolos más completo.

Figura 1: Lenguaje de signos de WarchalkingCon el paso del tiempo la tiza se fue quedando obsoleta, debido a sus problemas de mantenimiento. La tiza se borra, es difícil de actualizar y para ver esos símbolos tienes que estar allí, lo que significa que puedes escanear tú mismo el entorno para ver las redes existentes sin necesidad de buscar marcas de tiza.

Figura 2: Ejemplos de signosEsto dio lugar la localización de los puntos de acceso mediante coordenadas GPS. Así nacieron proyectos como

WiGLE [Wireless Geographic Logging Engine] que mantiene un enorme repositorio online que almacena más de 17 millones de puntos de acceso con su correspondiente localización geográfica. Este proyecto cuenta con una

herramienta Web que visualiza los datos de WiGLE en Google Maps o con herramientas como

JGIGLE [Java Imaging Geographic Lookup Engine] y

DGIGLE [Delphi Imaging Geographic Lookup Engine]) que son clientes para recuperar la información de WiGLE y mostrarla en Google Earth.

Otro proyecto similar es

KisMap, actualmente en Beta, y que permite trabajar con Google Maps. La información almacenada en KisMap es la recogida con Kismet, detector de redes wireless para Linux que puede utilizar un receptor GPS, u otro detector de redes wireless compatible.

Configurando el GPS en Windows Mobile¿Qué se necesita para convertirse en un wardriver? ´Para ser un autentico wardriver sería necesario empezar a hablar y catalogar las posibilidades que ofrecen los distintos sistemas operativos y/o distribuciones especialmente diseñadas para tal tarea, tarjetas inalámbricas y opciones de compatibilidad con herramientas, cables, antenas y material para amplificar señales y receptores GPS. Sin embargo, este artículo va a tratar de simplificar todo esto, utilizando para ello un dispositivo que, a día de hoy, va teniendo más gente a su alcance: Un móvil con GPS.

A día de hoy la mayoría de fabricantes están empezando a incorporar en sus teléfonos móviles el receptor GPS y cada día somos más los que adquirimos uno de ellos. En este artículo se van a presentar las opciones y funcionalidades que proporciona un móvil HTC con Windows Mobile que incorpora GPS y Wifi. Concretamente el dispositivo utilizado en este artículo es un HTC Touch 3G.

Para poder realizar las pruebas, a partir de este momento, se va a suponer que el móvil tiene el GPS configurado en el puerto COM4, trabajando por defecto a 4800 baudios y se delega en Windows Mobile la administración del acceso al dispositivo GPS.

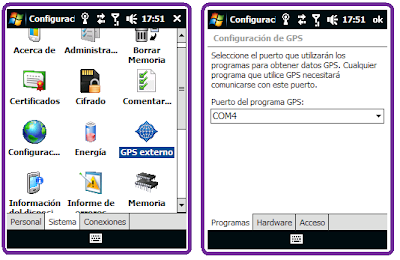

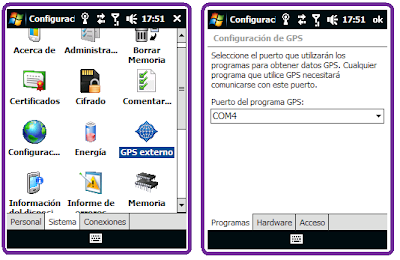

Las Figuras 3 y 4 muestran las opciones de configuración del dispositivo GPS para tal efecto.

Figura 3: Configuración de puerto GPS

Figura 4: Configuración de frecuencia y delegación*********************************************************************************************

-

Wardriving con Windows Mobile (I de IV)-

Wardriving con Windows Mobile (II de IV)-

Wardriving con Windows Mobile (III de IV)-

Wardriving con Windows Mobile (IV de IV)Autor: Alejandro Martín Bailón*********************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS