Desde hace años, las técnicas de

Business Intelligence,

Data Mining y el algo más reciente concepto de

Big Data buscan la forma de ganar dinero con toda la información que sea posible atesorar. Los centros comerciales, lugar donde trabajan grandes vendedores, saben que la información es dinero, y por eso se estudian las ofertas, los packs, la colocación de los productos, el diseño de los paneles, etcétera, basándose en todos los datos que están a su alcance y que son capaces de obtener en sus instalaciones.

|

| Figura 1: Personas, smartphones, redes WiFi y conexiones BT en un Centro Comercial |

Desde la cuánto, cómo y a qué horas se llenan las plazas de aparcamiento o qué modelos de coches y con cuanta antigüedad pasan por la barrera del parking. Cuánto tarda una persona en comprar desde que aparca y se va, las cantidades que compra, con qué medio de pago lo hace, qué banco es el que utiliza, qué tipo de cantidades se hace en efectivo, los productos, la relación que hay entre esos productos y el tipo de vehículo y día del mes, etcétera. Toda esa información es útil para generar el mejor catálogo de productos, y poner el descuento en el sitio adecuado, a la hora adecuada, el día adecuado y conseguir maximizar la ganancia.

En algunos sitios - yo esto lo he visto en el

Leroy Merlin - te hacen además encuestas, e incluso hay algunos que te piden el código postal para saber desde qué ubicación vienes. Son datos que si el cliente se los da libremente y ellos pueden asociarlos a la compra podrán utilizar para mejorar su sistema.

Por supuesto, entre los tipos de datos que son de interés se encuentra también la información relativa a cómo se mueven los clientes dentro del centro comercial, para ver si hay zonas calientes, zonas con poco tráfico o mal señalizadas, y cómo influye la colocación de la mercancía en la venta en función de los tiempos y distancias que es capaz de recorrer un cliente dentro del espacio de la tienda. ¡Qué se lo digan a

IKEA!

Nomofobia: Tú vas donde va tu smartphone

Para hacer seguimiento del movimiento de los clientes se pueden utilizar las populares cámaras de seguridad usando sistemas de reconocimiento de personas automático para poder alimentar esa base de datos o técnicas más modernas y sencillas de implementar, como seguir la ubicación de los dispositivos

smartphone y la información que generan sus conexiones a redes

WiFi o

BlueTooth. La mayoría de los compradores llevan su teléfono consigo, si no no estaríamos hablando del síndrome de abstinencia de la falta del móvil:

Nomofobia.

|

| Figura 2: Los compradores llevan su smartphone siempre encima |

Utilizar un dispositivo

smartphone para seguir a un usuario dentro de una tienda tiene las ventajas de que no solo puedes seguir por dónde se mueve un determinado cliente, sino además tendrías la información de qué dispositivo tiene para tener un perfil más completo de ese cliente, del que podrías tener la marca de su coche, su modelo, su tipo de dispositivo móvil, lo que ha comprado, cuánto se ha gastado y cómo suele comprar. Todo con el objeto de maximizar su satisfacción con la tienda y hacer las ofertas más a medida para maximizar el rédito económico a largo plazo.

Seguir a un dispositivo

smartphone es tan sencillo como poner puntos de acceso

WiFi que vayan reconociendo las direcciones

MAC de las peticiones de búsqueda de redes

WiFi, pero también vale con

sniffers que escuchen el tráfico de red para ver dónde están siendo emitidos los paquetes. Es decir, no solo con los mensajes de

Probe Request para buscar redes inalámbricas se puede hacer esto, sino que si el cliente está conectado a una red ya, se podría analizar desde qué puntos se están emitiendo los paquetes.

Mensajes WiFi Probe Request

El capturar el tráfico de los paquetes

Probe Request es especialmente significativo, ya que un terminal emite esos paquetes en busca de las redes que conoce, adjuntando en cada uno de los paquetes el

SSID - nombre de la red -

WiFi que busca. Así, si una persona tiene metido en el historial de su

iPhone o su

Android una lista de cinco redes

WiFi (

la del trabajo, la de casa, la de la cafetería de al lado de trabajo o la del dentista), estará enviando en esos mensajes de

Probe Request todos esos datos, permitiendo que el centro comercial los pueda asociar a su dirección de

MAC, su tipo de dispositivo móvil, junto con la marca y año de fabricación del coche, su compra, etcétera.

|

| Figura 3: Mensajes Probe Request generados por un iPhone buscando redes WiFi |

La gracia de tener los

SSID, es que además se podrá

saber, utilizando las bases de datos de WarDriving, la ubicación GPS de cada una de esas redes inalámbricas, lo que ayudará a saber dónde vive, dónde trabaja o dónde va al dentista. Y si además sus redes inalámbricas tienen sus nombres por defecto, se podría saber qué operador de comunicaciones es el que tiene contratado en su casa.

La WiFi gratis

Como ya he dicho, no solo se puede hacer con los mensajes de

Probe Request de un dispositivo cuando va buscando redes

WiFi a las que conectarse. Si se conecta a una de nuestras redes, se podrá acceder a mucha más información de la navegación de ese cliente, pero también al envío de búsquedas

DNS,

Bonjour (MDNS) o al reporte de las redes

WiFi a

Apple o

Google, tal y como hacen

iOS y

Android.

|

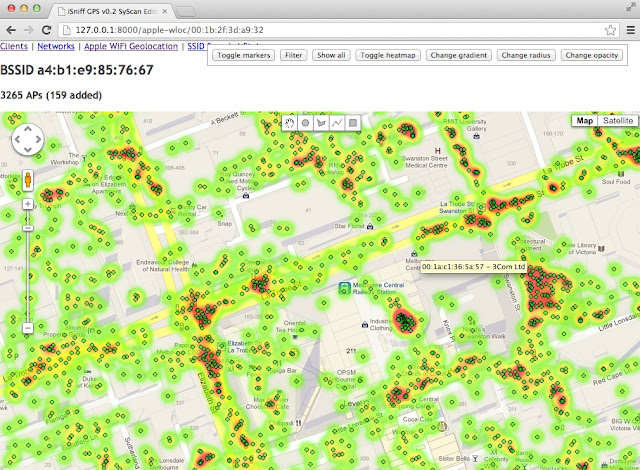

| Figura 4: iSniff GPS pinta en el mapa la ubicación de los SSID de un iOS capturados por la WiFi |

Esto está documentado y estudiadísimo, y existe una herramienta llamada

iSniff GPS que saca los mapas de conexión de un cliente con iPhone para saber dónde se conecta a redes

WiFi. Pero no solo eso, como ya se vio con

WhatsApp Discover, podrían saber hasta tu número de teléfono.

Las conexiones BlueTooth

Además de

WiFi, los dispositivos móviles también utilizan

BlueTooth para conectarse al sistema de manos libres del coche o al altavoz del cuarto de baño, pulsómetro o lo que sea. El tener activado el descubrimiento de dispositivos en un

smartphone hace que se estén enviando señales para conectarse que pueden ser monitorizadas para generar también datos de seguimiento y movimiento.

|

| Figura 5: Direcciones WiFi y BlueTooth en iOS. En muchos casos consecutivas. |

En el caso de

iOS es aún más curioso, ya que las

direcciones MAC de la red WiFi y la dirección MAC de BlueTooth son generadas de forma consecutiva en muchos de los casos, lo que permite que, conociendo una, puedas predecir con un alto grado de probabilidad la otra.

Conclusiones

Es decir, que ya no sería necesario preguntarte en qué código postal vives, ya que con un análisis de tus conexiones

WiFi y

BlueTooth un centro comercial, una empresa o cualquier curioso podría añadir a su colección de datos mucha más información tuya. Yo por eso, tengo la manía de apagar todas las conexiones inalámbricas cada vez que salgo de casa, y el

BlueTooth en cuando me bajo del coche, y solo las activo por necesidad puntual, pero no las llevo encendidas nunca.

Ahora

Apple, conocido todo el revuelo que se formó con la publicación de

iSniff-GPS y pensando en que se quieren meter en el negocio de los pagos con Apple Pay (de hecho creo que ya están dentro) quieren limpiar cualquier resquicio de dudas de que ellos quieren tus datos. "

Nosotros vendemos grandes productos, no tus datos", ha dicho

Tim Cook. Le ha faltado decir que los venden muy caros, pero lo cierto es que los venden sí o sí.

|

| Figura 6: Anuncio de Apple del uso de MAC spoofeadas en mensajes Probe Request |

Coincidiendo con esto, en la última presentación de

iOS 8,

Apple anunció un detalle que a mí se me pasó por alto, y que mi compañero

Juan Luís en

Eleven Paths me apuntó. Esta nueva característica es la de hacer que

los mensajes Probe Request de redes WiFi se harán con direcciones MAC spoofeadas, para evitar el seguimiento de direcciones

MAC y redes

WiFi pero también para ocultar el fabricante del dispositivo, y hacer que los usuarios de

iPhone no vayan descubriendo esa información alegremente.

Ahora acaba de sacar

iOS 8, y nuestra misión será ver cómo se ha implementado esta característica, para ver si es útil, privada y segura, pero lo que si ha quedado claro y constatado es que la propia

Apple confirma que estas técnicas de vigilancia se están haciendo masivamente, por lo que yo sigo apagando mi

WiFi, mi

BlueTooth y cualquier otra comunicación en caso de dudas.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS