Hace algún tiempo, cuando estaba recopilando información para escribir el artículo sobre la seguridad de los sistemas basados en

PLCs que se llamó

“Tu industria en mi manos”, creé una lista bastante extensa de equipos de automatización expuestos en

Internet. Cuando el tiempo me lo permite - muy de tarde en tarde -, me dedico a volver a comprobar si los sistemas continúan “

vivos y expuestos”. Los resultados son desalentadores.

¿Es que nadie leyó el artículo o es que a nadie le importa realmente la seguridad de sus automatizaciones? Lo más probable es que seguramente, salvo a los que estamos cerca del mundo de la tecnología y la seguridad, al resto de las personas no les llegan estas cosas.

Con las automatizaciones que me parecen más críticas hago un esfuerzo extra, las analizo y busco algún dato que me ayude a ponerme en contacto con el responsable de ellas de forma directa para poder ayudarle en la manera que me sea posible. Y es así, de esta forma, como comienza esta historia con un carnicero.

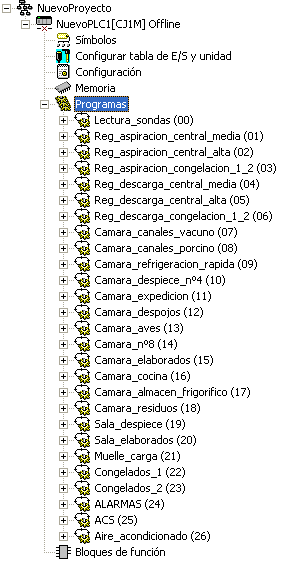

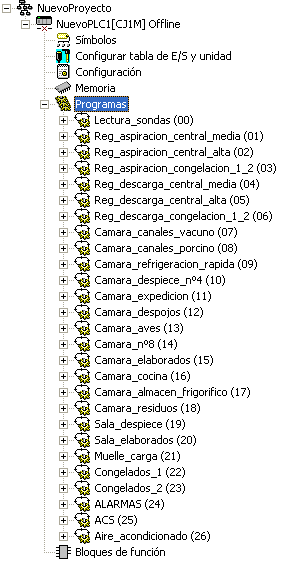

Entre la larga lista de automatismos expuestos sin seguridad alguna, una de las instalaciones que se encontraba desprotegida en

Internet, parecía a simple vista la encargada de controlar la temperatura de alguna industria cárnica.

|

| Figura 1:El PLC de la industria desprotegido en Internet |

Husmeando con cuidado de no romper nada en la memoria del

PLC, se encuentra un comando

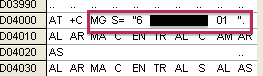

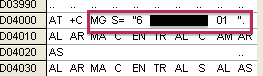

AT para enviar mensajes

SMS a un teléfono móvil con las alarmas del sistema. Esto es algo muy común en este tipo de sistemas de control que pretender avisar a los responsables en el mismo momento en que se detecte un problema que pueda afectar a su negocio.

|

| Figura 2: Número de teléfono para el envío de alertas vía SMS |

Descubierto esto, quise ponerme en contacto con el dueño de la plataforma para advertirle de la situación de inseguridad en la que se encontraba, así que decidí buscar información de esta persona haciendo un poco de trabajo de campo con los buscadores de

Internet.

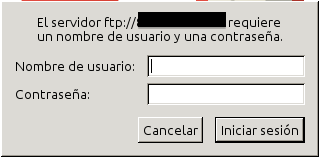

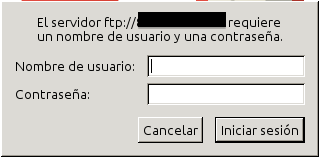

En este caso, simplemente poniendo el número de teléfono de que aparecía como contacto del sistema de alertas,

Google devuelve - entre otros - un resultado la mar de interesante. Un fichero

Excel con el número de teléfono buscado que estaba almacenado en algún servidor

FTP.

|

| Figura 3: Resultados de búsqueda del número de teléfono. Un XLS en un FTP |

Pero claro, no todo iba a ser tan fácil, ya que al intentar acceder al fichero, el resultado que se obtiene no es el documento, sino que el servidor

FTP solicita credenciales de acceso.

|

| Figura 4: El servidor FTP autenticado |

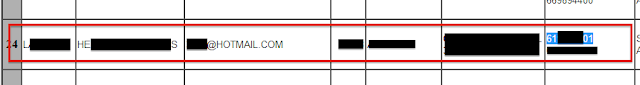

En este caso no dejó de ser curioso esto, ya que el documento está indexado en

Google, lo que indica que en algún momento del pasado este servidor

FTP estuvo abierto a todo

Internet, y

Google ya lo cacheó. Al abrirlo el documento arrojó un montón más de información de la que esperada en un inicio. Información que no debería ser pública según indica la

LOPD. Vamos, que el dueño de ese fichero, al

aplicar la LOPD se olvidó de borrar la

URL de los buscadores el dueño del fichero tras ponerlo bajo acceso autenticado.

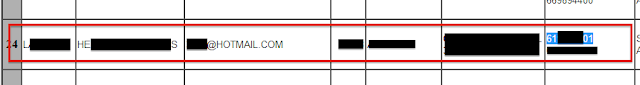

A partir de aquí, teniendo el nombre y los apellidos de alguien relacionado con el número de móvil que había sacado del

PLC, y sabiendo que es una industria cárnica que se encontraba en una localidad donde estaba ubicada la dirección

IP en la que se exponía el sistema, encontrarla fue coser y cantar.

|

| Figura 5: Los datos de contacto del número de teléfono |

Decidí ponerme en contacto mediante un mensaje de correo electrónico aunque he de decir que no me esperaba respuesta alguna. Os aseguro que la mayoría de veces que he intentado avisar a alguien de que tiene una brecha de seguridad he recibido como habitual el silencio por respuesta, cosa bastante frustrante, pero allá cada cual con sus instalaciones.

En este caso la respuesta fue totalmente diferente. La empresa responsable de la infraestructura informática de la planta hizo su trabajo buscándome por redes sociales hasta dar con la empresa donde trabajo y se puso en contacto conmigo, no sólo para que le facilitase la información completa de cómo los había encontrado, sino para agradecerme de parte de la industria cárnica que los avisase. Un sabotaje de éste sistema de automatización podía haber provocado la pérdida de productos cárnicos cuyo valor económico es una linda cifra de seis dígitos.

A día de hoy, he vuelto a comprobarlo y ésta gente ha hecho sus deberes, ya no tiene su

PLC expuesto a cualquier desaprensivo con tiempo libre, además de haber cerrado algún otro puerto que tenían abierto. Es reconfortante, muy reconfortante ver que realmente sirve para algo este tiempo que dedicamos a buscar “

problemas de otros”. He querido compartir esta experiencia porque, por cada una buena respuesta, sé que hay diez malas, pero aún así...¡no perdamos la esperanza!

Saludos,

Autor: Juan Luis Valverde Padilla

jl.valverde@jvalverde.es

PD: Ahora tendré que hablar con el dueño del servidor FTP para contarle cómo borrar las URLs indexadas en Google y recomendarle algún libro que le ayude aplicar la LOPD correctamente, aunque gracias a su fallo de seguridad, pude dar con la empresa y ayudarles a corregir su fallo de seguridad. Irónico. :)

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS