Limpiar metadatos en Microsoft Office 2011 para Mac

|

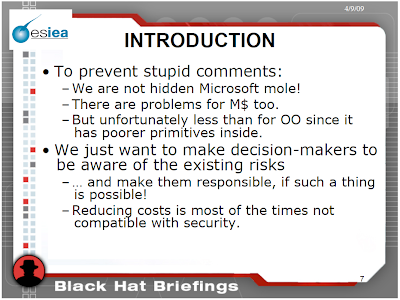

| Figura 1: Opción de Inspeccionar Documento en Microsoft Office 2007 para Windows |

Blog personal de Chema Alonso sobre sus cosas.

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Dreamlab

Dreamlab Ekoparty

Ekoparty IT Forensic

IT Forensic e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  AIYON Panamá

AIYON Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

|

| Figura 1: Opción de Inspeccionar Documento en Microsoft Office 2007 para Windows |

Publicado por

Chema Alonso

a las

9:23 a. m.

2

comentarios

![]()

Etiquetas: Análisis Forense, Forensic Foca, metadata, Metadatos, MetaShield Client, MetaShield Forensics, Microsoft, Microsoft Word, ODF, Office, OOXML

|

| Figura 5: Historial de versiones de Apple iWork en Wikipedia |

|

| Figura 6: Plist Editor para Windows |

|

| Figura 7: BuildVersionHistory.plist visto en la previsualización de Finder en Mac OS X |

|

| Figura 8: Metadatos en el fichero Preview.pdf dentro de la carpeta QuickLook de un documento Pages |

Publicado por

Chema Alonso

a las

8:22 a. m.

2

comentarios

![]()

Etiquetas: Apple, Fingerprinting, iWork, Metadatos, ODF, OOXML, PDF, pentesting

|

| Figura 1: Apple iWork |

|

| Figura 2: Archivo Apple iWork Numbers visto en Google |

|

| Figura 3: Archivos pages descubiertos con un poco de Bing Hacking usando filetype |

|

| Figura 4: Visualización interna de un fichero .pages |

Publicado por

Chema Alonso

a las

10:00 a. m.

0

comentarios

![]()

Etiquetas: Apple, Fingerprinting, FOCA, iWork, Metadatos, ODF, OOXML

Publicado por

Chema Alonso

a las

12:01 a. m.

7

comentarios

![]()

Etiquetas: e-goverment, Metadatos, MetaShield Protector, ODF, Office, OOXML, OpenOffice, PDF, Seguridad Informática

Publicado por

Chema Alonso

a las

7:40 a. m.

1 comentarios

![]()

Etiquetas: Metadatos, MetaShield Protector, ODF, OOXML, PDF, Seguridad Informática

Publicado por

Chema Alonso

a las

8:17 a. m.

6

comentarios

![]()

Etiquetas: Blind LDAP Injection, Blind SQL Injection, Herramientas, LDAP Injection, Metadatos, ODF, Office, OOXML, Seguridad Informática, SQL Injection

Publicado por

Chema Alonso

a las

6:58 a. m.

8

comentarios

![]()

Etiquetas: Metadatos, ODF, Office, OOXML, PDF, Seguridad Informática

Publicado por

Chema Alonso

a las

12:23 p. m.

0

comentarios

![]()

Etiquetas: Metadatos, ODF, Office, OOXML, PDF, Seguridad Informática

Publicado por

Chema Alonso

a las

8:36 a. m.

21

comentarios

![]()

Etiquetas: Malware, ODF, OpenOffice, Seguridad Informática

Publicado por

Chema Alonso

a las

9:54 a. m.

8

comentarios

![]()

Etiquetas: Metadatos, ODF, Office, OOXML, PDF, Seguridad Informática

Publicado por

Chema Alonso

a las

10:01 a. m.

18

comentarios

![]()

Etiquetas: Metadatos, ODF, Office, OOXML, PDF, Seguridad Informática

Publicado por

Chema Alonso

a las

8:20 a. m.

7

comentarios

![]()

Etiquetas: Herramientas, Metadatos, ODF, Open Source, OpenOffice, Seguridad Informática

Publicado por

Chema Alonso

a las

8:53 a. m.

3

comentarios

![]()

Etiquetas: Metadatos, ODF, OOXML, PDF, Seguridad Informática, Windows Vista

Publicado por

Chema Alonso

a las

8:01 a. m.

14

comentarios

![]()

Etiquetas: ODF, Open Source, OpenOffice, Sun

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...