SMOLPION Symbiote: Cómo atacar equipos con un troyano físico [Parte 1 de 2]

|

| Figura 1: SMOLPION Symbiote: Cómo atacar equipos con un troyano físico [Parte 1 de 2] |

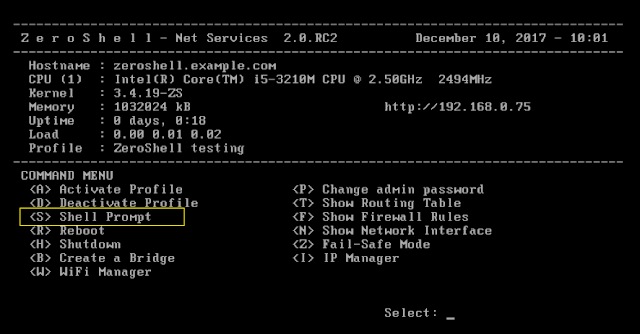

Hace ya casi un año, se presentó formalmente SMOLPION, un dispositivo USB destinado a pentesters que simula un teclado físico para inyectar pulsaciones de teclas a velocidad sobrehumana, su única “limitante” hasta el momento era que el payload cargado sólo podía ser ejecutado una sola vez, además de no poder precargar múltiples payloads y ejecutarlos a placer, remotamente y a una hora deseada.

Bajo esta premisa y con la finalidad de diseñar herramientas más poderosas para el Red Team, nace SMOLPION Symbiote, un dispositivo USB que utiliza radiofrecuencia para que el atacante pueda tomar el control del equipo víctima.

Al ser conectado en el ordenador objetivo, el dispositivo se mantendrá en StandBy a la espera de las ordenes del atacante, la ventaja de esto, es que puede mantenerse conectado por tiempo indefinido a un puerto USB, ya sea como una memoria USB, como un “inocente” dispositivo USB weaponizado (como un pequeño ventilador, una lámpara o en cables como lo hace el USBNinja), como un dispositivo intermediario entre el teclado o el ratón de la computadora y el puerto USB, e incluso ser conectado desde dentro de una computadora portátil o de un ordenador de escritorio.

Esta forma de funcionar se hace con la finalidad de asegurar que siempre se mantenga adherido e indetectable a los ojos de la víctima, esperando las ordenes de quien lo controla, haciendo la perfecta alegoría a un caballo de Troya, al mero estilo de los Symbiotes de los cómics, asegurando el control remoto por parte del atacante, sin importar si la víctima reinicia el equipo, si lo formatea o si instala nuevo software antivirus. A final de cuentas ¿qué ordenador del mundo sospecha de un inocente teclado?

1.- Métodos de Control

En el ordenador víctima no hay más ciencia que conectar el dispositivo a un puerto USB (más adelante se describirán las diferentes maneras de lograr este cometido). Una vez hecho esto, el atacante podrá decantarse por 3 opciones para controlar el ordenador objetivo de acuerdo a sus necesidades.

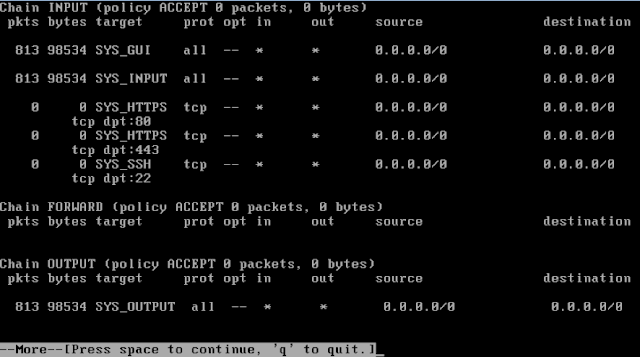

1.1- Monitor serie

El atacante puede utilizar cualquier placa de Arduino que tenga a la mano para conectar el Emisor RF y mandar órdenes a SMOLPION Symbiote a través del monitor serial del IDE de Arduino.

|

| Figura 4: Emisor RF conectado a Arduino UNO |

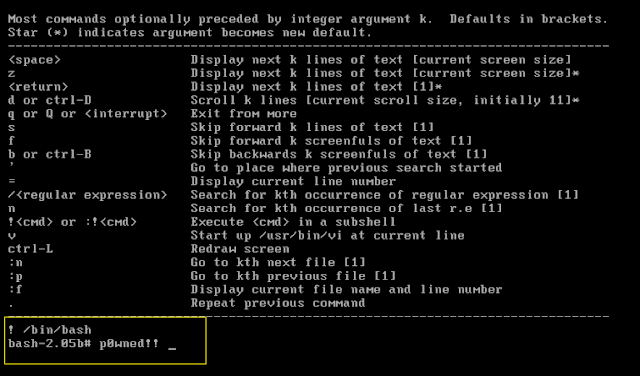

Al compilar el código necesario en la placa Arduino y dar apertura al monitor serial, se mostrará un menú extremadamente amigable, en el cual solo se deberá escribir la palabra correspondiente al ataque que se desea ejecutar.

|

| Figura 5: Vectores de ataque visualizados con el monitor serial |

Cabe mencionar que, en este modo de utilización, la distancia de la que el atacante esté del ordenador víctima es crucial, ya que si no se le coloca una antena al emisor RF este tendrá un alcance limitado de aproximadamente 15 metros. Aunque eso ya es una distancia moderada para pasar desapercibido por la víctima.

Si se desea controlar el equipo víctima desde una distancia más lejana se deberá soldar una antena al emisor RF (que bien puede ser un simple cable coaxial) de este modo aumentará considerablemente la distancia a la que podemos controlar a la víctima, teniendo la posibilidad de aparcarnos fuera de su oficina. Un buen trabajo para los makers hackers que usan Arduino.

|

| Figura 6: Libro "Arduino para Hackers: PoCs & Hacks Just For Fun" (Esta semana con un 10% de Descuento con el cupón VERANO2019) |

Pero si se requiere tener el control desde distancias mayores, es posible utilizar antenas más potentes, que incluso puedan brindar control al pentester desde 8 kilómetros, hacer uso de repetidores amplificadores de señal, de hardware especializado para trabajar con radiofrecuencia como el HackRF One o realizar una creativa combinación de todo lo anterior, pues los métodos de ataque solo están limitados por la propia imaginación.

1.2.- Con un control remoto

Para mayor comodidad, es posible hacer uso de un control remoto con antena plegable, tal como se muestra en las demos más adelante, de esta manera con solo presionar un botón, el pentester podrá ejecutar un ataque determinado en el momento que desee.

|

| Figura 7: Control remoto con antena plegable |

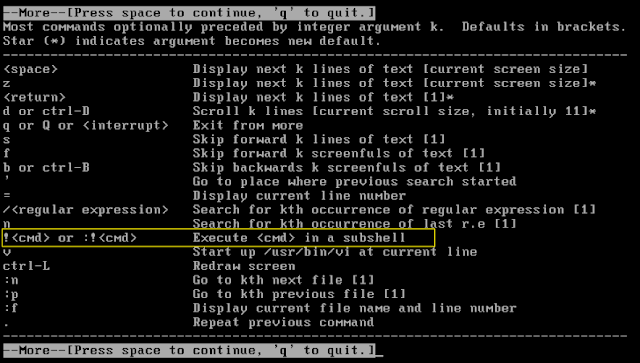

1.3.- Monitor Serie + Raspberry Pi + VNC

Si lo que se desea es tener el control del objetivo desde cualquier parte del mundo es posible agregar una Raspberry Pi a la ecuación. Tan solo se debe tener corriendo un sistema operativo estable como Raspbian, instalar el IDE de Arduino y tener operando la Raspberry Pi cerca del objetivo, o relativamente cerca, utilizando una antena con potencia decente.

Se sugiere una Raspberry Pi por su reducido tamaño (Aunque en las imágenes se utiliza el modelo 3, resultaría óptima la utilización del modelo Zero) y facilidad para pasar desapercibida, con miras de ocultarse en lugares inimaginables como en un enchufe, escuchando ordenes 24/7.

|

| Figura 8: Ocultando una Raspberry Pi en un enchufe cercano al objetivo |

Cumpliendo con estas condiciones, lo único que resta es acceder a la Raspberry Pi por medio de un ordenador o un Smartphone a través de VNC, dar apertura al IDE de Arduino y enviar ordenes a través del monitor serial para concretar un ataque exitoso.

2.- Métodos de infiltración

Infiltrar SMOLPION Symbiote en un ordenador víctima es tan trivial como conectar el dispositivo a un puerto USB, como si este fuera una unidad de almacenamiento, sin embargo, esto puede lograrse de maneras variadas e ingeniosas en un Ethical Hacking con la finalidad de levantar las menores sospechas en el administrador del equipo y garantizar que se mantenga adherido a él indefinidamente. A continuación, se listan algunas.

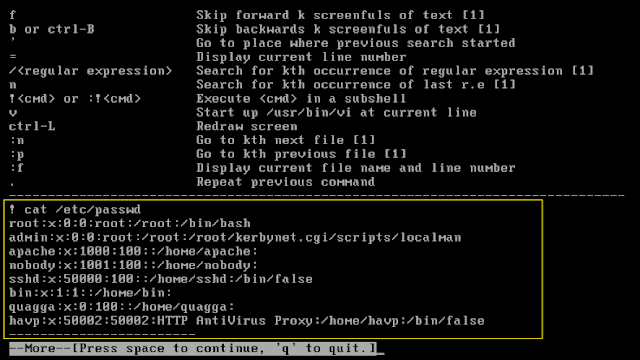

2.1.- Conexión interna a la placa madre (Motherboard)

Es posible conectar el dispositivo directamente a la placa madre del ordenador si se cuenta con algo de tiempo extra con el equipo objetivo (entre 5 y 10 minutos), tan solo es necesario desmontar la caja de la CPU para tener acceso al conector IDC, conectar SMOLPION y volver a montar la caja, de este modo el dispositivo se mantendrá en StandBy, imperceptible a la espera de órdenes.

|

| Figura 9: Conectores IDC para USB en la placa madre y adaptador hembra |

Si por el contrario el objetivo es un computador portátil o una tableta, simplemente hay que quitar temporalmente unos cuantos tornillos cercanos a los puertos USB y conectar el dispositivo directamente (o con un adaptador si las dimensiones del equipo lo permiten) a los pines verticales del conector USB u optar por hacer uso de una placa NanoHub -de la que se hablará más adelante-.

|

| Figura 10: Área de conexión en una computadora portátil |

Ahora ya sabes por qué hay que precintar los equipos y poner una pintura de sellado en los tornillos que salte si alguien intenta manipular tu equipo. En la segunda parte completamos los métodos de infiltración y vemos cómo funciona el proceso en real.

Autor: Raphael L. Molina (@raphael_mol)

**************************************************************************************************

- SMOLPION Symbiote: Cómo atacar equipos con un troyano físico (Parte 1 de 2)

- SMOLPION Symbiote: Cómo atacar equipos con un troyano físico (Parte 2 de 2)

**************************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS