Recupera tu contraseña... aunque no sea tuya con un correo inexistente

|

| Figura 2: Libro de Hacking Web Technologies en 0xWord de los autores: Amador Aparicio, Chema Alonso, Pablo González, Enrique Rando y Ricardo Martín. |

Blog personal de Chema Alonso sobre sus cosas.

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Dreamlab

Dreamlab Ekoparty

Ekoparty IT Forensic

IT Forensic e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  AIYON Panamá

AIYON Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

|

| Figura 2: Libro de Hacking Web Technologies en 0xWord de los autores: Amador Aparicio, Chema Alonso, Pablo González, Enrique Rando y Ricardo Martín. |

Publicado por

Chema Alonso

a las

10:28 a. m.

5

comentarios

![]()

Etiquetas: e-mail, e-mails, Hacking, hardening, Identidad, pentest, pentesting, Webmails

|

| Figura 3: El correo adjunto visto en RoundCube con un adjunto en formato html |

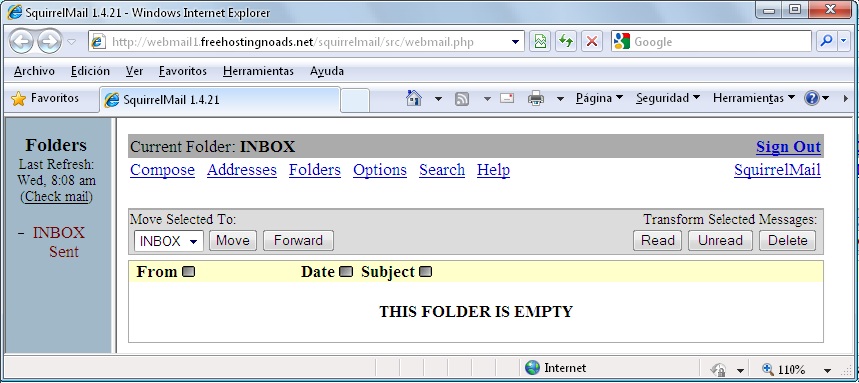

Elija su navegador para ver el video:<br>El atacante debe conseguir que su víctima haga clic sobre el adjunto. Por ejemplo, como aparece en la imagen anterior, con la promesa de encontrar las instrucciones para ver un video. Al abrirlo aparecerá una nueva pantalla:

Select your browser to watch the video:<br>

<br>

<a href='data:text/html,<script>alert(document.cookie)</script>'/>Firefox</a>

<br>

<a href='vbscript:alert(document.cookie)'>Internet Explorer</a>

|

| Figura 4: Visualización del fichero adjunto |

|

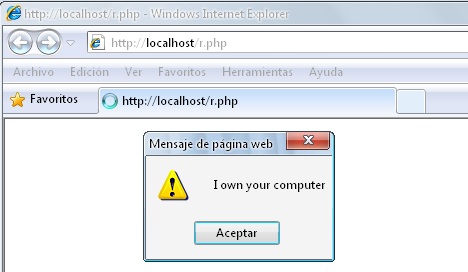

| Figura 5: Ejecución del script en Internet Explorer |

|

| Figura 6: Ejecución del script en Mozilla Firefox |

Publicado por

Chema Alonso

a las

4:20 a. m.

0

comentarios

![]()

Etiquetas: Chrome, Firefox, Hacking, IE, Internet Explorer, Webmails, XSS

<IMG SRC="data:image/jpeg;base64, /9j/4AAQSkZJRgABAQAAAQABAAD/2wBDAAUDBAQEAwUEBAQFBQUGBwwIBwcHBw8LCwkMEQ8SEhEPERETFhwXExQaFRERGCEYGh0dHx8fExciJCIeJBweHx7/2wBDAQUFBQcGBw4ICA4eFBEUHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh4eHh7/ … … (aquí va un montón de líneas de datos que no se copian por motivos de espacio) … wDfqMVEbscZNR1CaJEKHGd6zalfzRKhQ4z/AModMy1cdLKPNtpkQv8AvG1z+f54zCxsZgRdXTzyF250Hurt5ZCzV//Z ">

|

| Figura 1: Mostrando una imagen de Fear the FOCA con una URL data: |

data:text/html, <h1> Hola</h1> <script>alert('HOLA')</script>Con lo que se obtendría el siguiente resultado:

|

| Figura 2: Un script en una URL data: |

Publicado por

Chema Alonso

a las

7:31 a. m.

1 comentarios

![]()

Etiquetas: Chrome, Firefox, Hacking, IE, Internet Explorer, Webmails, XSS

se produce el siguiente mensaje:

Publicado por

Chema Alonso

a las

8:32 a. m.

1 comentarios

![]()

Publicado por

Chema Alonso

a las

8:19 a. m.

9

comentarios

![]()

Publicado por

Chema Alonso

a las

7:35 a. m.

51

comentarios

![]()

Publicado por

Chema Alonso

a las

7:52 a. m.

2

comentarios

![]()

Etiquetas: e-goverment, Firewall, NAP, switching, Webmails, Windows Server

Publicado por

Chema Alonso

a las

7:34 a. m.

17

comentarios

![]()

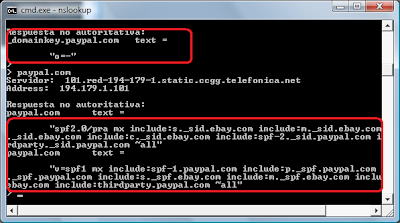

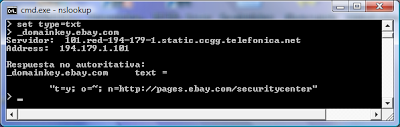

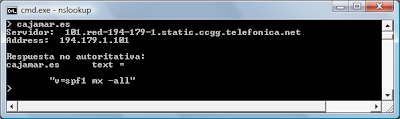

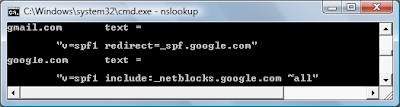

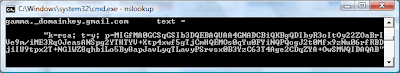

Etiquetas: e-mail, Fingerprinting, Gmail, Google, GPRS, IE IE9, Internet Explorer, Seguridad Informática, Webmails, Yahoo

Publicado por

Chema Alonso

a las

9:56 a. m.

11

comentarios

![]()

Etiquetas: Eventos, Linux, Mac, Seguridad Informática, Webmails

Publicado por

Chema Alonso

a las

12:33 p. m.

8

comentarios

![]()

Etiquetas: e-mail, Exchange Server, Fingerprinting, GPRS, IE IE9, Internet Explorer, Seguridad Informática, Webmails

Publicado por

Chema Alonso

a las

7:55 a. m.

10

comentarios

![]()

Etiquetas: e-mail, Fingerprinting, Google, GPRS, IE IE9, Internet, Internet Explorer, Spam, Spectra, Webmails, Yahoo

Publicado por

Chema Alonso

a las

12:01 a. m.

1 comentarios

![]()

Etiquetas: e-mail, Fingerprinting, Google, GPRS, IE IE9, Internet, Internet Explorer, Spam, Spectra, Webmails, Yahoo

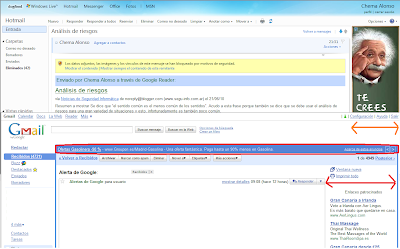

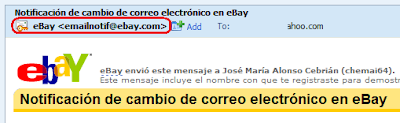

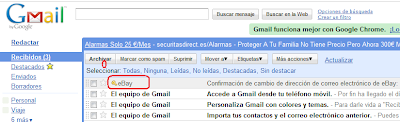

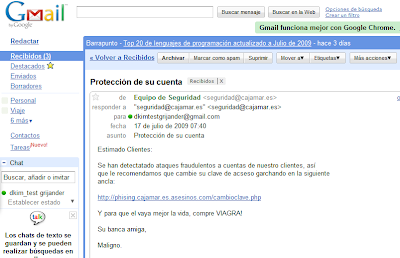

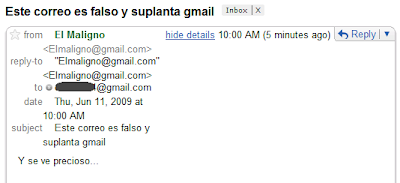

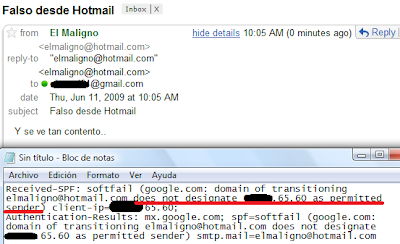

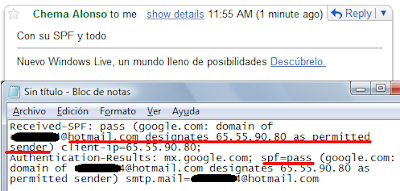

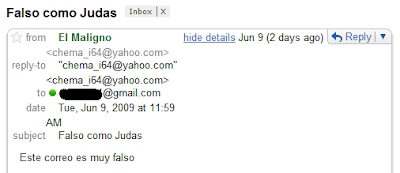

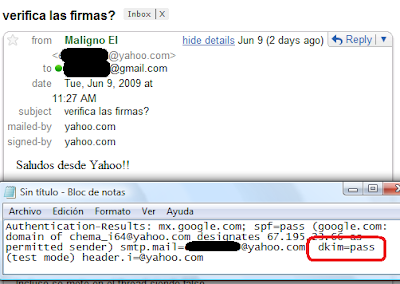

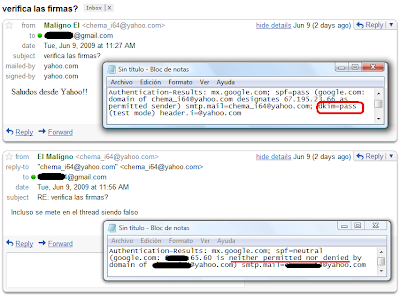

Gmail comprueba firma DKIM pero no alerta de ello. Mal hecho.

Gmail comprueba firma DKIM pero no alerta de ello. Mal hecho.

Publicado por

Chema Alonso

a las

12:01 a. m.

6

comentarios

![]()

Etiquetas: e-mail, Fingerprinting, Google, GPRS, IE IE9, Internet, Internet Explorer, Spam, Spectra, Webmails, Yahoo

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...