lunes, septiembre 08, 2025

jueves, mayo 19, 2022

Cómo montar tu (Open) VPN con PFSense de forma sencilla #PyMES #Teletrabajo

En muchas ocasiones, se cometieron errores, ya que se empezaron a exponer servidores a Internet con todo el riesgo que eso podía conllevar. Las soluciones más factibles, incluso cómodas, sería la instalación de una VPN para una empresa, independientemente del tamaño de ésta. Una forma segura (si todo está bien configurado) de acceder a los recursos internos de la organización y de disponer de una trazabilidad sencilla de quién se conecta y cuando a la organización.

Entorno: Comenzando

El entorno que vamos a suponer en este ejemplo es el siguiente:

- Disponemos de una solución PFSense.

- Tenemos una red LAN donde tenemos una serie de máquinas y recursos.

- Tenemos una red WAN, la cual es Internet.

Ahora vamos a llevar a cabo la instalación del servicio de OpenVPN en PFSense. Nos dirigimos al apartado VPN y seleccionamos OpenVPN. Seleccionamos ahora “Wizards”, el asistente que simplificará el proceso de creación de todo lo necesario.

Al pulsar sobre siguiente llegamos al apartado de generación de CA. Es un apartado importante, ya que posteriormente podremos gestionar revocaciones de certificados de usuarios, entre otras cosas. Generamos la CA para el servidor de VPN, simplemente seleccionamos el tamaño de clave y el nombre que le daremos a la CA. Además, hay que indicar los típicos parámetros de país, ciudad, tiempo de validez, etcétera.

Damos a siguiente y nos encontramos con la generación del certificado del servidor. Seleccionamos el tamaño de clave y rellenamos los parámetros anteriores (tiempo de vida, país, ciudad, etcétera). Si alguna vez has implementado una OpenVPN a mano con el uso de OpenSSL para generar CA y certificados o con easy-RSA, verás la diferencia al instante, ya que la GUI enmascara muchos pasos manuales que, aunque necesarios, podían ser tediosos.

Ahora nos aparece un gran número de opciones dentro de la configuración del servicio de VPN. Hay que ir analizando cada opción. Opciones como:

- Puerto: Es recomendable utilizar un puerto alto para montar el servicio, en vez de utilizar el puerto por defecto (1194).

- Descripción de la VPN: Nombre descriptivo.

- Tipo de protocolo: Sobre el que la VPN funcionará (UDP o TCP) y sobre que protocolo de red IPv4 o IPv6.

- Opciones criptográficas: TLS Auth, TLS Key, el tamaño de DH, algoritmos criptográficos que se pueden utilizar, el algoritmo de digest, etcétera.

- Configuración de red: De esto hablaremos un poco más adelante.

Además, podemos configurar los diferentes parámetros de red que los clientes de la VPN recibirán por parte del servidor como, por ejemplo:

- Direcciones de los servidores DNS (pudiendo ser el propio PFSense el servidor DNS).

- Dirección del Gateway.

- Dirección del servidor NTP.

- Wins Server.

- Opciones NetBIOS.

Cuando acabamos el proceso, se nos crea una nueva interfaz en el firewall. Esta interfaz es la de OpenVPN (tendremos LAN, WAN, DMZ si la tuviéramos). En la interfaz de WAN deberíamos ver la regla creada que da acceso a la OpenVPN y el puerto que hemos seleccionado. Mientras que en la interfaz OpenVPN deberíamos ver también una regla que nos permite sacar el tráfico a través del túnel.

Una vez finalizado el proceso, vamos con la parte de usuarios. Lo primero que hay que hacer es ir a crear un usuario o los usuarios necesarios. Vamos al apartado System -> User Manager y aquí gestionaremos el alta y baja de los diferentes usuarios. No se ha comentado, pero en el proceso de configuración también se elige cómo se autenticarán los usuarios (contraseña, certificado, contraseña más certificado…). Hemos elegido, contraseña y certificado.

Bien, ahora que ya tenemos todo listo, nos vamos al apartado de VPN y OpenVPN y vamos a la aplicación que instalamos al principio para exportar perfiles. Veremos una opción que nos permite exportar el perfil en formato OVPN. Este perfil es el que utilizará el usuario concreto para conectarse a la VPN.

|

| Figura 14: Hacking Windows: "Ataques a sistemas y redes Microsoft" de Pablo González, Carlos García y Valentín Martín. |

|

| Contactar con Pablo González |

Publicado por

Chema Alonso

a las

6:01 a. m.

0

comentarios

![]()

Etiquetas: Firewall, hardening, iPv4, IPv6, Linux, mitm, OpenSource, OpenVPN, Proxy, redes, VPN, Windows

martes, mayo 10, 2022

PFSense: Un all-in-one con Fiewall, IPS, IDS, VPN y Proxy para fortificar tu red

Las PYMEs también requieren de seguridad en red y es por esto que las soluciones all-in-one que se pueden encontrar pueden ayudarlas, y mucho, en fortificar su red y evitar que las amenazas del mundo digital se aprovechen de ellas. Ya sabemos que las PYMES son eslabones un poco más débiles, sobre todo cuando no hay conocimiento o concienciación sobre las amenazas del entorno. Para ellas la inversión en seguridad puede suponer un quebradero de cabeza y por esta razón soluciones como las denominadas all-in-one y similares pueden ser importantes.

¿Qué es PFSense?

Lo primero que hay que indicar es que es una distribución que permite configurar una máquina como router y firewall, en primer lugar. Hay que indicar que aporta un gran número de servicios, la mayoría relacionados con la securización de la red. Desde disponer de servicios básicos de red para la organización como la implementación de un DHCP o un DNS hasta la posibilidad de montar un servidor VPN o una IPSec en el propio endpoint de PFSense.

Entorno de prueba de PFSense

Para conocer más sobre las posibilidades de este entorno vamos a proponer un escenario. A continuación, los elementos con los que vamos a jugar en esta pequeña prueba:

- PFSense: Máquina con la distro de PFSense. Tendrá tantas interfaces de red como redes queramos segmentar y definir. En este caso tendremos una red interna y una red externa (la externa simula Internet). Si quisiéramos simular un entorno: Internet, DMZ y red interna meteríamos tres interfaces de red sobre PFSense.

- Una máquina en la red Internet (con dirección IP 11.0.0.7).

- Una máquina en la red interna (con dirección IP 10.0.0.2).

- Las interfaces de red de PFSense serán 10.0.0.1 y 11.0.0.1.

- Asignación de interfaces.

- Configuración de una nueva interfaz.

- Diferentes formas de resetear el sistema.

- Visualización y filtrado de logs.

- Reinicio y apagado del sistema.

Si conectamos a través de un navegador web por la interfaz de red de la red interna podemos acceder al panel control web de PFSense. Desde ahí vamos a poder gestionar de manera más sencilla todo lo que se puede hacer desde la herramienta. Si vemos el menú superior podemos encontrar diferentes posibilidades:

- Ver información del sistema, versión, actualizaciones, etcétera.

- Configuración de interfaces.

- Configuración del firewall. Como se puede ver en la imagen todas las opciones que proporciona PFSense: VLANes, NAT, reglas, programación, etcétera.

- Servicios de red: DNS, DHCP, Wake-on-LAN, portal cautivo, etcétera.

- Configuración de la VPN: IPSec, L2TP y OpenVPN.

- Monitorización de los servicios.

Ejemplo 1: Haciendo PING desde red interna a Internet

Como primer ejemplo y entendiendo que en principio PFSense va a bloquear cualquier tráfico que circula entre la máquina situada en una red y en otra, vamos a ver cómo crear reglas en la máquina.

El punto de partida es que la máquina 10.0.0.2 (la que se encuentra en red interna) no puede hacer PING (ICMP) con la máquina de Internet. La política por defecto del Firewall es DROP, ya sea en NAT, ya sea en Filtering. Es decir, se deniega el paso de los paquetes a través del Firewall, salvo que haya alguna regla que indique lo contrario. Ahora nos tocará crear esas reglas.

Necesitamos crear una regla para permitir que la petición de PING (ICMP) salga de la red interna a la externa. Si nos fijamos en la siguiente imagen se va a ver que es sencillo indicar la acción (dejar pasar), la interfaz por la que llega el paquete (LAN), la interfaz por la que saldrá el paquete (WAN), el protocolo (ICMP) y el subtipo de mensaje (en este caso un ICMP echo request).

En otras palabras, solo permitiremos que salgan los echo request de ICMP. La idea es que desde fuera (Internet) no puedan pasar el Firewall y hacer un PING (ICMP) a una máquina de la red interna, por lo que un echo reply no debe pasar de la LAN a la WAN. Ahora hay que configurar la regla contraria: desde la WAN debemos dejar pasar los ICMP con el tipo de mensaje echo reply.

Todo lo trabajamos en la interfaz WAN, ya que LAN tiene una regla por defecto que es dejar pasar cualquier protocolo de arquitectura TCP/IP, por lo que las reglas se aplicarán en la interfaz WAN.

Este es un ejemplo con PFSense de lo que uno se puede montar en casa o en entornos laborales pequeños o medianos. Poco a poco iremos viendo algunos ejemplos más, donde se añadirá, por ejemplo, una red DMZ con servicios e iremos acercándonos a un entorno más real. Si quieres aprender sobre seguridad en redes, monta tu laboratorio con máquinas virtual.

|

| Contactar con Pablo González |

Publicado por

Chema Alonso

a las

6:31 a. m.

0

comentarios

![]()

Etiquetas: Firewall, firewalls, GNU, hardening, IDS, IPS, iPv4, IPv6, Open Source, Proxy, redes, VPN

domingo, mayo 01, 2022

WhatsApp: Cómo pueden saber dónde vives por pulsar un enlace de un "Status" #WhatsAppStatus #WhatsApp #Privacidad

|

| Figura 3: Libro de "Cómo protegerse de los peligros en Internet" de José Carlos Gallego en 0xWord |

La funcionalidad del estado de WhatsApp

El ESTADO de WhatsApp es una funcionalidad que según su ayuda se describe de la siguiente forma en la plataforma:

“Con los estados, puedes compartir actualizaciones de texto, fotos, videos y GIF que desaparecen después de 24 horas y están cifradas de extremo a extremo. Para recibir actualizaciones de estado de tus contactos y que ellos reciban las tuyas, tú y tus contactos deben tener sus respectivos números de teléfono guardados en la libreta de contactos de sus teléfonos”.

Curiosamente, la funcionalidad de añadir texto nos permite que este texto sea una URL, y al hacer doble clic sobre él, este híperenlace nos redirige a una web, como muestra la figura siguiente. En este ejemplo concreto lo hará a la URL de la web Xxx.com

Cómo preparar la web de registro (Stickyweb)

En primer lugar, creamos una tabla en MySQL con el propósito de almacenar la GEO información de las direcciones IP de las visitas de los contactos que han sido redirigidos. La estructura de la tabla Log se muestra en la imagen siguiente.

Cronología de los Eventos

Una vez desplegada la web y con la tabla de registro del Log en la base de datos funcionado, punto 1 del cronograma del esquema siguiente. El siguiente paso corresponde al punto 2, en el que publicamos nuestro estado a la espera de que nuestros contactos hagan un clic en la URL asociada a nuestro estado de WhatsApp.

Análisis de la Información registrada

Una vez que ya está registrada la GEO información IP de navegación de los contactos en la tabla Log de MySQL, procedemos a correlacionar el campo “FechaRegistro” (que recordemos que es de tipo TimeStamp) con la fecha y hora que muestra el Historial de los contactos que han visto el Estado de WhatsApp e hicieron clic en la URL del enlace de Estado, como muestra la imagen siguiente.

El impacto de esta práctica es una pérdida efectiva de la "GEO privacidad" de los usuarios que hubieran hecho clic en el estado, pudiendo suponer un seguimiento no autorizado de las personas. Algo que de facto es deducir si se está usando una red móvil o una conexión fija, en qué ciudad, provincia o país se está conectado, con todas las implicaciones para la seguridad de las personas o de sus bienes que ello pudiera implica.

La curiosidad por saber qué quiere mostrarnos un contacto, unido al desconocimiento general de este funcionamiento y que termina en visitar una URL del Estado de Whatsapp, unido a la funcionalidad del registro temporal del historial de visitas que hace WhatsApp de los Status, conlleva a una importante exposición de la privacidad de navegación, al correlacionar toda esta información.

Publicado por

Chema Alonso

a las

11:24 a. m.

7

comentarios

![]()

Etiquetas: Deep Web, GPS, hardening, PHP, Privacidad, Proxy, TOR, VPN, WhatsApp

sábado, septiembre 02, 2017

Go! Go online in flight! (Con tu VPN montada en una Raspeberry Pi)

|

| Figura 1: Go! Go Online in flight! (Con tu VPN montada en una Raspberry Pi) |

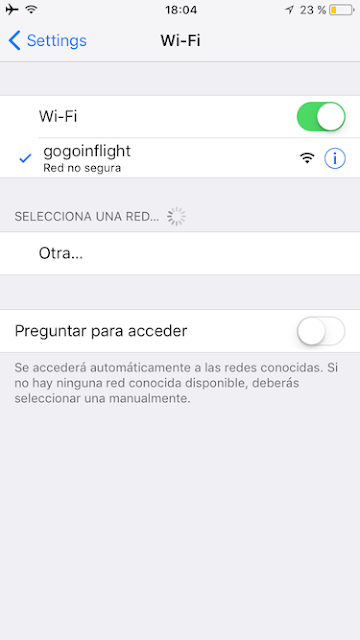

Muchas de aerolíneas que ofrecen acceso a Internet desde el avión ofrecen el servicio de una compañía llamada Gogo

|

| Figura 2: Señal Wi-Fi dentro del avión |

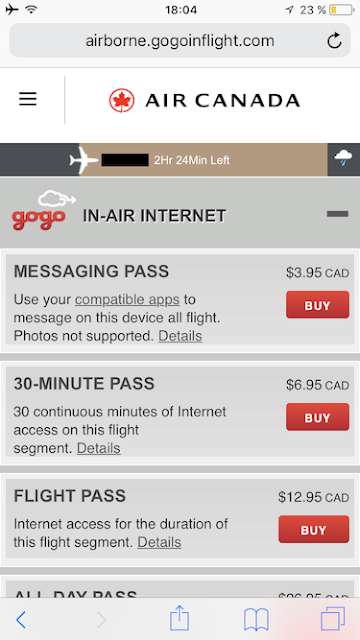

Cuando el avión alcanza la altura adecuada, el servicio se activa y cualquiera que se conecte a la red wifi del avión llega a un portal donde la aerolínea ofrece la posibilidad de contratar varios paquetes, con un ancho de banda determinado. Algunas incluso permiten ver las películas del sistema de entretenimiento en nuestro móvil o tablet. Vino a mi cabeza un post que leí hace algunos meses en algún sitio de cómo funcionaban este tipo de servicios, en los que solamente los puertos 80 y 3128 parecían bloqueados.

|

| Figura 3:Portal de la aerolínea a través de la red Wi-Fi |

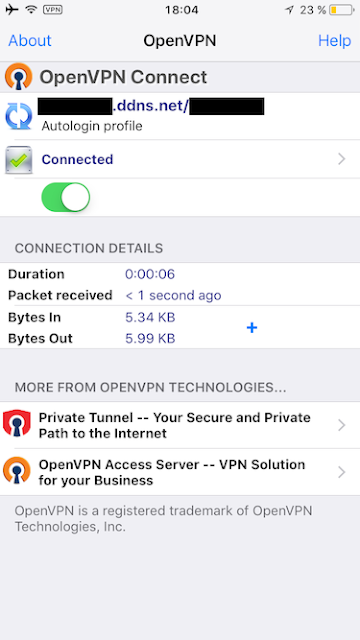

Por suerte, tenía en casa una Raspberry Pi, configurada con Open VPN con Pi-Hole por encima para bloquear publicidad y trackers, lo típico. Pero lo tenía escuchando a un puerto que no era ni el 80 ni el 3128. En el primer vuelo, al conectarme al Wi-Fi me permitía descargarme una app de App Store para ver las películas del avión desde el móvil, lo cual significaba que tenía salida a Internet. Pero, como era de esperar, la VPN no levantó. No obstante, podría navegar por Internet durante unos minutos gratis, el tiempo que el sistema estimaba oportuno que se tardaba en bajar la app.

Con un poco de tiempo en el hotel, reconfiguré el servidor VPN para que escuchase el puerto 3128. Y deseando estaba de que llegase la hora de subirme de nuevo al avión, a pesar de mi miedo a volar. Una vez el avión llegó a la altitud en la que los pasajeros de desabrochan los cinturones, encendí el Wi-Fi del móvil y probé a levantar la VPN.

|

| Figura 4: OpenVPN en un iPhone, antes de conectarse |

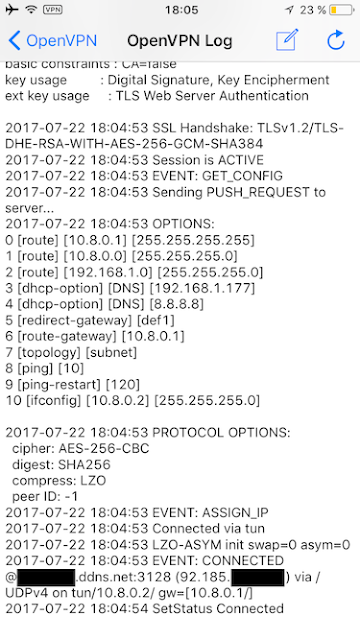

¡Funcionó! Como se puede ver en las siguientes capturas, la conexión se había establecido correctamente.

|

| Figura 5: Conexión VPN realizada correctamente |

Se ha conectado correctamente a la Raspberry Pi, que a su vez limpia publicidad y trackers con Pi-Hole (DNS primario).

|

| Figura 6: Log de conexión a la VPN |

La dirección IP del teléfono ya aparece como si fuera la de mi casa. A partir de ahí pude consultar el correo, refrescar los feed de noticias y decirle a mis padres que el vuelo iba bien.

|

| Figura 7: Dirección IP del terminal iPhone, situada en Madrid |

Dados los precios del servicio, me pregunté cuántas personas estarían conectadas al mismo, pero parece que fui el único que estaba enganchado en ese momento.

|

| Figura 8: Todo el ancho de banda para mí |

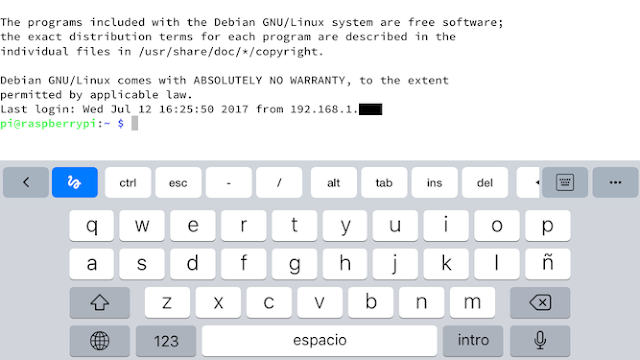

Y finalmente, probé a acceder por SSH a la Raspberry, cosa que funcionó también.

|

| Figura 9: Me sentía como en casa, literalmente |

Sirva esta experiencia para demostrar que incluso a diez mil metros de altura, los servicios y herramientas que las soportan necesitan una constante monitorización de seguridad, seguida de las medidas correctivas necesarias.

Autor: Miguel Gallego @_Mich

Publicado por

Chema Alonso

a las

12:01 a. m.

0

comentarios

![]()

Etiquetas: Hacking, Iphone, OpenVPN, pentesting, Raspberry Pi, redes, VPN, Wi-Fi

Entrada destacada

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...

Entradas populares

-

Circula por la red un truco que llegó a mí de casualidad , donde se explica cómo conseguir ver más de una vez - e incluso capturar - las fot...

-

Ayer publiqué un post que tiene ver con las opciones de privacidad de Facebook asociadas a los correos electrónicos , y mañana sacaré la se...

-

Las técnicas de OSINT son aquellas que te permiten buscar información en fuentes abiertas. O lo que es lo mismo, sacar datos de plataformas...

-

Hoy os traigo una " microhistoria " peculiar que tiene que ver con la historia de la tecnología. Es una historia de esas que empie...

-

Hace mucho tiempo, cuando se creo el " Modo Incógnito " de los navegadores, que algunos llamaron también " Modo Privado ...

-

Dentro de una investigación de una fotografía, tal vez te interese saber dónde está hecha, o a qué hora se hizo. Cualquiera de esas dos info...

-

Conseguir la contraseña de Facebook de una cuenta es una de las peticiones más usuales que se suele recibir de la gente que busca solucion...

-

Una de las opciones que se puede configurar a nivel de hipervínculo, de documento o de servidor web en los navegadores es el funcionamiento...

-

El SEPE (Servicio Público de Empleo Estatal) ha sido víctima de la archiconocida crisis del COVID-19 enlazando la avalancha de expedientes...

-

La app de mensajería instantánea Telegram tiene muchos fans por el atributo de seguridad que ha querido potenciar desde el principio, per...

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS