domingo, junio 15, 2025

martes, enero 07, 2025

WhatsApp y el "leak" del PIN de Verificación en 2-Pasos

Publicado por

Chema Alonso

a las

6:01 a. m.

1 comentarios

![]()

Etiquetas: app, apps, bug, bugs, iOS, Iphone, leak, leaks, Privacidad, smartphone, WhatsApp

miércoles, octubre 09, 2024

Apple Translate elimina el Sesgo de Género Subliminal en su traductor: Google y Bing aún NO

|

| Figura 3: Ejemplo de cómo podría informarse al usuario de que una traducción tiene "géneros arbitrarios" publicado en Junio de 2019 |

Publicado por

Chema Alonso

a las

6:01 a. m.

0

comentarios

![]()

Etiquetas: AI, app, Apple, apps, Artificial Intelligence, bias, GenAI, Generative AI, Generative-AI, Google, IA, Inteligencia Artificial, LLM, Machine Learning, Microsoft, ML

miércoles, agosto 14, 2024

Cómo jugar al DOOM de MS/DOS en iPhone & iPad (o cualquier otro DOS Game) con iDOS

|

| Figura 3: Libro de Hacking iOS:iPhone & iPad (2ª Edición) en 0xWord de Chema Alonso, Ioseba Palop, Pablo González y Alejandro Ramos entre otros. |

|

| Figura 11: Libro de "Microhistorias: anécdotas y curiosiades de la historia de la informática (y los hackers)" de Fran Ramírez y Rafel Troncoso 0xWord. |

Publicado por

Chema Alonso

a las

3:49 p. m.

1 comentarios

![]()

Etiquetas: Apple, apps, AppStore, gaming, iOS, ipad, Iphone, Microsoft, MSDOS

sábado, marzo 23, 2024

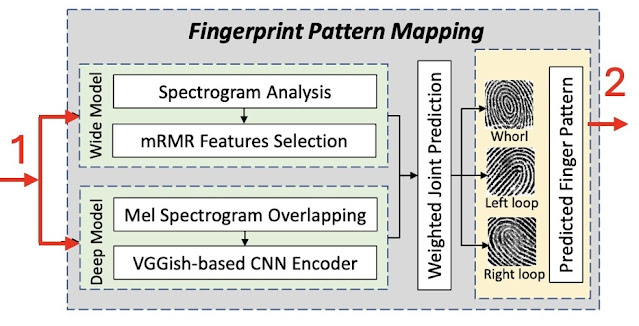

PrintListener: Cómo clonarte las huellas digitales por el sonido de deslizar un control en la pantalla del móvil

Publicado por

Chema Alonso

a las

6:01 a. m.

0

comentarios

![]()

Etiquetas: AI, Android, apps, Artificial Intelligence, biometría, ciberseguridad, Deep Learning, Fingerprinting, GenAI, IA, Inteligencia Artificial, Machine Learning, Privacidad

Entrada destacada

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial

Hace un mes comencé a recuperar en un post mi interés en los últimos años, donde he publicado muchos artículos en este blog , y he dejado mu...

Entradas populares

-

Circula por la red un truco que llegó a mí de casualidad , donde se explica cómo conseguir ver más de una vez - e incluso capturar - las fot...

-

Ayer publiqué un post que tiene ver con las opciones de privacidad de Facebook asociadas a los correos electrónicos , y mañana sacaré la se...

-

Las técnicas de OSINT son aquellas que te permiten buscar información en fuentes abiertas. O lo que es lo mismo, sacar datos de plataformas...

-

Hoy os traigo una " microhistoria " peculiar que tiene que ver con la historia de la tecnología. Es una historia de esas que empie...

-

Hace mucho tiempo, cuando se creo el " Modo Incógnito " de los navegadores, que algunos llamaron también " Modo Privado ...

-

Dentro de una investigación de una fotografía, tal vez te interese saber dónde está hecha, o a qué hora se hizo. Cualquiera de esas dos info...

-

Conseguir la contraseña de Facebook de una cuenta es una de las peticiones más usuales que se suele recibir de la gente que busca solucion...

-

Una de las opciones que se puede configurar a nivel de hipervínculo, de documento o de servidor web en los navegadores es el funcionamiento...

-

El SEPE (Servicio Público de Empleo Estatal) ha sido víctima de la archiconocida crisis del COVID-19 enlazando la avalancha de expedientes...

-

La app de mensajería instantánea Telegram tiene muchos fans por el atributo de seguridad que ha querido potenciar desde el principio, per...

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS