MOSS Wanted

Este miércoles se alertó en la lista de Bugtaq de la existencia de una vulnerabilidad de XSS en los portales de MS Microsoft Office SharePoint Server 2007, es decir, los MOSS. El fallo de XSS se encuentra en el componente utilizado en el programa utilizado para la ayuda help.aspx y, haciendo uso del archi-famoso .

http://host/_layouts/help.aspx?cid0=MS.WSS.manifest.xml%3Cscript%3Ealert%28%27XSS%27%29%3C/script%3E&tid=X

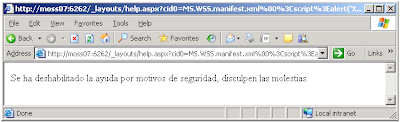

Si embargo, la vulnerabilidad no sólo afecta a los MOSS 2007, sino a todos los SharePoint Services, así, los portales con Windows SharePoint Services 3.0 también se ven afectados por ella.

Figura 1: XSS en WSS 3.0

Teniendo en cuenta que los ataques de XSS pueden utilizarse para realizar ataques que pueden ir desde lo auténticamente desternillante como los que se hicieron a la web de EU, SGAE, etc... hasta lo auténticamente peligroso, como en el caso del Hijacking a Apache, esto no es ninguna broma.

Figura 2: 40.000 resultados con la URL de la web vulnerable

Más, cuando basta con hacer una pequeña búsqueda en Google para descubrir 40.000 sitios en Internet con este componente cargado. A esto hay que sumar las intranets, los blogs corporativos, etc… Vamos, que si tienes clientes con SharePoint hagas como nosotros hoy y te dediques a avisarles.

Para poder arreglarlo, mientras que Microsoft saca el parche, lo mejor es deshabilitar la ayuda. Esa aplicación te muestra la ayuda sobre las opciones mostradas en cada una de las pantallas, así que nosotros hemos trincado el aspx, situado en:

"%Program Files%\Common Files\Microsoft Shared\web server extensions\12\TEMPLATE\LAYOUTS\"

Figura 3: Archivo modificado por FILEMASTER para deshabilitar la ayuda

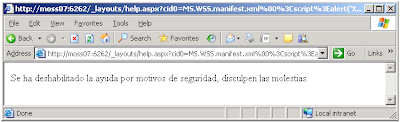

Y le hemos puesto un bonito mensaje de que la ayuda está deshabilitada hasta que salga el parche.

Figura 4: Ayuda deshabilitada

No es la opción más elegante, pero hemos pensado que era lo mejor para evitar posibles flecos. Al mismo tiempo, si cuentas con un WAF, piénsate en poner alguna bonita y hermosa regla que deshabilite el acceso desde fuera a URL. Esto evitaría los ataques externos, pero no los internos. Por supuesto, filtros AntiXSS up and running que, por muchos fallos que puedan tener a día de hoy, dificultan muchos ataques y hacen más complicado el desarrollo de exploits funcionales.

Saludos Malignos!

http://host/_layouts/help.aspx?cid0=MS.WSS.manifest.xml%3Cscript%3Ealert%28%27XSS%27%29%3C/script%3E&tid=X

Si embargo, la vulnerabilidad no sólo afecta a los MOSS 2007, sino a todos los SharePoint Services, así, los portales con Windows SharePoint Services 3.0 también se ven afectados por ella.

Figura 1: XSS en WSS 3.0

Teniendo en cuenta que los ataques de XSS pueden utilizarse para realizar ataques que pueden ir desde lo auténticamente desternillante como los que se hicieron a la web de EU, SGAE, etc... hasta lo auténticamente peligroso, como en el caso del Hijacking a Apache, esto no es ninguna broma.

Figura 2: 40.000 resultados con la URL de la web vulnerable

Más, cuando basta con hacer una pequeña búsqueda en Google para descubrir 40.000 sitios en Internet con este componente cargado. A esto hay que sumar las intranets, los blogs corporativos, etc… Vamos, que si tienes clientes con SharePoint hagas como nosotros hoy y te dediques a avisarles.

Para poder arreglarlo, mientras que Microsoft saca el parche, lo mejor es deshabilitar la ayuda. Esa aplicación te muestra la ayuda sobre las opciones mostradas en cada una de las pantallas, así que nosotros hemos trincado el aspx, situado en:

"%Program Files%\Common Files\Microsoft Shared\web server extensions\12\TEMPLATE\LAYOUTS\"

Figura 3: Archivo modificado por FILEMASTER para deshabilitar la ayuda

Y le hemos puesto un bonito mensaje de que la ayuda está deshabilitada hasta que salga el parche.

Figura 4: Ayuda deshabilitada

No es la opción más elegante, pero hemos pensado que era lo mejor para evitar posibles flecos. Al mismo tiempo, si cuentas con un WAF, piénsate en poner alguna bonita y hermosa regla que deshabilite el acceso desde fuera a URL. Esto evitaría los ataques externos, pero no los internos. Por supuesto, filtros AntiXSS up and running que, por muchos fallos que puedan tener a día de hoy, dificultan muchos ataques y hacen más complicado el desarrollo de exploits funcionales.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

6 comentarios:

Me mola que publiques esto, que lo hagas tan tranquilamente, y sin usar el típico consuelo del tonto en plan "si, yo lo tengo mal pero mira como lo tiene mi vecino"

Muy wapo el post, muy simple, muy claro y muy util.

Gracias!!

Manolo.

A mi lo que me gusta es que uses Google en lugar de Bing y IE6 en lugar de Chrome :P

@Pedro_Laguna, es que ya sabes, yo antes IE6 que cualquier otra cosa... }:P

Había pensado en desactivar el filtro Anti-XSS de IE8, pero... no me apetecía. ;)

Porque todos hemos tenido un pasado... Bill Gates en el lado del bien:

http://pix.motivatedphotos.com/2008/11/19/633626865446853146-EPICFAIL.jpg

Vaya papada tiene el billy

http://www.elmundo.es/blogs/elmundo/jaqueperpertuo/2010/05/03/la-criminalizacion-del-hacktivismo.html

Publicar un comentario